- L'ESSENTIEL

- LA FRANCE TRANSPOSE 3 DIRECTIVES EUROPÉENNES

POUR RENFORCER LA RÉSILIENCE ET LA CYBERSÉCURITÉ

- EXAMEN DES ARTICLES

- TITRE IER

RÉSILIENCE DES ACTIVITÉS D'IMPORTANCE VITALE

- CHAPITRE IER

DISPOSITIONS GÉNÉRALES

- Article 1er

Transposition de la directive (UE) 2022/2557 du Parlement européen et du Conseil du 14 décembre 2022 sur la résilience des entités critiques (REC)

- A. UNE RÉVISION DU DISPOSITIF NATIONAL

RENDUE NÉCESSAIRE PAR LA DIRECTIVE (UE) 2022/2557 DU PARLEMENT

EUROPÉEN ET DU CONSEIL DU 14 DÉCEMBRE 2022 SUR LA

RÉSILIENCE DES ENTITÉS CRITIQUES (REC)

- B. ARTICLES L. 1332-1 ET L. 1332-2 MODIFIÉS

- DÉFINITIONS

- C. ARTICLES L. 1332-3 À L. 1332-5

MODIFIÉS - OBLIGATIONS DES OIV DESTINÉES À ACCROÎTRE

LEUR RÉSILIENCE

- D. ARTICLE L. 1332-6 MODIFIÉ -

ENQUÊTES ADMINISTRATIVES DE SÉCURITÉ

- E. ARTICLE L. 1332-7 NOUVEAU - OBLIGATION DE

NOTIFICATION DES INCIDENTS

- F. ARTICLES L. 1332-8 ET L. 1332-9 NOUVEAUX -

DISPOSITIONS APPLICABLES AUX ENTITÉS CRITIQUES D'IMPORTANCE

EUROPÉENNE PARTICULIÈRE

- G. ARTICLE L. 1332-10 NOUVEAU - DISPOSITIFS

TECHNIQUES CONCOURANT À LA PROTECTION DES INSTALLATIONS D'IMPORTANCE

VITALE

- H. ARTICLE L. 1332-11 NOUVEAU - SYSTÈMES

D'INFORMATION D'IMPORTANCE VITALE

- I. ARTICLES L. 1332-12 ET L. 1332-13 NOUVEAUX -

HABILITATIONS ET CONTRÔLES

- J. ARTICLE L. 1332-14 À L. 1332-19 NOUVEAUX

- SANCTIONS ET MISE EN PLACE D'UNE COMMISSION DES SANCTIONS

- K. ARTICLES L. 1332-20 À L. 1332-22

NOUVEAUX - MARCHÉS PUBLICS ET CONTRATS DE CONCESSIONS RELATIVES À

LA SÉCURITÉ DES ACTIVITÉS D'IMPORTANCE VITALE

- CHAPITRE II

DISPOSITIONS DIVERSES

- Article 2

Actualisation de références législatives

- Article 3

Dispositions relatives à l'outre-mer

- CHAPITRE III

DISPOSITIONS TRANSITOIRES

- Article 4

Dispositions transitoires

- TITRE II

CYBERSÉCURITÉ

-

CHAPITRE IER

DE L'AUTORITÉ NATIONALE DE SÉCURITÉ DES SYSTÈMES D'INFORMATION

- Article 5

Missions et compétences de l'autorité nationale

- Article 5 bis (nouveau)

Stratégie nationale de cybersécurité

- CHAPITRE II

DE LA CYBER RÉSILIENCE

- Article 6

Définitions

- Article 7

Liste des secteurs d'activité « hautement critiques » et « critiques » du point de vue de la cybersécurité

- Article 8

Définition des entités « essentielles » du point de vue de la sécurité des systèmes d'information

- Article 9

Définition des entités « importantes » du point de vue de la sécurité des systèmes d'information

- Article 10

Autres entités susceptibles d'être désignées comme entités « essentielles » ou « importantes » du point de vue de la sécurité des systèmes d'information par arrêté du Premier ministre

- Article 11

Compétence et territorialité des dispositions du titre II sur la sécurité des systèmes d'information

- Article 12

Enregistrement des entités « essentielles » et « importantes » auprès de l'autorité nationale de sécurité des systèmes d'information

- Article 13

Absence d'application des dispositions du projet de loi aux entités soumises à des exigences équivalentes en application d'un acte juridique de l'Union européenne

- Article 14

Mise en place de mesures de cybersécurité par les entités « essentielles » et « importantes »

- Article 15

Opposabilité à l'ANSSI en cas de contrôle de la mise en oeuvre du référentiel qu'elle prescrit en matière de gestion des risques cyber

- Article 16

Exigences de protection cyber supplémentaires pour les OIV et pour les administrations

- Article 17

Obligation de notification à l'Anssi par les entités régulées des incidents importants en matière de cybersécurité, notification aux destinataires des services et information du public

- Article 18

Détermination des critères territoriaux pour l'application aux offices et aux bureaux d'enregistrement des noms de domaine

- Article 19

Obligation pour les offices et les bureaux d'enregistrement des noms de domaine de mettre en place une base de données

- Article 20

Durée de conservation des données collectées par les offices et les bureaux d'enregistrement des noms de domaines

- Article 21

Obligation de publication des données d'enregistrement d'un nom de domaine

- Article 22

Obligation de communiquer les données collectées par les offices et bureaux d'enregistrement à l'autorité judiciaire et à l'Anssi pour les besoins des procédures pénales ou de la sécurité des systèmes d'information

- Article 23

Dérogation aux secrets protégés par la loi pour la communication d'informations en matière de cybersécurité entre l'Anssi et plusieurs de ses interlocuteurs

- Article 24

Agrément par l'Anssi d'organismes publics ou privés en tant que relais dans la prévention et la gestion des incidents cyber

- CHAPITRE III

DE LA SUPERVISION

- Article 25

Prescription par l'Anssi de mesures nécessaires en cas de menace pour la sécurité des systèmes d'information de plusieurs types d'entités

- Article 26

Habilitation des agents de plusieurs organismes à rechercher et constater les manquements et infractions en matière de cybersécurité

- Article 27

Droits et obligations des agents chargés d'un contrôle de l'Anssi

et de la personne contrôlée

- Article 28

Devoir de coopération de la personne contrôlée et amende administrative

en cas d'obstacle à un contrôle

- Article 29

Forme et prise en charge financière des contrôles

- Article 30

Modalités d'application des dispositions relatives aux prérogatives de l'Anssi en matière de recherche et de constatation des manquements

- Article 31

Ouverture d'une procédure à l'encontre de la personne contrôlée

- Article 32

Mesures d'exécution

- Article 33

Saisine de la commission des sanctions

- Article 34

Modalités d'application des dispositions relatives à la procédure pouvant être engagée par l'Anssi à l'encontre de la personne contrôlée

- Article 35

Compétence de la commission des sanctions

- Article 36

Composition de la commission des sanctions

- Article 37

Sanctions en cas de manquements aux obligations en matière de cybersécurité

- CHAPITRE IV

DISPOSITIONS DIVERSES D'APPLICATION

- Article 38

Alléger le contrôle des biens de cryptologie

- Article 39

Abrogation de la transposition de la directive NIS 1 et simplification du cadre réglementaire

- Article 40

Mesures applicables à l'outre-mer pour les territoires sous spécialité législative

- CHAPITRE V

DISPOSITIONS RELATIVES AUX COMMUNICATIONS ÉLECTRONIQUES

- Article 41

Renforcement des sanctions pénales pour améliorer la lutte contre les brouillages

- Article 42

Renforcement des conditions d'accès à une assignation de fréquences déposée par la France auprès de l'Union internationale des télécommunications

- TITRE III

RÉSILIENCE OPÉRATIONNELLE NUMÉRIQUE DU SECTEUR FINANCIER

-

CHAPITRE IER

DISPOSITIONS MODIFIANT LE CODE MONÉTAIRE ET FINANCIER

- Article 43 A

Désignation de la Banque de France et de l'Autorité de contrôle prudentiel et de résolution comme autorités compétentes dans le cas où une entité financière est assujettie à plusieurs autorités de supervision

- Article 43

Modification de la définition des prestataires de services techniques

- Article 44

Maintien de la résilience opérationnelle des gestionnaires de plateformes de négociation

- Article 45

Gestion du risque lié aux technologies de l'information et de la communication par les entreprises de marché

- Article 46

Références aux risques liés aux technologies de l'information et de la communication au sein des dispositifs de gestion des risques des établissements de crédit et des sociétés de financement

- Article 47

Références aux réseaux et systèmes d'information au sein des exigences de contrôle interne des établissements de crédit et des sociétés de financement

- Article 48

Obligations des prestataires de services de paiement en matière de gestion du risque lié aux technologies de l'information et de la communication

- Article 49 A

Extension de l'application du règlement DORA aux succursales d'entreprises d'investissement de pays tiers

- Article 49

Modifications de la liste des prestataires de services de paiement soumis à une obligation de notification des incidents opérationnels

- Article 50

Référence aux réseaux et systèmes d'information au sein des exigences de contrôle et de sauvegarde des prestataires de service d'investissement

- Article 51

Systèmes de technologies de l'information et de la communication (TIC) et dispositifs de contrôle des prestataires de services d'investissement

- Article 52

Systèmes de contrôle des risques mis en oeuvre par les prestataires de services d'investissement autres que les sociétés de gestion de portefeuille qui ont recours à la négociation algorithmique

- Article 53

Références aux prestataires informatiques critiques au sein des tiers auxquels l'Autorité de contrôle prudentiel et de résolution peut demander toute information

- Article 54

Référence à la résilience opérationnelle numérique au sein des plans préventifs de résolution des établissements de crédit et des sociétés de financement

- Article 55

Extension de la liste des autorités habilitées à s'échanger des informations

- Article 56

Adaptations pour rendre applicables en outre-mer les modifications du code monétaire et financier prévues par le présent projet de loi

- CHAPITRE II

DISPOSITIONS MODIFIANT LE CODE DES ASSURANCES

- Article 57

Nouvelles obligations pour les entreprises d'assurance et de réassurance en matière de gouvernance des risques liés à l'utilisation des systèmes d'information

- Article 58

Extension aux groupes d'assurance des nouvelles obligations de gouvernance des risques liés à l'utilisation des systèmes d'information

- CHAPITRE III

DISPOSITIONS MODIFIANT LE CODE DE LA MUTUALITÉ

- Article 59

Nouvelles obligations pour les unions et mutuelles du code de la mutualité en matière de gouvernance des risques liés à l'utilisation des systèmes d'information

- Article 60

Suppression des dispositions redondantes dans le code de la mutualité

- CHAPITRE IV

DISPOSITIONS MODIFIANT LE CODE DE LA SÉCURITÉ SOCIALE

- Article 61

Nouvelles obligations pour les institutions de prévoyance et unions du code de la sécurité sociale en matière de gouvernance des risques liés à l'utilisation des systèmes d'information

- CHAPITRE V

DISPOSITIONS FINALES

- Article 62 A

Absence de double assujettissement à « DORA » et « NIS 2 »

- Article 62

Dates d'application des dispositions du titre III sur la résilience opérationnelle numérique du secteur financier

- CHAPITRE II

- TITRE IER

- TRAVAUX EN COMMISSION

- RÈGLES RELATIVES À L'APPLICATION DE

L'ARTICLE 45 DE LA CONSTITUTION ET DE L'ARTICLE 44 BIS DU RÈGLEMENT DU

SÉNAT

- LISTE DES PERSONNES ENTENDUES

- LISTE DES CONTRIBUTIONS ÉCRITES

- LISTE DES DÉPLACEMENTS

- LA LOI EN CONSTRUCTION

N° 393

SÉNAT

SESSION ORDINAIRE DE 2024-2025

Enregistré à la Présidence du Sénat le 4 mars 2025

RAPPORT

FAIT

au nom de la commission spéciale (1) sur le

projet de loi relatif

à la

résilience des

infrastructures critiques

et au renforcement de la

cybersécurité (procédure

accélérée),

Par MM. Michel CANÉVET, Patrick CHAIZE et Hugues SAURY,

Sénateurs

(1) Cette commission est composée de : M.

Olivier Cadic, président ; Mme Hélène

Conway-Mouret, M. Bernard Fialaire, Mmes Michelle

Gréaume, Nadège Havet, Christine Lavarde, Audrey Linkenheld, M.

Akli Mellouli,

Mme Vanina Paoli-Gagin, MM. Cédric Perrin,

André Reichardt, vice-présidents ; MM. Étienne

Blanc, Rémi Cardon, Mme Catherine Morin-Desailly,

secrétaires ; Mmes Florence Blatrix Contat, Sophie Briante

Guillemont, MM. Laurent Burgoa,

Michel Canévet, Patrick Chaize, Mme

Patricia Demas, MM. Thomas Dossus, Fabien Gay, Mme Sylvie Goy-Chavent,

MM.

Ludovic Haye, Loïc Hervé, Stéphane Le Rudulier, Mme

Anne-Catherine Loisier, MM. Claude Malhuret, Damien Michallet, Mmes Laurence

Muller-Bronn, Corinne Narassiguin, MM. Cyril Pellevat, Rémy Pointereau,

Mme Olivia Richard, MM. David Ros, Hugues Saury, Mickaël Vallet.

Voir les numéros :

|

Sénat : |

33 et 394 (2024-2025) |

L'ESSENTIEL

LA FRANCE TRANSPOSE 3 DIRECTIVES EUROPÉENNES POUR RENFORCER LA RÉSILIENCE ET LA CYBERSÉCURITÉ

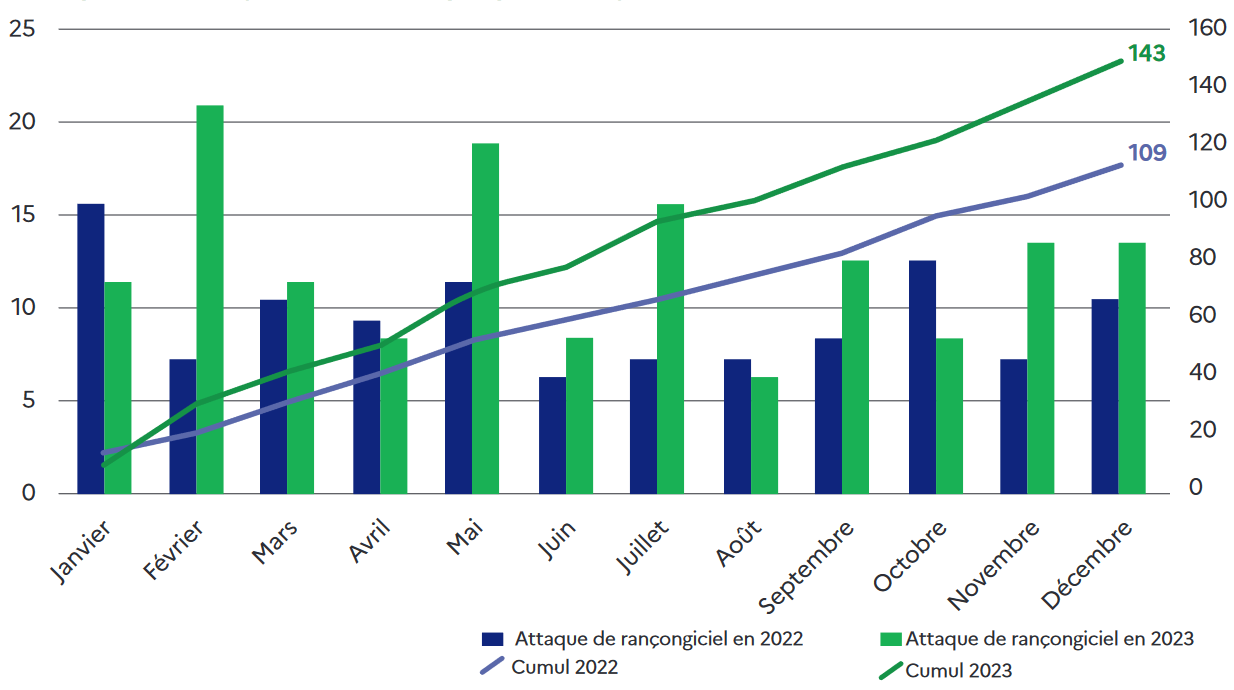

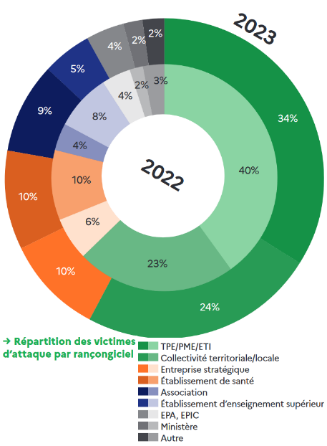

Les attaques par rançongiciel ont augmenté de 30 % entre 2022 et 2023. La cybermenace n'épargne plus aucun secteur de la vie économique et sociale : 34 % de ces attaques visaient des TPE/PME, 24 % des collectivités territoriales, 10 % des entreprises stratégique, 10 % des établissements de santé et 9 % des établissements d'enseignement supérieur.

Ce phénomène a conduit l'Union européenne à adopter, en 2022, trois directives, pour lesquelles le projet de loi relatif à résilience des infrastructures critiques et au renforcement de la cybersécurité prévoit la transposition :

- la directive sur la résilience des entités critiques (REC) acte le passage d'une logique de protection à une approche axée sur la résilience vis-à-vis des risques de toute nature. La transposition de la directive REC prévue par le présent projet de loi vise à actualiser le dispositif français de sécurité des activités d'importance vitale (SAIV). Les obligations s'imposant aux opérateurs d'importance vitale seront ainsi renforcées, mais leur nombre (environ 300) de devrait pas significativement évoluer ;

- la directive Network and Information Security (NIS 2), visant à assurer un niveau élevé de cybersécurité dans l'ensemble de l'Union, va porter les 6 secteurs essentiels actuels à 18 secteur critiques et élargir le périmètre de régulation à 15 000 entités essentielles et importantes et près de 1 500 collectivités territoriales ;

- la directive Digital Operational Resilence Act (DORA) relative à la résilience opérationnelle numérique du secteur financier, bancaire et assurantiel.

***

La commission spéciale, présidée par Olivier Cadic, a adopté, le 4 mars 2024, le projet de loi relatif à résilience des infrastructures critiques et au renforcement de la cybersécurité. Le texte issu des débats de commission est enrichi de 61 amendements dont 53 de ses rapporteurs Michel Canévet, Patrick Chaize et Hugues Saury.

La montée de la cybermenace illustrée par les attaques de rançongiciels

I. TROIS DIRECTIVES EUROPÉENNES POUR RENFORCER LA RÉSILIENCE DES ENTITÉS CRITIQUES ET LA CYBERSÉCURITÉ

A. REC : LE PASSAGE D'UNE LOGIQUE DE PROTECTION À UNE APPROCHE DE RÉSILIENCE

Le titre I du projet de loi vise à transposer la directive (UE) 2022/2557 du parlement européen et du conseil du 14 décembre 2022 sur la résilience des entités critiques, dite « REC », en modifiant le code de la défense.

La directive REC, qui a été négociée sous présidence française de l'Union européenne, s'inspire en grande partie du dispositif français existant. Sa transposition en droit national consiste donc essentiellement en une actualisation du dispositif de sécurité des activités d'importance vitale (SAIV) en place depuis 2006.

Ce texte a pour ambition de fournir à l'ensemble des opérateurs du marché intérieur des standards de sécurité équivalents tout en offrant des règles de concurrence plus équitables.

Le Gouvernement a ainsi fait le choix de s'appuyer sur ce dispositif, en reprenant par exemple la terminologie existante, plutôt que de créer un dispositif ex nihilo. Cette décision semble opportune, le dispositif de SAIV étant désormais bien connu et maîtrisé par les opérateurs concernés. Par ailleurs, le nombre d'opérateurs d'importance vitale (OIV), qui est d'environ 300, ainsi que le nombre de points d'importance vitale, de l'ordre de 1 500, ne devraient pas évoluer de manière significative.

Toutefois, cette transposition marque un changement important de philosophie : elle acte le passage d'une logique de protection des infrastructures d'importance vitale à une approche axée sur la résilience.

Les obligations inscrites dans le projet de loi sont conformes à la directive

? Le champ d'application de la directive comprend 11 secteurs, contre 2 seulement antérieurement - énergie et transport - dans la directive de 2008. Concrètement, pour la France, la transposition de la directive REC se traduira par un élargissement du champ d'application du dispositif national actuel à plusieurs sous-secteurs, notamment les réseaux de chaleur et de froid, l'hydrogène et l'assainissement ;

? Le texte prévoit la réalisation d'un « plan de résilience opérateur », qui reprendra en partie le contenu des documents existants.

? Il impose également une obligation de notification des incidents et prévoit que les opérateurs désignés comme entités critiques d'importance européenne particulière, c'est-à-dire exerçant la même activité ou une activité similaire dans au moins six États membres, pourront faire l'objet d'une mission de conseil organisée par la Commission européenne ;

? Un mécanisme de sanction administrative pouvant être prononcée par une commission des sanctions créée à cet effet est prévu en cas de manquement. Ce dernier point posant la question des plafonds de sanction - 2 % du chiffre d'affaires ou 10 millions d'euros - inscrits qui, dans le projet de loi, sont plus élevés que dans d'autres États membres.

B. NIS 2 : UN CHANGEMENT DE PARADIGME POUR LES ENTITÉS ASSUJETTIES ET POUR L'AUTORITÉ NATIONALE DE SÉCURITÉ DES SYSTÈMES D'INFORMATION

Le titre II du projet de loi transpose la directive (UE) 2022/2555 du Parlement Européen et du Conseil du 14 décembre 2022 concernant des mesures destinées à assurer un niveau élevé commun de cybersécurité dans l'ensemble de l'Union, dite « NIS2 ».

Ce texte conduit à un changement majeur de paradigme : il s'agit non plus seulement, comme avec la directive NIS 1, de sécuriser des infrastructures critiques (environ 500), mais aussi d'assurer la résilience quelque 15 000 entités « essentielles » ou « importantes », en tant qu'organisations, et de l'ensemble de leurs systèmes d'information dans la lutte contre les cyberattaques (cf. encadré ci-dessous).

Principaux types de cyberattaques contre lesquelles entend lutter la directive NIS 2

? Les attaques par rançongiciel, qui consistent à exiger une rançon pour rendre des données ou ne pas les publier ;

? Les attaques par hameçonnage, qui visent les systèmes bancaires en ligne et les données financières des clients ;

? Les attaques sur Internet, exploitant les vulnérabilités des applications ;

? Les attaques de la chaîne d'approvisionnement, qui compromettent la sécurité d'une entité en exploitant les vulnérabilités des produits, services et systèmes de tiers (par exemple, un fournisseur de logiciels) ;

? Les attaques par déni de service distribué (DDoS), qui perturbent les transactions de grande valeur et le traitement des données ;

? Les attaques à caractère social, exploitant les vulnérabilités humaines.

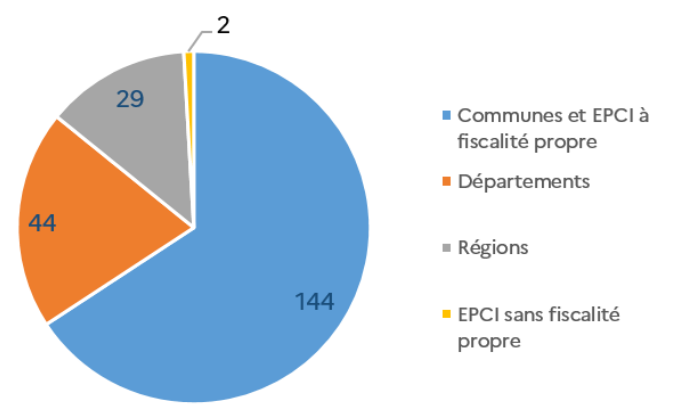

En outre, sur le constat étayé de l'augmentation des menaces cyber sur les collectivités territoriales (cf. grapique ci-dessous), le Gouvernement propose d'inclure dans la transposition près de 1 500 collectivités territoriales, groupements de collectivités et organismes placés sous leur tutelle, dont l'ensemble des régions et des départements, près de 1 000 communautés de communes et de 300 communes de plus de 30 000 habitants.

Pour la commission spéciale, le choix d'inclure un grand nombre de collectivités territoriales et les établissements d'enseignement supérieur est ambitieux mais nécessaire.

|

Nombre d'incidents cyber par type de collectivité en 2024 |

|

|

En 2024, l'ANSSI a traité 218 incidents cyber affectant les collectivités territoriales, soit une moyenne de 18 incidents par mois, dont 44 incidents affectant des départements et 29 incidents affectant des régions. Ces chiffres se révèlent élevés en comparaison du nombre de départements (101) et de régions (18). |

|

|

Source : ANSSI - synthèse de la menace sur les collectivités territoriales en 2024 |

|

Les cyberattaques ont un coût très élevé, estimé en 2022 par le cabinet d'études économiques Asterès à 2 milliards d'euros.

Dans le secteur privé, une enquête menée en juin 2024 par l'ANSSI auprès des membres du CLUSIF, une association de professionnels de la cybersécurité, révèle qu'une cyberattaque coûte en moyenne 466 000 euros pour les TPE/PME, 13 millions d'euros pour les ETI et 135 millions d'euros pour les grandes entreprises.

Ce coût représente en moyenne 5 à 10 % du chiffre d'affaires de l'organisation, quels que soient sa taille ou son secteur d'activité, réparti entre les pertes d'exploitation (50 %), le coût des prestations externes d'accompagnement (20 %), le coût de remise en état et d'investissement dans le système d'information (20 %) et le coût réputationnel (10 %).

Dans la sphère publique, les établissements hospitaliers évoqués supra ont supporté des dégâts particulièrement importants : les coûts directs ont ainsi été estimés à 2,36 millions d'euros pour le Centre hospitalier Dax-Côte d'Argent (février 2021) et à plus de 5,5 millions d'euros pour le Centre hospitalier Sud-Francilien déjà cité.

Les collectivités territoriales et les intercommunalités ont également été lourdement affectées, avec des coûts directs estimés à 900 000 euros pour la Métropole Aix-Marseille-Provence (mars 2020) et à plus de 1,5 million d'euros pour la ville de Bondy (novembre 2020).

A ces coûts directs s'ajoutent des coûts indirects, liés aux activités non réalisées ou à la perte de confiances des usagers, mais leur chiffrage est complexe, tout particulièrement dans le cas des missions de service public.

L'adoption de la directive NIS 2 constitue une réponse à l'augmentation de la cybercriminalité

La directive NIS 2 distingue deux catégories d'entités régulées : les entités « essentielles » et les entités « importantes » du point de vue de la sécurité des systèmes d'information. Cette catégorisation s'établit selon leur degré de criticité, leur taille et leur chiffre d'affaires (pour les entreprises).

Deux caractéristiques qui conduisent à qualifier une entité d'essentielle :

· son appartenance à un secteur d'activité « hautement critique » ;

· le dépassement de certains seuils d'effectifs ou d'activité, à savoir le fait d'employer 250 personnes ou d'avoir un chiffre d'affaires annuel excédant 50 millions d'euros et un bilan annuel de plus de 43 millions d'euros.

Au total, selon l'ANSSI, quelque 2 000 entreprises privées devraient ainsi être considérées comme des entités « essentielles »

S'agissant des entités importantes, le texte prévoit que sont désignées comme telles les entreprises appartenant à un des secteurs d'activité « hautement critiques » ou « critiques » qui ne sont pas des entités « essentielles » et qui emploient au moins 50 personnes ou dont le chiffre d'affaires et le total du bilan annuel excèdent chacun 10 millions d'euros.

Le tableau ci-dessous présente la classification des critères applicables aux entreprises selon qu'elles seront assujetties à l'une ou l'autre catégorie.

Seuils de classification des entités essentielles et importantes

|

Nombre d'employés |

Chiffre d'affaires (millions d'euros) |

Bilan annuel (millions d'euros) |

Secteur d'activité hautement critique |

Secteur d'activité critique |

|

Supérieur à 250 |

Supérieur à 50 |

Supérieur à 43 |

Entités essentielles |

Entités importantes |

|

Entre 50 et 250 |

Compris entre 10 et 50 |

Compris entre 10 et 43 |

Entités importantes |

Entités importantes |

|

Inférieur à 50 |

Inférieur à 10 |

Inférieur à 10 |

Non concernées |

Non concernées |

La commission spéciale a néanmoins observé qu'une certaine incompréhension demeurait quant aux différences d'approche de la définition des seuils entre la directive (qui procède par exclusion) et le projet de loi qui définit positivement les critères d'assujettissement. Un effort de pédagogie et de communication important devra être consacré à ce volet de l'application de la loi car dans en pratiques, les entités devront elles-mêmes identifier la catégorie dont elles relèvent.

C. DORA : LES DISPOSITIONS SPÉCIFIQUES AUX SECTEURS FINANCIER, BANCAIRE ET ASSURANTIEL

Le titre III du projet de loi transpose dans le droit interne les dispositions de la directive (UE) 2022/2556 du Parlement européen et du Conseil du 14 décembre 2022 en ce qui concerne la résilience opérationnelle numérique du secteur financier, dite « DORA ».

Ces dispositions viennent elles-mêmes modifier plusieurs directives encadrant les secteurs bancaire, financier et assurantiel pour prévoir que leur politique de gestion des risques liés aux technologies de l'information et de la communication est conforme au règlement (UE) 2022/2554 du 14 décembre 2022 sur la résilience opérationnelle numérique du secteur financier.

En effet, le secteur financier est une cible de choix pour les cyberattaques : il n'est que de rappeler la recapitalisation de la filiale américaine de la banque chinoise ICBC à hauteur de plusieurs milliards de dollars en 2024 du fait d'un rançongiciel. Par ailleurs, comme le souligne un rapport du comité européen du risque systémique (CERS) de 2020, le niveau élevé d'interconnexion dans le secteur financier, et notamment les interdépendances de leurs systèmes de technologies de l'information et de la communication (TIC), est susceptible de constituer une vulnérabilité systémique du fait d'une propagation possible d'un cyber incident de l'une des 22 000 entités financières à l'ensemble du système financier.

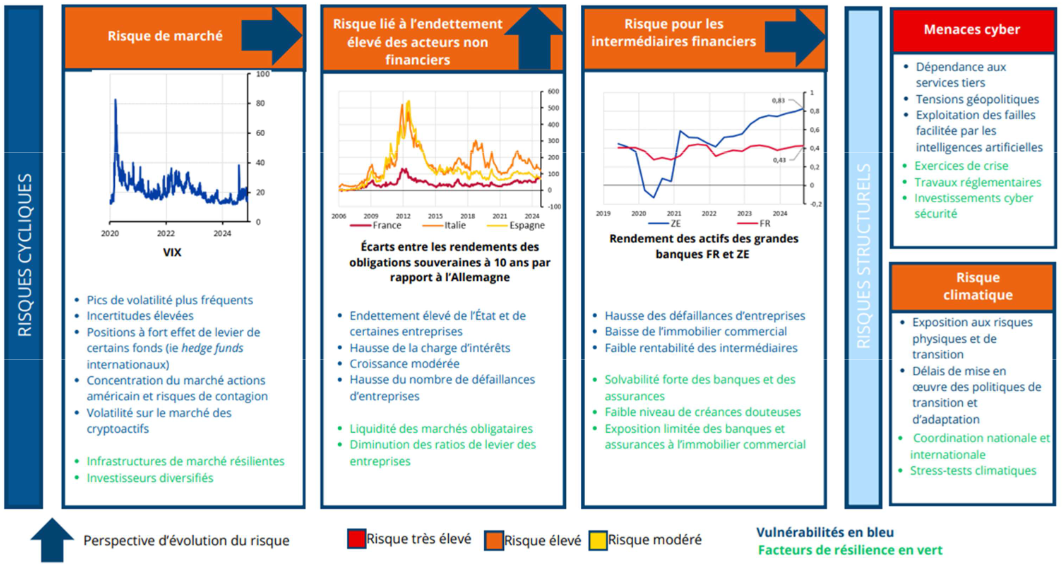

Ainsi que l'indique la direction générale du Trésor dans une étude sur le sujet, le risque cyber est en forte augmentation depuis plusieurs années . Dans son rapport sur la stabilité financière de décembre 2024, la Banque de France indique que le risque lié aux menaces cyber est très élevé, un niveau plus menaçant que le risque climatique, le risque de marché, le risqué lié à l'endettement des acteurs non financiers et le risque pour les intermédiaires financiers, qui n'est qu'élevé (cf. graphique ci-après).

Évaluation des risques du système financier français en décembre 2024

Source : Banque de France, rapport sur la stabilité financière, décembre 2024

Selon l'Autorité des marchés financiers (AMF), les entités financières sont exposées à une large gamme de risques « TIC » : le déni de service sur l'infrastructure de trading, et donc plus globalement l'atteinte à la disponibilité de l'infrastructure de trading, l'atteinte à la confidentialité et l'intégrité des ordres, la compromission de l'algorithme de négociation (porte dérobée, code malveillant ou simplement présentant des bogues importés depuis des sources externes comme l'open source ou ChatGPT), ou encore l'atteinte à l'intégrité du Système d'Information (SI) supportant les services algorithmiques en vue de compromettre et modifier l'algorithme.

Au total, donc, une réglementation plus rigoureuse que celle qui prévalait par le passé s'avère nécessaire.

II. UN PROJET DE LOI ENFIN BIENVENU MAIS DONT LES MODALITÉS DE TRANSPOSITION NÉCESSITENT DES PRÉCISIONS

A. UNE TRANSPOSITION TARDIVE MAIS SUR LAQUELLE LES PARTIES PRENANTES S'ESTIMENT PEU CONSULTÉES

La transposition de la directive NIS 2 devait intervenir avant le 17 octobre 2024 mais les circonstances politiques auront conduit à surmonter une dissolution de l'Assemblée nationale entre l'annonce du projet de loi initial pour juin 2024, le dépôt du texte le 15 octobre, puis une censure gouvernementale avant l'audition de Mme Clara Chappaz, ministre déléguée chargée de l'intelligence artificielle et du numérique, le 27 janvier 2025.

Au total, la commission spéciale aura organisé sept réunions publiques entre le 17 décembre 2024 et le 11 février 2025 : deux auditions de responsables publics - outre la ministre précitée, M. Vincent Strubel, directeur général de l'Agence nationale de la sécurité des systèmes d'information (ANSSI), et cinq tables rondes, avec les organisations professionnelles, des représentants des entreprises cyber, les associations d'élus, les autorités de régulation financière et des acteurs de la cyberdéfense. Cette séquence aura été la contribution de la commission spéciale à une meilleure sensibilisation et à une meilleure information du public sur l'effort de résilience et de lutte contre les attaques cyber à engager.

Paradoxalement, bien que l'ANSSI ait indiqué avoir conduit depuis septembre 2023 des consultations avec plus de soixante-dix fédérations professionnelles, ainsi que les onze principales associations d'élus et quatre fédérations de collectivités territoriales - et en dépit d'une étude d'impact faisant plus de 900 pages -, l'ensemble des personnes entendues ont déploré un manque d'information et de concertation notamment sur les dispositions réglementaires d'application du projet de loi.

B. LE RISQUE QUE LA SOUSTRANSPOSITION LÉGISLATIVE N'ENGENDRE UNE SURTRANSPOSITION RÉGLEMENTAIRE

Les points d'attention portés à la connaissance de la commission spéciale ont principalement porté sur l'absence de transposition de certaines dispositions figurant dans les directives telles que des définitions de périmètre d'activité, d'incidents et de délais. Ces omissions ont pu être qualifiées de « sous-transposition législative » avec le risque d'une « sur-transposition réglementaire » dont ni les acteurs concernés, ni la commission n'ont obtenu de précisions satisfaisantes de la part du Gouvernement. Ainsi le tableau synoptique des mesures d'application du projet de loi recense 40 renvois à la prise d'un décret en conseil d'État.

Signe que ce texte mobilise le Sénat dans son ensemble, la commission des affaires européennes, présidée par Jean-François Rapin, a effectué une communication sur les dispositions de transposition et d'adaptation prévues par ce projet de loi1(*), dont les observations ont été communiquées à l'ensemble des membres de la commission spéciale. L'observation principale concerne l'assujettissement des sociétés de financement aux obligations de la directive DORA, alors même que cela n'est pas prévu par la directive, cette surtransposition n'étant pas jugée préoccupante dans la mesure où ces entités peuvent constituer une porte d'entrée pour les cybermenaces. D'agissant des directives REC et NIS 2, la commission des affaires européenne ne constate « aucune surtransposition notable », tout en précisant que « les latitudes laissées à chaque État membre pour la transposition ont néanmoins été utilisées de façon extensive par la France ».

III. LES APPORTS DE LA COMMISSION SPÉCIALE

La commission spéciale a adopté 61 amendements dont 53 de ses rapporteurs pour préciser les modalités de transposition des 3 directives. En outre, les rapporteurs ont décidé de réserver pour la discussion en séance publique le dépôt de plusieurs amendements nécessitant des éclaircissements et des engagements du Gouvernement.

A. DES MODALITÉS DE TRANSPOSITION À PRÉCISER

18 amendements du rapporteur Hugues Saury, dont 6 amendements rédactionnels, complètent et encadrent les définitions et délais d'application (REC et NIS 2)

· Transposer la définition des notions d'incident et de résilience (article 1er), d'incident et de vulnérabilité (article 6) conformément à la lettre de la directive ;

· Modifier la composition de la commission des sanctions pour en renforcer les garanties d'indépendance (article 1er) ;

· Étendre le champ de l'analyse des dépendances devant être réalisée par les opérateurs d'importance vitale aux sous-traitants (article 1er) ;

· Différer l'entrée en vigueur du titre Ier pour éviter que certains opérateurs ne soient soumis à des délais raccourcis pour satisfaire à leurs obligations (article 4).

27 amendements du rapporteur Patrick Chaize, dont 10 amendements rédactionnels, visent à clarifier les obligations pesant sur les entités assujetties (NIS 2)

· Inscrire dans la loi l'élaboration par le Gouvernement d'une stratégie nationale de cybersécurité et les modalités de contrôle parlementaire de son application (article 5 bis) ;

· Inscrire dans la loi la liste des secteurs hautement critiques et critiques (article 7) et les modalités de sa mise à jour (article 12) ;

· Élever la supervision de la cybersécurité au niveau des organes de direction des entités et veiller à l'exigence de proportionnalité des obligations qui leur sont imposées (article 14) ;

· Préciser les modalités de notification des incidents à l'ANSSI, notamment en supprimant la notion d'« incident critique », qui, dans le projet de loi, vient s'ajouter à celui d'« incident important », ce qui est source de complexité inutile (article 17) ;

· Encadrer le coût des contrôles restant à la charge des entités contrôlées en le limitant aux seuls cas où des manquements sont constatés (article 29) ;

· Préciser les règles de nomination des personnalités qualifiées au sein de la commission de sanction (article 36).

8 amendements du rapporteur Michel Canévet, dont 2 amendements rédactionnels, visent trois objectifs (DORA)

· Éviter des différences de traitement injustifiées entre les entreprises par l'application du règlement DORA aux succursales d'entreprises d'investissement de pays tiers (article 49) ;

· Simplifier la vie des entreprises, en créant un guichet unique de notification des cyber-incidents (article 43 A), en fusionnant des dispositifs de déclarations d'incidents (article 49) et en évitant le double assujettissement à la directive NIS 2 et au paquet DORA (article 62 A) ;

· Modérer les effets des surtranspositions en supprimant l'article 53, qui introduisait une précision superfétatoire et sans doute contreproductive concernant les pouvoirs du secrétaire général de l'Autorité de contrôle prudentiel et de résolution, et en reportant l'entrée en vigueur du titre III de la loi au 1er janvier 2030 pour les sociétés de financement (article 62), auquel le règlement DORA ne fait pas référence.

En outre, 8 amendements déposés respectivement par Mmes Audrey Linkenheld (1), Catherine Morin-Desailly (2), Vanina Paoli-Gagin (1) et M. Mickaël Vallet (4) ont apporté des précisions sur les notions d'activité d'importance vitale, sur la nature des risques à évaluer (article 1er), sur l'accompagnement par l'ANSSI des entités assujetties (article 5), sur la demande d'avis de la CNIL sur le décret définissant les informations à transmettre (article 12) et leur limitation au seul domaine cyber (article 23).

B. DES POINTS DE VIGILANCE QUI NÉCESSITENT DES ÉCLAIRCISSEMENTS ET DES ENGAGEMENTS DU GOUVERNEMENT

Dans la perspective de la séance publique, les rapporteurs envisagent de déposer des amendements qui nécessiteront des engagements de la part du Gouvernement :

· Faire passer les communautés d'agglomération qui ne comptent aucune ville de 30 000 habitants de la catégorie des entités essentielles vers la catégorie des entités importantes afin de ne pas leur faire supporter une charge disproportionnée ;

· Trouver une définition législative d'une « labellisation NIS 2 » pour permettre aux entreprises de valoriser, vis-à-vis de leurs banques, de leurs assurances ou bien encore de leurs clients, leurs efforts en matière de cybersécurité ;

· Différer les dispositions en matière de contrôle et de sanctions pendant au moins trois ans, voire davantage pour certaines entités ;

· Instaurer un mécanisme de reconnaissance mutuelle entre États membres pour que les entités puissent se prévaloir du respect de leurs obligations au sein d'un des pays de l'Union européenne.

C. RECOMMANDATIONS SUR L'APPLICATION DU NOUVEAU DISPOSITIF

Enfin, la commission spéciale a formulé plusieurs recommandations quant à l'application du nouveau dispositif de résilience et de cybersécurité :

· Veiller à la proportionnalité des obligations des entités assujetties ;

· Fournir un effort de simplification des mesures d'application réglementaires, en se gardant de toute surtransposition réglementaire ;

· Accompagner les collectivités territoriales dans cette démarche nouvelle pour elles en tenant compte des problématiques de compétences et de financement ;

· Communiquer et faire oeuvre de pédagogie, à l'échelle du pays, sur l'effort de résilience et de cybersécurité, en lien avec la stratégie nationale de cybersécurité.

EXAMEN DES ARTICLES

TITRE IER

RÉSILIENCE DES ACTIVITÉS

D'IMPORTANCE VITALE

CHAPITRE IER

DISPOSITIONS GÉNÉRALES

Article 1er

Transposition de la directive (UE)

2022/2557 du Parlement européen et du Conseil du 14 décembre 2022

sur la résilience des entités critiques (REC)

Cet article vise à transposer en droit français la directive (UE) 2022/2557 du Parlement européen et du Conseil du 14 décembre 2022 sur la résilience des entités critiques, dite directive « REC ». Il renforce le dispositif actuel de sécurité des activités d'importance vitale (SAIV) instauré en 2006 en procédant à une actualisation du code de la défense.

La commission spéciale a adopté l'article premier modifié par 14 amendements des rapporteurs visant à :

- apporter des améliorations rédactionnelles et corriger une erreur matérielle ;

- définir les notions de « résilience » et d' « incident » ;

- clarifier la date à partir de laquelle une astreinte journalière pourra être appliquée ;

- inclure dans l'analyse des dépendances, qui devra être réalisée par les opérateurs d'importance vitale, l'analyse des vulnérabilités de leur chaîne de sous-traitance ;

- prévoir d'une part, que la notification d'incident doit intervenir au plus tard 24 heures après que l'opérateur en a pris connaissance, et d'autre part que le décret en Conseil d'État mentionné à l'alinéa 44 déterminera l'ensemble des conditions de mise en oeuvre de cette obligation de notification ;

- étendre l'applicabilité du moyen de démontrer la conformité aux règles de sécurité, prévue à l'article 15 du présent projet de loi, aux opérateurs d'importance vitale qui ne sont ni soumis à la directive « NIS 2 » en tant qu'entité essentielle ou importante, ni soumis à la directive « REC » ;

- modifier la composition de la commission des sanctions afin d'en renforcer les garanties d'indépendance.

Elle a par ailleurs adopté 4 amendements tendant à préciser la notion d'activité d'importance vitale (COM-31), la nature des risques devant être évalués par les opérateurs d'importance vitale (COM-35), les critères de définition des entités critiques d'importance européenne particulière (COM-42) et les conditions de mise en oeuvre d'une mission de conseil par la Commission européenne (COM-43).

La commission a adopté cet article ainsi modifié.

I. LE DROIT EXISTANT - DEPUIS 2006, LA FRANCE EST DOTÉE D'UN DISPOSITIF DESTINÉ À ASSURER LA SÉCURITÉ DES ACTIVITÉS D'IMPORTANCE VITALE

Mis en place en 2006, et inscrit dans le code de la défense aux articles L. 1332-1 à L. 1332-7 du code de la défense, le dispositif de sécurité des activités d'importance vitale (SAIV) a pour objectif de protéger certains opérateurs, qu'ils soient publics ou privés, considérés comme essentiels pour garantir la continuité des activités ayant trait, de manière difficilement substituable ou remplaçable, à la production et la distribution de biens ou de services indispensables, ou qui, dans certains cas, pourraient représenter un danger significatif pour la population.

Ces biens ou services doivent être indispensables :

- à la satisfaction des besoins essentiels pour la vie des populations ;

- ou à l'exercice de l'autorité de l'État ;

- ou au fonctionnement de l'économie ;

- ou au maintien du potentiel de défense ;

- ou à la sécurité de la Nation.

Un arrêté du Premier ministre du 2 juin 20062(*), modifié par un arrêté du 3 juillet 20083(*), fixe la liste des 12 secteurs d'activités d'importance vitale couverts par ce dispositif, qui concerne actuellement plus de 300 opérateurs d'importance vitale (OIV). Ces derniers sont définis à l'article L. 1332-1 du même code comme « les opérateurs publics ou privés exploitant des établissements ou utilisant des installations et ouvrages, dont l'indisponibilité risquerait de diminuer d'une façon importante le potentiel de guerre ou économique, la sécurité ou la capacité de survie de la Nation ». Les OIV exercent leurs activités sur environ 1 500 points d'importance vitale (PIV), dont la protection est garantie par le secret de la défense nationale. Ils sont tenus, à leurs frais, d'assurer la sécurité de leurs sites et de leurs systèmes d'information les plus sensibles contre toute menace ou risque, notamment ceux à caractère terroriste.

Les modalités de mise en oeuvre du dispositif de SAIV sont fixées par l'instruction générale interministérielle relative à la sécurité des activités d'importance vitale n°6600/SGDSN/PSE/PSN du 7 janvier 2014 (IGI 6600) de laquelle sont issus les développements qui suivent.

A. LES ACTEURS DE LA SÉCURITÉ DES ACTIVITÉS D'IMPORTANCE VITALE

1. Au niveau national

Le Premier ministre est chargé de la mise en place du cadre général du dispositif de SAIV en fixant la liste des secteurs, en désignant les ministres coordonnateurs desdits secteurs, en déterminant la méthode d'analyse et de gestion du risque ainsi que la méthode à suivre pour déterminer, par secteur d'activités d'importance vitale, les scénarios de menace et leur hiérarchisation selon le type ou le niveau de menace envisagé, et en élaborant les plans-type des plans de sécurité opérateur (PSO), des plans particuliers de protection (PPP) et des plans de protection externe (PPE) (cf. infra).

Il supervise la mise en place du dispositif et oriente la stratégie de sécurité des activités d'importance vitale.

Le SGDSN coordonne le dispositif de SAIV. Il assure la présidence et le secrétariat de la commission interministérielle de défense et de sécurité (CIDS). Il est l'entité de synthèse nationale en ce qui concerne la progression de la réalisation des PSO et des PPP.

La CIDS a un rôle consultatif. Son avis est notamment sollicité sur :

- la désignation des OIV, sur proposition des ministères coordonnateurs (cf. infra) ;

- les directives nationales de sécurité (DNS), à l'exception de celles relevant du ministre chargé la défense ;

- les PSO, à l'exception de ceux relevant du ministre chargé de la défense, dont le périmètre dépasse celui d'une zone de défense ;

- la liste des PIV annexée aux PSO, avec la possibilité de proposer des ajouts et des suppressions.

Chacun des 12 secteurs d'activité couverts par le dispositif de SAIV est en outre suivi par un ministère coordonnateur.

|

Secteur |

Ministre coordonnateur |

|

1 - Activités civiles de l'État (ACE) |

Ministre de l'intérieur |

|

2 - Activités judiciaires |

Ministre de la justice |

|

3 - Activités militaires de l'État (AME) |

Ministre de la défense |

|

4 - Alimentation |

Ministre chargé de l'agriculture |

|

5 - Communications électroniques, audiovisuel et information |

Ministre chargé des communications électroniques |

|

6 - Energie |

Ministre chargé de l'énergie |

|

7 - Espace et recherche |

Ministre chargé de la recherche |

|

8 - Finances |

Ministre chargé de l'économie et des finances |

|

9 - Gestion de l'eau |

Ministre chargé de l'écologie |

|

10 - Industrie |

Ministre chargé de l'industrie |

|

11 - Santé |

Ministre chargé de la santé |

|

12 - Transports |

Ministre chargé des transports |

Les ministres coordonnateurs veillent à l'application du dispositif de SAIV dans les secteurs d'activités dont ils ont la charge et au sein desquels ils :

- élaborent la ou les DNS correspondantes ;

- sélectionnent et prennent les décisions de désignation des OIV après avis de la CIDS ;

- instruisent les PSO de ses OIV ;

- transmettent les PSO à la CIDS ou à la CZDS suivant le cas de figure (à l'exception du ministre chargé de la défense) ;

- prennent les décisions de désignation des PIV.

En raison de la nécessité de protection du secret de la défense, le ministre chargé de la défense, ministre coordonnateur du secteur des activités militaires de l'État (AME), bénéficie de dispositions dérogatoires au schéma général de mise en oeuvre du dispositif de SAIV.

Par ailleurs, outre son rôle de ministre coordonnateur du secteur d'activités « activités civiles de l'État », et sans préjudice des compétences nationales, générales et interministérielles dévolues au SGDSN et des compétences de coordination nationale des ministres dans le secteur d'activité dont ils sont coordonnateurs, l'animation de la mise en oeuvre territoriale est assurée par le ministère de l'intérieur, via les services du haut fonctionnaire de défense (SHFD).

2. À l'échelle territoriale

Le préfet de zone de défense et de sécurité est chargé de la coordination du dispositif de SAIV. Il préside la commission zonale de défense et de sécurité (CZDS).

La CZDS est chargée d'une mission générale de coordination, d'assistance, et de contrôle de la mise en oeuvre des PPP (à l'exception de ceux dépendant d'OIV relevant du ministre chargé de la défense). La commission, qui dispose d'un rôle consultatif, est sollicitée sur :

- les PSO des OIV dont le périmètre d'activité ne dépasse pas le ressort de la zone défense. Les PSO sont transmis à la CZDS par l'autorité administrative ayant désigné l'opérateur ;

- la liste des PIV annexée au PSO des OIV de son périmètre avec la capacité de proposer des ajouts ou suppressions ;

- la désignation et le périmètre exact d'une zone d'importance vitale ainsi que sur le PPP de zone d'importance vitale qui lui est transmis par le préfet de département ayant créé ladite zone ;

- la désignation, par un préfet de département, d'un OIV qui gère exclusivement un établissement mentionné à l'article L. 511-1 du code de l'environnement4(*) ou comprenant une installation nucléaire de base, quand la destruction ou l'avarie de certaines installations de cet établissement peut présenter un danger grave pour la population, et la désignation du PIV correspondant.

Sur demande de son président ou du préfet de département concerné, la commission peut également donner un avis sur les plans de protection externe.

Enfin, le préfet de département est chargé de la mise en oeuvre du dispositif de SAIV en application de la compétence générale qui lui est attribuée de conduite interministérielle des actions de l'État.

Cette responsabilité s'exerce notamment pour la protection externe des PIV, via le PPE. Il veille à la réalisation effective des mesures de sécurité prévues dans les PPP. Il peut saisir la CZDS de toute question qu'il juge utile. Sur convocation du préfet de zone, il participe à la CZDS.

Ses responsabilités particulières sont les suivantes :

- approbation du PPP des PIV des opérateurs ne relevant pas du ministre chargé de la défense, et du PPP des zones d'importance vitale ;

- décision d'équivalence entre un plan de protection réalisé au titre d'une autre réglementation, et le PPP ;

- élaboration du PPE de chaque PIV ou ZIV, en liaison avec le DDS de ce point ou de cette zone ;

- désignation des zones d'importance vitale (ZIV) après avis de l'officier général de la zone de défense et de sécurité lorsque celle-ci inclut un PIV relevant du ministère chargé de la défense ;

- désignation des OIV qui gèrent exclusivement un établissement mentionné à l'article L. 511-1 du code de l'environnement ou comprenant une installation nucléaire de base, quand la destruction ou l'avarie de certaines installations de cet établissement peut présenter un danger grave pour la population, et désignation du PIV correspondant ;

- mise en demeure de l'opérateur d'établir un PPP ;

- mise en demeure de l'opérateur d'exécuter une mesure de son PPP ;

- injonction à l'opérateur de modifier son PPP.

B. PROCESSUS DE DÉSIGNATION D'UN OIV ET D'UN PIV

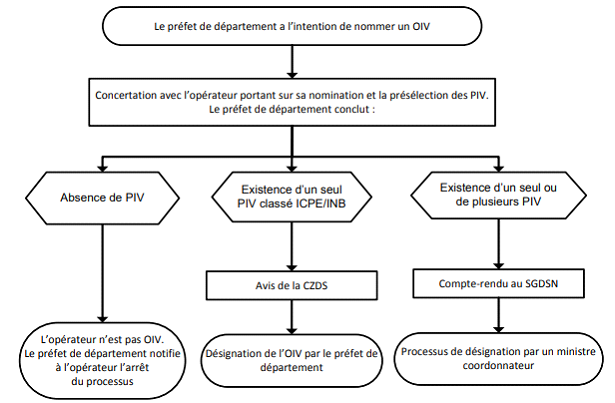

Processus de désignation d'un opérateur d'importance vitale (OIV) initié par un ministre coordonnateur et par un préfet de département

ICPE : installations classées pour la protection de l'environnement

INB : installations nucléaires de base

Source : étude d'impact

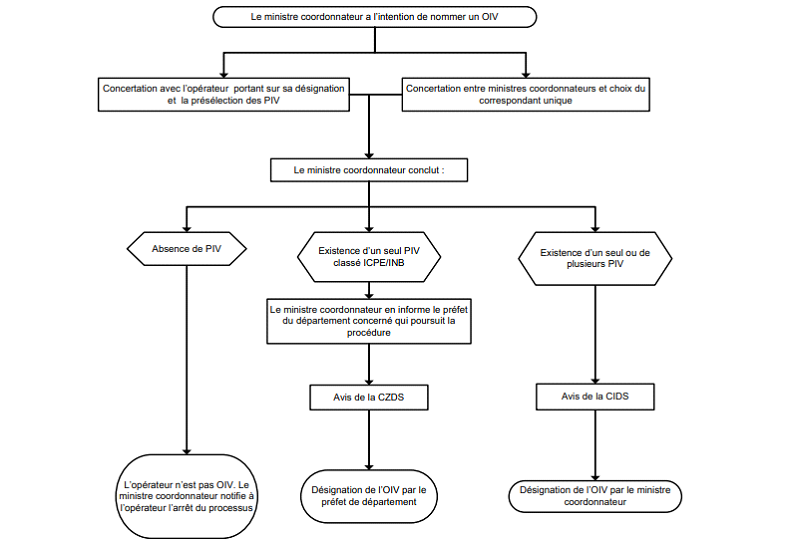

Processus de désignation d'un point d'importance vitale

C. LE PROCESSUS DE PLANIFICATION

Le processus de planification, c'est-à-dire d'élaboration des documents présentant les mesures de protection et de continuité d'activité des opérateurs, auquel les OIV doivent se soumettre, découle d'une évaluation des risques et des menaces retracées au sein des directives nationales de sécurité (DNS).

La DNS s'applique à tout ou partie d'un secteur d'activités d'importance vitale. Elle décrit le périmètre du secteur ou du sous-secteur, elle en identifie les responsables, les processus et les enjeux et en définit le besoin de sécurité des fonctions essentielles. À la suite d'une analyse de risque dans laquelle sont énoncés et hiérarchisés les scénarios de menace, elle précise les objectifs et les politiques de sécurité du secteur ou du sous-secteur concerné. À cette fin, la DNS peut notamment définir la nature des opérateurs et des infrastructures susceptibles d'être désignés d'importance vitale au titre dudit secteur et préciser les critères de leur désignation.

Les DNS sont approuvées par arrêté du Premier ministre, après avis de la CIDS, puis transmises par le SGDSN aux ministres concernés, qui les relaient aux préfectures et aux services déconcentrés.

Sur la base des prescriptions de la ou des DNS qui leur ont été communiquées, les opérateurs sont tenus d'établir des documents de planification spécifiques (plan de sécurité opérateur ou PSO et plan particulier de protection ou PPP), qui comportent :

- l'identification des points d'importance vitale (PIV) ;

- l'analyse des risques et menaces susceptibles de les affecter (catastrophes naturelles, risques technologiques, pandémies, malveillance, cyberattaques, terrorisme, etc.) ;

- l'intégration des mesures Vigipirate propres à leur secteur d'activité ;

- l'établissement de plans de continuité ou de reprise d'activité (PCA/PRA) ;

- la désignation d'un délégué à la défense et à la sécurité (DDS), habilité au secret de la défense nationale et chargé de dialoguer avec le ministère coordonnateur. Un délégué local peut également être nommé pour chaque PIV ;

- la mise en oeuvre de mesures garantissant la protection des informations classifiées, comme le statut d'OIV ou la liste des PIV.

Les documents de planification prévus dans le dispositif actuel de sécurité des activités d'importance vitale

Le plan de sécurité opérateur (PSO), prévu aux articles R. 1332-19 à R. 1332-22 du code de la défense, est destiné à définir la politique et l'organisation de la sécurité pour les opérateurs d'importance vitale (OIV). Il repose sur une analyse des risques et prend en compte les directives nationales de sécurité (DNS). Ce document précise les mesures organisationnelles, préventives et protectrices à mettre en oeuvre pour chaque point d'importance vitale (PIV). Il est obligatoire uniquement si l'opérateur gère plusieurs PIV.

Le plan particulier de protection (PPP) de chaque point d'importance vitale est établi à partir du plan de sécurité d'opérateur d'importance vitale qui lui est annexé. Il comporte des mesures permanentes de protection et des mesures temporaires et graduées. Il prévoit aussi les délais de réalisation de ces mesures (article R. 1323-24 du code de la défense).

Le plan de protection externe (PPE) est un document classifié, élaboré par le préfet de département pour les PIV, en complément du PPP. Il précise les modalités d'intervention des forces de sécurité en cas d'agression sur le PIV, et décrit les moyens humains et matériels nécessaires. Sa rédaction implique les acteurs clés comme la gendarmerie ou la sécurité publique, et il doit être testé et actualisé régulièrement. Le PPE peut aussi inclure des mesures de contrôle des zones périphériques et organiser les échanges d'informations avec l'opérateur du PIV. Le PPE doit être communiqué aux services compétents, tout en préservant le secret de la défense nationale (article R. 1332-32 du code de la défense).

Aux termes du 3° de l'article R. 1332-18 du code de la défense, les plans types des plans de sécurité d'opérateurs d'importance vitale, des plans particuliers de protection et des plans de protection externe sont fixés par arrêtés du Premier ministre, après avis de la CIDS.

Enfin, le plan de continuité d'activité (PCA) a pour objet de décliner la stratégie et l'ensemble des dispositions qui sont prévues pour garantir à une organisation la reprise et la continuité de ses activités à la suite d'un sinistre ou d'un événement perturbant gravement son fonctionnement normal (article L. 2151-4 du code de la défense).

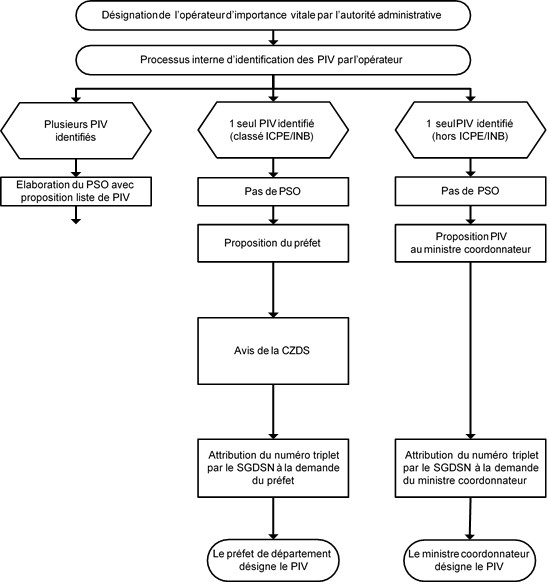

Schéma du processus d'élaboration du plan de sécurité opérateur pour les opérateurs ne relevant pas du ministère chargé de la défense

Source : étude d'impact

II. LE DISPOSITIF PROPOSÉ - LA MODIFICATION DU DISPOSITIF DE SAIV AU SEIN DU CODE DE LA DÉFENSE

A. UNE RÉVISION DU DISPOSITIF NATIONAL RENDUE NÉCESSAIRE PAR LA DIRECTIVE (UE) 2022/2557 DU PARLEMENT EUROPÉEN ET DU CONSEIL DU 14 DÉCEMBRE 2022 SUR LA RÉSILIENCE DES ENTITÉS CRITIQUES (REC)

Le 8 décembre 2008, l'Union européenne a adopté une directive5(*) visant à identifier et désigner les infrastructures critiques européennes et à évaluer les besoins en matière de protection renforcée. Ce texte, qui se limitait aux secteurs des transports et de l'énergie, a introduit la notion d'« infrastructures critiques » et en a proposé une définition harmonisée à l'échelle européenne. Ces infrastructures sont ainsi constituées par « un point, système ou partie de celui-ci, situé dans les États membres, qui est indispensable au maintien des fonctions vitales de la société, de la santé, de la sûreté, de la sécurité et du bien-être économique ou social des citoyens, et dont l'arrêt ou la destruction aurait un impact significatif dans un État membre du fait de la défaillance de ces fonctions. ».

La directive rappelle que la protection des infrastructures critiques relève principalement des États membres, ainsi que des propriétaires ou exploitants de ces infrastructures. Elle les incite à identifier celles ayant une dimension européenne, à les notifier aux autres États membres, et à mettre en place des points de contact et des plans de sécurité spécifiques pour leur protection. La Commission européenne peut, pour sa part, soutenir ces efforts en partageant des bonnes pratiques ou en proposant des formations.

Une évaluation menée par la Commission européenne en 2019 a mis en lumière la nécessité d'une mise à jour du dispositif. Celle-ci s'imposait face à l'émergence de nouvelles menaces, telles que l'aggravation du dérèglement climatique, l'usage accru des drones ou encore le développement de l'intelligence artificielle. L'évaluation a également souligné le besoin de passer d'une approche centrée sur des infrastructures isolées à une logique de protection des « entités », comprenant non seulement des infrastructures, mais aussi des réseaux (eau, énergie, communication) et des services essentiels.

Face à ces enjeux, l'Union européenne a adopté, le 14 décembre 2022, la directive (UE) 2022/2557 du Parlement européen et du Conseil du 14 décembre 2022 sur la résilience des entités critiques (dite directive REC).

Négociée pour l'essentiel sous présidence française du Conseil de l'Union européenne (PFUE), cette directive établit un cadre minimal à l'échelle européenne afin d'assurer la « résilience » de tous les opérateurs d'entités critiques dans les États membres, élargissant ainsi le champ d'action au-delà des seules infrastructures critiques européennes.

Selon cette directive, les « entités critiques » incluent toute entité publique ou privée désignée par un État membre dans des secteurs stratégiques (articles 2 et 6). Elle s'inscrit dans un cadre législatif cohérent, en complément de la directive (UE) 2022/2555 sur la sécurité des réseaux face aux cyberattaques (SRI 2) et de la directive (UE) 2022/2556 relative à la résilience numérique dans le secteur financier (DORA).

Définitions issues de l'article 2 de la directive REC

1) « entité critique », une entité publique ou privée qui a été désignée par un État membre conformément à l'article 6 comme appartenant à l'une des catégories qui figurent dans la troisième colonne du tableau de l'annexe ;

2) « résilience », la capacité d'une entité critique à prévenir tout incident, à s'en protéger, à y réagir, à y résister, à l'atténuer, à l'absorber, à s'y adapter et à s'en rétablir ;

3) « incident », un événement qui perturbe ou est susceptible de perturber de manière importante la fourniture d'un service essentiel, y compris lorsqu'il affecte les systèmes nationaux qui préservent l'état de droit ;

4) « infrastructure critique », un bien, une installation, un équipement, un réseau ou un système, ou une partie d'un bien, d'une installation, d'un équipement, d'un réseau ou d'un système, qui est nécessaire à la fourniture d'un service essentiel ;

5) « service essentiel », un service qui est crucial pour le maintien de fonctions sociétales ou d'activités économiques vitales, de la santé publique et de la sûreté publique, ou de l'environnement ;

6) « risque », le potentiel de perte ou de perturbation causé par un incident, à exprimer comme la combinaison de l'ampleur de cette perte ou de cette perturbation et la probabilité que l'incident se produise ;

7) « évaluation des risques », l'ensemble du processus permettant de déterminer la nature et l'étendue d'un risque en déterminant et en analysant les menaces, les vulnérabilités et les dangers potentiels pertinents qui pourraient conduire à un incident et en évaluant la perte ou la perturbation potentielle de la fourniture d'un service essentiel causée par cet incident ;

8) « norme », une norme au sens de l'article 2, point 1), du règlement (UE) n° 1025/2012 du Parlement européen et du Conseil ;

9) « spécification technique », une spécification technique au sens de l'article 2, point 4), du règlement (UE) n° 1025/2012 ;

10) « entité de l'administration publique », une entité reconnue comme telle dans un État membre conformément au droit national, à l'exclusion de l'organisation judiciaire, des parlements et des banques centrales, qui satisfait aux critères suivants :

a) elle a été créée pour satisfaire des besoins d'intérêt général et n'a pas de caractère industriel ou commercial ;

b) elle est dotée de la personnalité juridique ou est juridiquement habilitée à agir pour le compte d'une autre entité dotée de la personnalité juridique ;

c) elle est financée majoritairement par les autorités de l'État ou d'autres organismes de droit public de niveau central, ou sa gestion est soumise à un contrôle de la part de ces autorités ou organismes, ou son organe d'administration, de direction ou de surveillance est composé, pour plus de la moitié, de membres désignés par les autorités de l'État ou d'autres organismes de droit public de niveau central ;

d) elle a le pouvoir d'adresser à des personnes physiques ou morales des décisions administratives ou réglementaires affectant leurs droits en matière de mouvements transfrontières des personnes, des biens, des services ou des capitaux.

La directive (UE) 2022/2557 impose 3 principales obligations aux États membres : i) développer une stratégie nationale, ii) évaluer les risques auxquels les entités critiques sont exposées, et iii) identifier ces entités. Les États membres doivent également désigner des autorités compétentes pour garantir l'application de ces dispositions et établir un point de contact unique pour les échanges transfrontaliers concernant la résilience des entités critiques.

De leur côté, les entités critiques doivent évaluer leurs propres risques et mettre en oeuvre des mesures techniques, de sécurité et organisationnelles adaptées pour garantir leur résilience. Ces mesures peuvent figurer dans un plan spécifique et doivent inclure des mécanismes de notification rapide des incidents aux autorités compétentes, ainsi que des vérifications des antécédents des employés occupant des fonctions sensibles ou ayant accès aux systèmes stratégiques.

Enfin, la directive reconnaît une « importance européenne particulière » à toute entité critique désignée par un État membre et opérant des services similaires dans au moins 6 États membres.

Si la directive constitue un socle commun minimal, elle laisse aux États membres la liberté d'adopter des mesures nationales plus strictes. Elle prévoit en outre des clauses de sauvegarde, permettant aux États de ne pas appliquer ses dispositions à certaines entités liées à la défense ou à la sécurité nationale.

Le règlement délégué (UE) 2023/2450 de la Commission du 25 juillet 2023 complétant la directive (UE) 2022/2557 du Parlement européen et du Conseil identifie 11 secteurs couverts par la directive REC : i) énergie, ii) transports, iii) bancaire, iv) infrastructures des marchés financiers, v) santé, vi) eau potable, vii) eaux résiduaires, viii) infrastructures numériques, ix) administration publique, x) espace, xi) production, transformation et distribution de denrées alimentaires, chaque secteur comprenant plusieurs sous-secteurs.

La transposition de la directive REC se traduira par conséquent par un élargissement du champ d'application du dispositif national actuel à plusieurs sous-secteurs dont les réseaux de chaleur et de froid, l'hydrogène ou encore l'assainissement.

B. ARTICLES L. 1332-1 ET L. 1332-2 MODIFIÉS - DÉFINITIONS

L'article 1er du présent projet de loi introduit 3 définitions principales :

1) les activités d'importance vitale (alinéa 7) définies comme « les activités indispensables au fonctionnement de l'économie ou de la société ainsi qu'à la défense ou à la sécurité de la Nation » ;

2) les infrastructures critiques (alinéa 8) définies comme « tout ou partie d'un bien, d'une installation, d'un équipement, d'un réseau ou d'un système nécessaire à l'exercice d'une activité d'importance vitale ou dont une perturbation pourrait mettre gravement en cause la santé de la population ou l'environnement ». Deux catégories d'infrastructures critiques sont distinguées :

i) les points d'importance vitale (PIV) définis comme « les installations les plus sensibles, notamment celles qui sont difficilement substituables » (alinéa 10) ;

ii) les systèmes d'information d'importance vitale définis comme « les systèmes d'information nécessaires à l'exercice d'une activité d'importance vitale ou à la gestion, l'utilisation ou la protection d'une ou plusieurs infrastructures critiques » (alinéa 11) ;

3) les opérateurs d'importance vitale (OIV), définis aux alinéas 12 à 17 qui modifient l'article L. 1332-2 du code de la défense. Comme l'a indiqué le SGDSN en audition, le critère déterminant pour identifier un OIV restera celui de la non-substituabilité.

L'alinéa 14 précise que l'autorité administrative pourra mentionner, dans l'acte de désignation, l'activité ou la liste des activités d'importance vitale exercées par l'opérateur qui constituent des services essentiels au fonctionnement du marché intérieur, l'opérateur devant à ce titre être regardé comme une entité critique au sens de la directive REC.

Il convient de relever que le champ des OIV retenu dans la transposition est plus large que celui des « entités critiques » au sens de la directive REC. En effet, il inclut les opérateurs « régaliens » relevant de la défense ou de la sécurité nationale, lesquels sont pourtant explicitement exclus du champ de la directive REC.

Les dispositions du titre Ier du présent projet de loi ont en outre vocation à s'appliquer à certaines collectivités territoriales, comme cela est déjà le cas dans le cadre du dispositif existant de SAIV.

Au total, si le nombre d'entités concernées ne peut pas être connu dans le détail, leur liste étant couverte par le secret de la défense nationale, le SGDSN a indiqué en audition que l'entrée en vigueur du présent projet de loi devrait entraîner une augmentation limitée du nombre d'OIV et de PIV, estimée à quelques dizaines.

Le SGDSN a indiqué au rapporteur Hugues Saury que si les modalités de désignation des OIV et l'architecture de planification font l'objet de dispositions réglementaires en cours de rédaction, elles ont globalement vocation à être conservées par rapport au dispositif actuel.

Ainsi, le processus de désignation devrait comporter les phases suivantes :

- dialogue entre le ministère coordonnateur et l'opérateur, identifié selon les éléments (éventuellement des seuils) prévus par la ou les directives nationales de sécurité concernées (DNS) ;

- désignation par le ministre après avis de la commission interministérielle de défense et de sécurité des secteurs d'activités d'importance vitale (CIDS) ou par le préfet de département après avis de la commission zonale de défense et de sécurité des secteurs d'activités d'importance vitale pour les OIV à PIV unique classé ICPE ou INB ;

- arrêté de désignation de l'opérateur d'importance vitale ;

- notification, à l'opérateur de la ou des DNS applicables.

C. ARTICLES L. 1332-3 À L. 1332-5 MODIFIÉS - OBLIGATIONS DES OIV DESTINÉES À ACCROÎTRE LEUR RÉSILIENCE

1. Établissement d'un « plan de résilience opérateur »

Aux termes de l'article L. 1332-3 du code de la défense tel que modifié par le présent article premier, les OIV seront tenus d'évaluer les risques de toute nature, y compris ceux liés au terrorisme (alinéa 20). Cette analyse devra être réalisée dans un délai de 9 mois après leur désignation et actualisée au moins tous les 4 ans (alinéa 21).

Sur la base de cette analyse, les OIV devront élaborer des mesures de résilience adaptées pour assurer la continuité de leurs missions essentielles et protéger leurs infrastructures critiques (alinéa 22). Ces mesures devront être détaillées dans un « plan de résilience opérateur » (PRO), lequel devra être établi dans un délai de 10 mois suivant la désignation de l'opérateur (alinéa 23). Ce plan, qui fusionnera le plan de sécurité opérateur et l'essentiel du plan de continuité d'activité (cf. supra), sera soumis à l'approbation de l'autorité administrative compétente. La nature des mesures qui devront y être retranscrites sera précisée par décret en Conseil d'État (alinéa 29).

L'alinéa 24 du présent article prévoit que lorsque des documents existants répondent déjà partiellement ou totalement aux exigences, l'autorité administrative pourra les reconnaître comme équivalents au plan de résilience. Comme l'indique l'étude d'impact, cette disposition permettra notamment à l'OIV « de se servir d'un plan de continuité d'activité existant pour l'intégrer à son PRO dans la partie devant porter sur les obligations de résilience, sur validation du principe par l'autorité administrative qui aurait vérifié que le plan en question répond aux exigences du dispositif SAIV ». Il convient de préciser que les PRO faisant l'objet de nouveaux plans-types établis à la suite de la mise à jour de l'instruction générale interministérielle relative la sécurité des activités d'importance vitale (IGI 6600) et des directives nationales de sécurité et même si ces derniers reprendront en grande partie les éléments contenus dans les plans-type des PSO actuels, seuls certains éléments de fond, toujours à jour, des parties des PSO existants pourront être repris dans les futurs PRO. Les PSO en tant que tels, nécessairement lacunaires au regard des nouveaux plans-type, ne pourront donc pas être assimilés au PRO.

L'alinéa 28 prévoit que les opérateurs désignés au titre du danger grave pour la population pourront connaître des aménagements dans les mesures applicables, afin que soient privilégiés les impératifs de sécurité sur la continuité d'activité.

En cas de manquement d'un opérateur à ses obligations, l'autorité administrative pourra lui adresser une mise en demeure pour élaborer, modifier ou mettre en oeuvre le plan (alinéa 25). Cette mise en demeure sera assortie d'un délai minimum d'un mois et pourra s'accompagner d'une astreinte financière pouvant atteindre 5 000 euros par jour de retard (alinéa 26). L'astreinte pourra également être prononcée à l'expiration du délai imparti par la mise en demeure en cas de non-respect de celle-ci par l'OIV (alinéa 27).

Contrairement aux sanctions, le prononcé d'une astreinte pourra concerner l'État, ses établissements publics administratifs, les collectivités territoriales ainsi que leurs groupements et leurs établissements publics administratifs.

2. Réalisation d'une analyse des dépendances

L'alinéa 30 modifie l'article L. 1332-4 du code de la défense et impose aux OIV d'analyser leurs dépendances à l'égard de l'ensemble des acteurs essentiels à leurs activités vitales, qu'ils soient nationaux, européens ou internationaux, et ce, à chaque étape de leur chaîne de production ou d'activité. Cette évaluation inclut une analyse approfondie des vulnérabilités dans les chaînes d'approvisionnement et doit mener à des mesures concrètes (alinéa 31).

3. Établissement d'un « plan particulier de résilience » pour chaque point d'importance vitale

L'article L. 1332-5 du code de la défense tel que modifié par les alinéas 32 à 37 du présent article 1er fixe l'obligation pour les OIV d'établir un « plan particulier de résilience » (PPR) pour chaque PIV, qui se substitue au « plan particulier de protection » (cf. supra). Comme le précise l'étude d'impact, celui-ci « a également pour vocation d'intégrer les éléments auparavant indiqués dans le PPE en annexe, ainsi qu'une partie des éléments qui pouvaient apparaitre auparavant dans le plan de continuité d'activité que l'opérateur devait effectuer au titre de l'article L. 2151-4 ». Ce nouveau plan, qui doit détailler les mesures de protection et de résilience prises pour chaque PIV, constitue une obligation supplémentaire par rapport aux prescriptions de la directive REC, cette dernière n'imposant l'établissement d'un plan qu'à l'échelle de l'opérateur.

Comme pour les plans de résilience opérateur, il est prévu qu'un document existant, élaboré dans le cadre d'accords internationaux régulièrement ratifiés ou approuvés, de lois ou de règlements, et décrivant des mesures de protection jugées suffisantes pour un point d'importance vitale, peut être reconnu comme équivalent au PPR (alinéa 34).

En cas de refus de l'opérateur d'élaborer, de modifier ou de mettre en oeuvre un PPR, l'autorité administrative peut le mettre en demeure de satisfaire à ses obligations dans un délai fixé, qui doit être d'au moins un mois (alinéa 35). Cette mise en demeure pourra s'accompagner d'une astreinte financière pouvant atteindre 5 000 euros par jour de retard (alinéa 35). L'astreinte pourra également être prononcée à l'expiration du délai imparti par la mise en demeure en cas de non-respect de celle-ci par l'OIV (alinéa 37). Contrairement aux sanctions, le prononcé d'une astreinte pourra concerner l'État, ses établissements publics administratifs, les collectivités territoriales ainsi que leurs groupements et leurs établissements publics administratifs

Comme dans le dispositif actuel de SAIV, la mise en oeuvre de l'ensemble des obligations rappelées supra restera à la charge des OIV (alinéa 16).

D. ARTICLE L. 1332-6 MODIFIÉ - ENQUÊTES ADMINISTRATIVES DE SÉCURITÉ

Le contrôle de l'accès aux sites d'importance vitale, permettant aux OIV de solliciter l'avis de l'autorité administrative compétente, a été institué par la loi n° 2011-267 du 14 mars 2011 dite « LOPPSI 2 » (loi d'orientation et de programmation pour la performance de la sécurité intérieure). Ce dispositif, inscrit à l'article L. 1332-2-1 du code de la défense, prévoit que cet avis est rendu à la suite d'une enquête administrative, laquelle peut donner lieu à la consultation du casier judiciaire de l'intéressé et à des traitements automatisés de données à caractère personnel (article L. 1332-1 du code de la défense).

En pratique, le service national des enquêtes administratives de sécurité réalise annuellement 700 000 enquêtes, dont 70 000 au titre des points d'importance vitale. Par ailleurs, la direction du renseignement et de la sécurité de la défense effectue environ 300 000 enquêtes par an pour les points d'importance vitale relevant du ministère de la défense.

Les alinéas 38 à 43 du présent article 1er modifient l'article L. 1332-6 du code de la défense afin d'encadrer les conditions dans lesquelles un OIV peut solliciter l'avis de l'autorité administrative. Deux hypothèses sont ainsi distinguées :

- avant d'accorder une autorisation d'accès physique ou à distance à des points ou systèmes d'information d'importance vitale (alinéa 38). Les cas dans lesquels les accès physiques ou à distance peuvent justifier une demande d'avis sont précisés dans le PRO (alinéa 41) ;

- avant le recrutement ou l'affectation à des postes nécessitant de tels accès ou impliquant des fonctions sensibles (alinéa 39), lesquelles sont définies comme celles « indispensables à la réalisation d'une activité d'importance vitale ou dont l'occupation expose l'opérateur à des vulnérabilités ». Elles sont identifiées dans le plan de résilience de l'OIV (alinéa 40).

En cas d'avis défavorable, qui ne peut être rendu que si l'enquête révèle un risque pour l'activité vitale ou la sécurité d'une infrastructure critique, l'opérateur privé6(*) doit refuser l'autorisation.

E. ARTICLE L. 1332-7 NOUVEAU - OBLIGATION DE NOTIFICATION DES INCIDENTS

Le dispositif actuel ne contraint pas les OIV à signaler à l'autorité administrative les incidents physiques rencontrés.

En application des articles 14 et 15 de la directive REC, l'alinéa 44 du présent article instaure une obligation pour les OIV de signaler à l'autorité administrative tout incident pouvant compromettre la continuité de leurs activités d'importance vitale, dans un délai défini par décret en Conseil d'État.

L'alinéa 45 prévoit la possibilité pour l'autorité administrative d'informer le public lorsqu'elle estime qu'il est dans l'intérêt général de le faire.

F. ARTICLES L. 1332-8 ET L. 1332-9 NOUVEAUX - DISPOSITIONS APPLICABLES AUX ENTITÉS CRITIQUES D'IMPORTANCE EUROPÉENNE PARTICULIÈRE

Les alinéas 48 à 50 introduisent un article L. 1332-8 nouveau au sein du code de la défense imposant aux OIV qui assurent des services essentiels ou similaires dans au moins 6 États membres d'en informer l'autorité administrative. Cette obligation s'applique au plus tard au moment de la présentation pour approbation de leur « plan de résilience opérateur ». Ces opérateurs sont alors désignés comme « entités critiques d'importance européenne particulière ».

Certains opérateurs relevant de secteurs régaliens, comme la sécurité nationale, la défense, le nucléaire ou d'autres activités sensibles, peuvent toutefois être exemptés de tout ou partie des obligations résultant des articles L. 1332-8 et L. 1332-9 dans des conditions déterminées par décret en Conseil d'État.

L'article L. 1332-9 du code de la défense, créé par les alinéas 51 et 52 du présent article 1er, prévoit la possibilité pour les entités critiques d'importance européenne particulière de faire l'objet de missions de conseil menées par la Commission européenne. Ces missions, conditionnées à l'accord préalable de l'autorité administrative française, visent à évaluer la conformité de l'opérateur à ses obligations et à proposer des mesures pour renforcer sa résilience. À cette fin, l'opérateur concerné est tenu de garantir l'accès aux informations, systèmes et installations nécessaires, tout en respectant les secrets protégés par la loi.

G. ARTICLE L. 1332-10 NOUVEAU - DISPOSITIFS TECHNIQUES CONCOURANT À LA PROTECTION DES INSTALLATIONS D'IMPORTANCE VITALE

L'alinéa 54 du présent projet de loi reprend les dispositions figurant à l'heure actuelle à l'article L. 1332-6-1 A du code de la défense au sein d'un article L. 1332-10 nouveau.

Ces dispositions prévoient la possibilité pour les services de l'État concourant à la défense nationale, à la sûreté de l'État et à la sécurité intérieure de procéder, au moyen de caméras installées sur des aéronefs, à la captation, à l'enregistrement et à la transmission d'images à des fins de protection des établissements, installations et ouvrages d'importance vitale.

H. ARTICLE L. 1332-11 NOUVEAU - SYSTÈMES D'INFORMATION D'IMPORTANCE VITALE

Si les entités relevant du champ de la directive REC sont automatiquement assujetties aux dispositions de la directive NIS 2, le champ des OIV tel que retenu dans le dispositif français étant plus large que celui de la directive REC, il était nécessaire de prévoir une disposition spécifique en droit national pour soumettre les opérateurs concernés aux obligations prévues par le titre II du présent projet de loi.

L'alinéa 58 crée ainsi un article L. 1332-11 au sein du code de la défense qui prévoit que les opérateurs d'importance vitale mettent en oeuvre les obligations prévues aux articles 14 et 16 et au premier alinéa de l'article 17 du présent projet de loi.

I. ARTICLES L. 1332-12 ET L. 1332-13 NOUVEAUX - HABILITATIONS ET CONTRÔLES

Les articles L. 1332-12 à L. 1332-14 du code de la défense, introduits par les alinéas 64 à 73, définissent les prérogatives des agents chargés de contrôler le respect des obligations des OIV. Ils précisent également les conditions d'accès aux informations et lieux nécessaires à leurs missions, ainsi que les sanctions applicables en cas d'entrave à leur action.