- L'ESSENTIEL

- I. LES DONNÉES DE CONNEXION, PIERRE ANGULAIRE

DE L'ENQUÊTE PÉNALE

- II. DES DROITS NATIONAUX BOULEVERSÉS LA

JURISPRUDENCE DE LA COUR DE JUSTICE DE L'UNION EUROPÉENNE

- III. LES LIMITES DES TENTATIVES FRANÇAISES

DE MISE EN CONFORMITÉ

- IV. AGIR EN FRANCE ET EN EUROPE POUR

SÉCURISER LE RECOURS AUX MÉTADONNÉES DANS L'ENQUÊTE

PÉNALE

- I. LES DONNÉES DE CONNEXION, PIERRE ANGULAIRE

DE L'ENQUÊTE PÉNALE

- LISTE DES PROPOSITIONS

- INTRODUCTION

- PREMIÈRE PARTIE

LES DONNÉES DE CONNEXION, NOUVELLE PIERRE ANGULAIRE DE L'ENQUÊTE PÉNALE

- I. LES DONNÉES DE CONNEXION : DES

INFORMATIONS SENSIBLES AUX USAGES MULTIPLES

- II. LA STRUCTURATION PROGRESSIVE D'UN USAGE DEVENU

MASSIF

- I. LES DONNÉES DE CONNEXION : DES

INFORMATIONS SENSIBLES AUX USAGES MULTIPLES

- DEUXIÈME PARTIE

DES DROITS NATIONAUX BOULEVERSÉS PAR LA JURISPRUDENCE DE LA CJUE

- TROISIÈME PARTIE

LES LIMITES DES TENTATIVES FRANÇAISES DE MISE EN CONFORMITÉ AVEC LE DROIT DE L'UNION EUROPÉENNE

- QUATRIÈME PARTIE

AGIR EN FRANCE ET EN EUROPE POUR SÉCURISER LE RECOURS AUX DONNÉES DE CONNEXION DANS L'ENQUÊTE PÉNALE

- I. AGIR EN EUROPE DANS LE SENS D'UN PLUS GRAND

PRAGMATISME

- II. ADAPTER LES NORMES FRANÇAISES À

L'IMPÉRATIF D'UN CONTRÔLE PRÉALABLE DES ACCÈS AUX

DONNÉES DE CONNEXION DANS LE CADRE DES ENQUÊTES PÉNALES

- I. AGIR EN EUROPE DANS LE SENS D'UN PLUS GRAND

PRAGMATISME

- EXAMEN EN COMMISSION

- LISTE DES PERSONNES ENTENDUES

ET DES CONTRIBUTIONS ÉCRITES

- PROGRAMME DES DÉPLACEMENTS

- TABLEAU DE MISE EN oeUVRE ET DE SUIVI

- ANNEXE 1

DROIT COMPARÉ - CONSERVATION ET ACCÈS AUX DONNÉES DE CONNEXION DANS L'UNION EUROPÉENNE

- ANNEXE 2

ÉTUDE DE DROIT COMPARÉ - TABLEAU DE SYNTHÈSE DES RÉGIMES LÉGAUX D'ACCÈS ET DE CONSERVATION DES DONNÉES DE CONNEXION DANS LE CADRE DES ENQUÊTES PÉNALES

- LE CONTRÔLE EN CLAIR

N° 110

SÉNAT

SESSION ORDINAIRE DE 2023-2024

Enregistré à la Présidence du Sénat le 15 novembre 2023

RAPPORT D'INFORMATION

FAIT

au nom de la commission des lois constitutionnelles, de législation, du suffrage universel, du Règlement et d'administration générale (1) sur les modalités d'investigation recourant aux données de connexion dans le cadre des enquêtes pénales,

Par Mme Agnès CANAYER et M. Philippe BONNECARRÈRE,

Sénateurs

(1) Cette commission est composée de : M. François-Noël Buffet, président ; M. Christophe-André Frassa, Mme Marie-Pierre de La Gontrie, MM. Marc-Philippe Daubresse, Jérôme Durain, Philippe Bonnecarrère, Thani Mohamed Soilihi, Mme Cécile Cukierman, MM. Dany Wattebled, Guy Benarroche, Mme Nathalie Delattre, vice-présidents ; Mmes Agnès Canayer, Muriel Jourda, M. André Reichardt, Mme Isabelle Florennes, secrétaires ; MM. Jean-Michel Arnaud, Philippe Bas, Mme Nadine Bellurot, MM. Olivier Bitz, François Bonhomme, Hussein Bourgi, Ian Brossat, Christophe Chaillou, Mathieu Darnaud, Mmes Catherine Di Folco, Françoise Dumont, Jacqueline Eustache-Brinio, Françoise Gatel, Laurence Harribey, Lauriane Josende, MM. Éric Kerrouche, Henri Leroy, Stéphane Le Rudulier, Mme Audrey Linkenheld, MM. Alain Marc, Hervé Marseille, Michel Masset, Mmes Marie Mercier, Corinne Narassiguin, M. Paul Toussaint Parigi, Mme Olivia Richard, M. Pierre-Alain Roiron, Mmes Elsa Schalck, Patricia Schillinger, M. Francis Szpiner, Mmes Lana Tetuanui, Dominique Vérien, M. Louis Vogel, Mme Mélanie Vogel.

L'ESSENTIEL

Présentes dans 85 % des enquêtes pénales, les données de connexion (ou métadonnées) sont les traces techniques laissées par un terminal (appareil portable, objet connecté, ordinateur...) sur un réseau lors de sa connexion à celui-ci. Capables de révéler les déplacements d'une personne, ses interactions numériques ou téléphoniques avec des tiers ou encore la liste des sites internet qu'elle a visités, elles jouent un rôle majeur, à charge comme à décharge, dans les investigations sur les affaires criminelles les plus lourdes - des disparitions de la jeune Lina et du petit Émile à l'été 2023 à l'enquête ayant permis l'identification des membres du commando terroriste responsable des attentats du 13 novembre 2015. Mais elles ont aussi une place centrale dans l'élucidation de faits plus « banals », qui relèvent de la « délinquance du quotidien » : c'est ainsi par les données de connexion que les enquêteurs peuvent identifier d'éventuels receleurs après un vol de portable. Enfin, à l'heure où le développement du numérique va de pair avec une croissance exponentielle de la cyber-délinquance, les données de connexion sont, pour toutes les infractions commises en ligne (cyber-harcèlement, arnaques sur internet, pédopornographie...), les seules preuves disponibles.

Outil précieux pour les services de police et de gendarmerie et pour les magistrats qui dirigent les enquêtes, les données de connexion ont toutefois vu leur vaste utilisation remise en cause par des arrêts de la Cour de justice de l'Union européenne qui, depuis près de dix ans, sont venus progressivement prohiber la conservation généralisée de ces données à des fins pénales, limiter leur utilisation par les enquêteurs aux infractions relevant de la criminalité dite « grave » et imposer avant tout accès à ces données un contrôle préalable par une autorité indépendante ou par une juridiction - interdisant de facto que ce contrôle soit placé sous la seule autorité du parquet. Alors que le législateur est déjà intervenu par deux fois, avec la loi n° 2021-998 du 30 juillet 2021 relative à la prévention d'actes de terrorisme et au renseignement en ce qui concerne la conservation des métadonnées puis, en matière d'accès, avec la loi n° 2022-299 du 2 mars 2022 visant à combattre le harcèlement scolaire, notre droit national n'apparaît toujours pas pleinement conforme à la jurisprudence de la Cour.

Dans ce contexte, la commission des lois a créé en son sein, en février 2023, une mission d'information sur l'usage des données de connexion dans l'enquête pénale en chargeant Agnès Canayer, Philippe Bonnecarrère et, jusqu'en octobre 2023, Jean-Yves Leconte, des fonctions de rapporteurs.

À l'issue de ses travaux, après trois déplacements et 21 auditions ayant permis d'entendre 56 personnes, elle formule 16 recommandations pour :

- assumer en Europe une position forte, en faisant du sujet des données de connexion une priorité pour la France ;

- faire évoluer notre droit national pour mieux encadrer la procédure d'accès aux métadonnées tout en adoptant, en matière de conservation, une approche pragmatique ;

- éviter que la nouvelle procédure de contrôle des accès aux données de connexion, légitime dans son principe et incontournable pour garantir le respect du droit européen, ne se traduise par un « choc procédural » pour les acteurs de l'enquête.

I. LES DONNÉES DE CONNEXION, PIERRE ANGULAIRE DE L'ENQUÊTE PÉNALE

A. LES MÉTADONNÉES, DES DONNÉES SENSIBLES AUX USAGES MULTIPLES

Les données de connexion sont de trois types : les données d'identification (identité civile liée à un numéro de téléphone, à une adresse IP, à un numéro d'abonné, à un numéro de carte SIM...), qui sont les moins sensibles car elles ne relèvent rien de la vie privée des personnes concernées ; les données de trafic (liste des contacts téléphoniques, des SMS et courriels reçus et envoyés, ce qui couvre notamment les factures détaillées ou « fadettes ») ; les données de localisation, qui permettent de connaître plus ou moins précisément l'emplacement de l'utilisateur en identifiant l'antenne-relais à laquelle son appareil s'est connecté. Les métadonnées recouvrent donc l'intégralité des données techniques liées aux communications, à l'exception notable de celles relatives au contenu des échanges : elles ne permettent de connaître ni le texte des messages (courriels, SMS...) envoyés ou reçus, ni la nature des propos tenus lors de conversations téléphoniques.

Présentant de nombreux usages pour les enquêteurs (identification des protagonistes d'une infraction ; mise au jour de lignes occultes ; identification des personnes présentes sur le lieu de commission d'une infraction...), les données de connexion sont aujourd'hui une preuve « reine » et constituent à la fois un point de départ pour les investigations et une exigence des magistrats du siège comme gage de crédibilité de l'accusation. En 2022, ce sont ainsi près de 3 millions de données qui ont fait l'objet d'une réquisition ; attestant du rôle central des données de connexion dans les enquêtes pénales, ce nombre est par ailleurs en hausse tendancielle de 10 % par an.

B. LA STRUCTURATION PROGRESSIVE D'UN USAGE DEVENU MASSIF

Toutes les données de connexion sont conservées directement par les opérateurs de communications électroniques (OCE), notamment les opérateurs de téléphonie, les services d'enquête pouvant y accéder en tant que de besoin par le biais d'une réquisition. Jusqu'à une période récente, l'accès à ces données était faiblement encadré par le code de procédure pénale et se faisait de manière désordonnée. Toutefois, ces accès ont rapidement posé un lourd problème financier, chaque opérateur fixant librement le montant de la compensation financière qui devait lui être versée pour chaque accès, et de principe, puisqu'aucune traçabilité des demandes d'accès n'était assurée. Après des tentatives échouées de rationalisation technique et financière entre 2007 et 2017, une plateforme nationale des interceptions judiciaires (PNIJ), à laquelle les principaux opérateurs sont directement reliés, a été déployée et rendue obligatoire ; gérée par une agence dédiée, ANTENJ, elle concentre aujourd'hui la majorité des accès aux données de connexion et offre aux enquêteurs un outil ergonomique et rapide, dont l'usage est susceptible d'être contrôlé par les magistrats.

En dépit de son indéniable succès, la PNIJ n'a pas permis de lever toutes les difficultés liées à l'accès aux données de connexion : non seulement le « hors-PNIJ » continue d'être statistiquement important (entre 20 et 25 % des accès passent aujourd'hui par d'autres outils que la plateforme), mais surtout les enquêteurs peuvent exploiter les données recueillies via la PNIJ par le biais de logiciels de rapprochement judiciaire qui n'offrent pas les mêmes garanties que la plateforme.

II. DES DROITS NATIONAUX BOULEVERSÉS LA JURISPRUDENCE DE LA COUR DE JUSTICE DE L'UNION EUROPÉENNE

A. UNE JURISPRUDENCE DRASTIQUEMENT LIMITATIVE

Dans ce contexte national déjà complexe, la jurisprudence de la Cour de justice de l'Union est venue depuis 2014 limiter drastiquement la conservation des données de trafic et de localisation par les États et l'accès à ces données par les enquêteurs. En substance, les règles posées par les juges de Luxembourg sont les suivantes :

- la conservation générale et indifférenciée des données de trafic et de localisation ne peut être envisagée qu'en cas de menace grave, réelle ou prévisible, pour la sécurité nationale de l'État concerné ; dans une telle hypothèse, l'accès aux données concernées n'est possible qu'aux fins de lutte contre la menace précitée ;

- l'accès, hors menace grave, aux données de trafic et de localisation n'est possible que pour la « criminalité grave » et sous la forme d'un quick freeze (ou « injonction de conservation rapide ») ou d'une conservation ciblée fondée, notamment, sur des critères géographiques ;

- pour la délinquance ordinaire, aucun accès aux données de trafic et de localisation n'est possible, sauf dans des cas - sur lesquels la jurisprudence de la Cour pourrait être en train d'évoluer à la suite d'une question préjudicielle liée aux compétences de l'ex-Hadopi française - liés aux infractions exclusivement commises en ligne et lorsque leur exploitation est le seul moyen d'identifier l'auteur.

Ces positions ont été abondamment commentées, et souvent contestées, pour deux motifs : d'une part, fondées sur la Charte des droits fondamentaux de l'Union européenne, elles donnent une portée inédite aux droits définis par la Charte, qui s'imposent sans conciliation avec d'autres impératifs de même niveau ; d'autre part, elles constituent pour beaucoup une immixtion dans les prérogatives exclusives des États membres, la sécurité publique et la matière pénale étant exclues du périmètre des compétences de l'Union.

B. EN EUROPE, DES ÉTATS DÉBOUSSOLÉS, UNE UNION DÉSTABILISÉE

La jurisprudence de la Cour a eu deux conséquences majeures à travers l'Europe.

Au niveau des États membres, les tentatives nombreuses de mise en conformité vis-à-vis du droit de l'Union ont été toujours fastidieuses et souvent infructueuses. Alors que certains États ont vu « tomber » leur régime de conservation, d'autres ont tenté de mettre en place une conservation ciblée (le ciblage atteignant dans certains cas, comme en Belgique, la quasi-intégralité du territoire national). Ces initiatives ne semblent pas avoir donné satisfaction aux autorités nationales concernées, attestant du caractère peu opérationnel des exigences posées par la CJUE et, parmi les régimes de conservation ciblée instaurés par nos voisins européens, aucun ne semble suffisamment délimité pour surmonter la rigueur des arrêts de la Cour.

Au niveau de l'Union européenne, la jurisprudence de la CJUE est venue ajouter des perturbations dans un processus décisionnel déjà difficile au vu des divergences récurrentes d'appréciation entre le Conseil, la Commission et le Parlement européen en ce qui concerne le juste équilibre entre la protection des données personnelles et la prévention et la répression des infractions pénales. Si certaines réglementations ont abouti après de longues et difficiles négociations, à l'instar du « paquet » e-evidence sur les preuves numériques, d'autres textes semblent durablement à l'arrêt. En particulier, les discussions restent en suspens sur le futur règlement e-privacy 2, qui doit impérativement être adopté pour rendre le cadre issu de la directive e-privacy de 2002 conforme au RGPD et, dans le même temps, exclure l'application du texte « aux activités menées par les autorités compétentes à des fins de prévention et de détection des infractions pénales ».

Par ailleurs, un groupe d'experts de haut niveau baptisé ADELE (access to data for effective law enforcement) a été créé sous la présidence suédoise de l'Union, témoignant de la volonté de nombreux États membres de réévaluer les contraintes générées par les arrêts de la CJUE et de proposer un nouveau cadre de réflexion.

III. LES LIMITES DES TENTATIVES FRANÇAISES DE MISE EN CONFORMITÉ

Si le législateur est déjà intervenu par deux fois pour mettre le droit national en conformité avec les règles issues de la jurisprudence européenne, force est de constater qu'il n'y est que très partiellement parvenu.

A. UNE CONSERVATION QUI DEMEURE GÉNÉRALE ET INDIFFÉRENCIÉE

Dans leur version en vigueur jusqu'en 2021, les articles L. 34-1 et R. 10-13 du code des postes et des communications électroniques mettaient en place un régime de conservation générale et indifférenciée des métadonnées, sans condition particulière. Contraire à la jurisprudence de la CJUE et à la Constitution1(*), ce dispositif a été d'abord aménagé par le Conseil d'État qui, par sa décision d'Assemblée French data network du 21 avril 2021, a adopté une position de constructivisme jurisprudentiel en considérant que, si la conservation générale et indifférenciée des données de trafic et de localisation était justifiée par des menaces pour la sécurité nationale, elle était contraire au droit de l'Union européenne dans la mesure où :

- elle n'était pas explicitement justifiée par l'existence de ces menaces et que son maintien en vigueur n'était pas conditionné à l'existence d'une menace grave, réelle et actuelle ou prévisible pour la sécurité nationale. Le Conseil d'État a constaté l'existence d'une telle menace, mais exigé un réexamen périodique de celle-ci pour justifier ou non le maintien d'une conservation généralisée ;

- ses finalités n'étaient pas limitées à la sauvegarde de la sécurité nationale, à rebours des exigences posées par la CJUE pour les données de trafic et de localisation. Pour autant, s'agissant de la conservation des métadonnées à des fins de lutte contre la criminalité grave, le Conseil d'État a considéré que la conservation ciblée proposée par la Cour de Luxembourg « se [heurtait] à des obstacles techniques qui en compromettent manifestement la mise en oeuvre ». Il a ainsi estimé que les données de trafic et de localisation conservées par les opérateurs pouvaient être rendues accessibles, dans un cadre pénal, par le biais d'une injonction de procéder, pour une durée déterminée, à une « conservation rapide » de ces données dès lors que l'infraction concernée était « suffisamment grave pour justifier [une] ingérence dans la vie privée » : en d'autres termes, le Conseil d'État a reconnu la possibilité d'un accès aux données conservées aux fins de la sauvegarde de la sécurité nationale pour d'autres fins.

C'est en s'inspirant du modèle esquissé par le Conseil d'État que le législateur a modifié, dans le cadre de la loi n° 2021-998 du 30 juillet 2021 relative à la prévention d'actes de terrorisme et au renseignement, l'article L. 34-1 du code des postes et des télécommunications électroniques pour rénover l'obligation faite aux opérateurs de conserver les données de connexion en distinguant selon les catégories de données et les finalités de la conservation. La durée de conservation est ainsi fixée à un an pour la quasi-intégralité des métadonnées (à l'exception des données relatives à l'identité civile de l'utilisateur, conservées pendant cinq ans après l'expiration de son contrat) et la loi reconnaît la possibilité d'une telle conservation non seulement à des fins de sauvegarde de la sécurité nationale, mais aussi de la lutte contre la délinquance grave, traduction française de la « criminalité grave » mise en avant par la CJUE. L'article L. 34-1 ainsi réécrit précise par ailleurs que les données conservées par les opérateurs peuvent faire l'objet d'une injonction de conservation rapide par les autorités disposant, en application de la loi, d'un accès aux données relatives aux communications électroniques à des fins de prévention et de répression de la criminalité, de la délinquance grave et des autres manquements graves aux règles dont elles ont la charge d'assurer le respect.

S'il a permis de préserver l'essentiel du système de conservation français, et donc de protéger les capacités opérationnelles des services d'enquête, la conformité de ce dispositif au droit européen reste douteuse. Alors que le Président de la CJUE avait estimé, lors d'une audition de la commission des affaires européenne de l'Assemblée nationale le 18 mai 2021, que ce système était compatible avec les arrêts de la CJUE, la Cour elle-même semble avoir adopté une position différente dans des arrêts rendus en 2022 par lesquels elle a interdit aux autorités nationales d'accéder à une donnée pour une finalité présentant un intérêt « inférieur » à celui de la finalité pour laquelle la donnée a été conservée initialement.

B. UN ACCÈS MIEUX DÉLIMITÉ MAIS TOUJOURS PAS SOUMIS À UN CONTRÔLE PRÉALABLE

Parce qu'elle permet un accès aux données de connexion par le biais d'une simple réquisition judiciaire, sans considération de la nature de l'infraction et donc potentiellement hors du cadre de la délinquance et de la criminalité grave, la loi française présentait jusqu'en 2022 un second motif de non-conformité à la jurisprudence de la CJUE ; elle avait, au demeurant, été jugée contraire à la Constitution sur ce point par le Conseil constitutionnel à la fin de l'année 2021.

En conséquence, le législateur est intervenu avec la loi n° 2022-299 du 2 mars 2022 visant à combattre le harcèlement scolaire pour restreindre l'accès aux données de connexion aux enquêtes pénales sur les cas les plus graves. Le nouvel article 60-1-2 du code de procédure pénale introduit à cette occasion précise que l'accès aux données de trafic et de localisation n'est possible que « si les nécessités de la procédure l'exigent » et dans quatre cas limitativement énumérés :

- lorsque la procédure porte sur un crime ou sur un délit puni d'au moins trois ans d'emprisonnement ;

- lorsque la procédure porte sur un crime ou un délit puni d'au moins un an d'emprisonnement, que celui-ci a été commis par l'utilisation d'un réseau de communication électronique et que les réquisitions ont pour seul objet d'identifier l'auteur de l'infraction ;

- lorsque les réquisitions portent sur les équipements de la victime et interviennent à la demande de celle-ci, pour des délits punis d'une peine d'emprisonnement ;

- lorsqu'elles tendent à retrouver une personne disparue ou à retracer un parcours criminel.

Comme l'a depuis lors rappelé la Cour de cassation, le quantum encouru ne suffit pas à caractériser l'inscription de l'infraction dans la « criminalité grave » au sens de la jurisprudence de la CJUE, et il convient également de tenir compte des circonstances de l'espèce. Il en découle une exigence de motivation renforcée pour les services d'enquête qui, elle-même, génère un surcroît de formalisme et crée le risque d'une hétérogénéité des appréciations à l'échelle nationale.

En tout état de cause, cette évolution ne réglait pas la question du rôle du parquet : bien que ne pouvant être considéré comme indépendant vis-à-vis de l'enquête, celui-ci reste en effet chargé de contrôler l'accès aux données de connexion en flagrance et en enquête préliminaire, ce qui ne paraît pas répondre aux exigences de la CJUE tenant à la mise en oeuvre d'un contrôle à la fois préalable et indépendant de tels accès. C'est ainsi que, par des arrêts du 12 juillet 2022, la chambre criminelle de la Cour de cassation a jugé que le procureur de la République, qui dirige l'enquête, ne pouvait valablement contrôler l'accès aux données de connexion. Cette décision aurait pu avoir des conséquences dévastatrices pour la conduite des enquêtes, dans la mesure où la flagrance et l'enquête préliminaire placées sous la direction du parquet représentent actuellement l'immense majorité des investigations. Toutefois, la chambre criminelle a atténué les effets de ses arrêts en jugeant que l'absence d'un contrôle indépendant n'entraînerait la nullité de la procédure concernée que si le requérant pouvait établir l'existence d'un préjudice, c'est-à-dire démontrer qu'un contrôle indépendant aurait conclu à l'impossibilité d'accéder aux données de connexion concernées.

Cette position, protectrice du rôle du parquet, reste cependant fragile.

IV. AGIR EN FRANCE ET EN EUROPE POUR SÉCURISER LE RECOURS AUX MÉTADONNÉES DANS L'ENQUÊTE PÉNALE

Les constats qui précèdent incitent à une intervention non seulement du législateur, auquel il appartient de sécuriser l'usage des données de connexion dans l'enquête pénale, mais aussi du Gouvernement, chargé à la fois d'être le porte-parole des institutions françaises dans les négociations européennes et de gérer les moyens donnés à la justice, à la police et à la gendarmerie pour un exercice serein de leurs missions.

A. EN EUROPE, ASSUMER UNE POSITION FORTE

Les rapporteurs appellent tout d'abord le gouvernement à assumer une position forte dans les négociations européennes pour faire du sujet des données de connexion une véritable priorité. Ils l'invitent ainsi à oeuvrer pour l'aboutissement rapide et concluant de l'examen du règlement e-privacy 2. Ils estiment, par ailleurs, indispensable que le Parlement soit mieux associé aux travaux du groupe d'experts de haut niveau ADELE et que le Gouvernement rende compte régulièrement à l'Assemblée nationale et au Sénat de l'avancée de ses réflexions et des lignes de force qui s'y dessinent.

Les rapporteurs jugent également que la loi française doit tirer un meilleur parti des « soupapes » offertes par la jurisprudence européenne. Cette orientation incite non seulement à aménager la loi française pour faciliter l'accès aux données d'identification, pour lesquelles le juge européen offre des possibilités plus larges d'accès, et de tenir compte des arrêts futurs de la CJUE qui pourraient conduire à un assouplissement sur l'usage des adresses IP, et plus généralement sur les conditions d'accès aux métadonnées pour les infractions commises en ligne.

B. DANS LA LOI FRANÇAISE, TROUVER LE POINT D'ÉQUILIBRE ENTRE EXIGENCE ET PRAGMATISME

Face au sentiment d'insécurité juridique des acteurs de l'enquête pénale, et notamment des magistrats du parquet, il convient ensuite lieu que le législateur intervienne pour clarifier le régime applicable aux données de connexion.

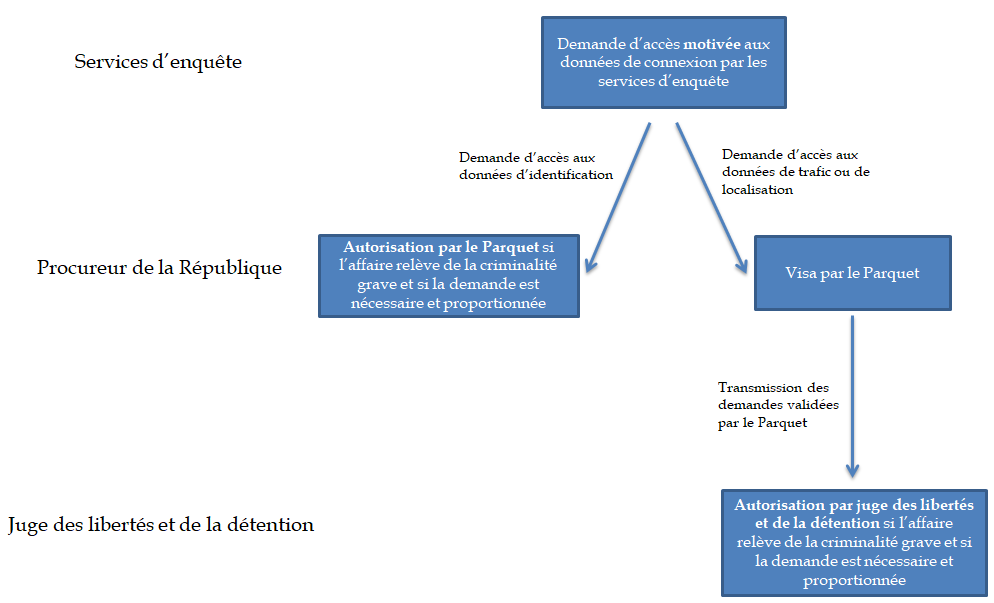

S'agissant du contrôle préalable et indépendant de l'accès aux métadonnées exigé par la Cour de justice, la loi devra rappeler que celui-ci n'est exigé que pour les données de trafic et de localisation : un accès autorisé par le parquet pour les données d'identification, qui constituent une moindre atteinte à la vie privée, pourra donc être maintenu. Ce point est loin d'être anecdotique puisque, pour 2021 et 2022, les données d'identification ont représenté environ un million d'accès.

En ce qui concerne les données de trafic et de localisation, la mission d'information a étudié toutes les pistes possibles pour la mise en place d'un contrôle conforme aux exigences de la CJUE. Elle a écarté la piste d'un contrôle par une autorité indépendante, qui lui a semblé soit présenter un risque trop fort de contrariété avec la jurisprudence européenne (notamment en cas de contrôle par une autorité administrative indépendante ou par une autorité rattachée au parquet), soit soulever des difficultés techniques, informatiques et de ressources humaines insurmontables (en particulier en cas de contrôle par ANTENJ ou par une autorité nationale indépendante composée de magistrats). Par conséquent, elle a privilégié la piste d'un contrôle assuré par une juridiction et a relevé que l'hypothèse la plus pertinente, crédible et réaliste était celle d'un contrôle préalable exercé par le juge des libertés et de la détention (JLD), qui dispose déjà de prérogatives en matière de protection la liberté individuelle. En matière de données de trafic et de localisation, le JLD serait ainsi appelé à contrôler les demandes formulées par les enquêteurs, puis validées par le parquet selon un système de « visa ».

En pratique, le contrôle pourrait être exercé par les juges locaux de la liberté et de la détention ou par un groupement dédié de JLD placé auprès de la Cour d'appel - cette seconde formule permettant à la fois d'exercer un roulement parmi les juges du territoire (ce qui présente des avantages au vu du caractère massif et sans doute rébarbatif du contrôle) et d'assurer que l'interlocuteur en charge du contrôle connaisse les enjeux locaux.

En tout état de cause, cette extension des compétences du JLD, qui s'inscrirait dans le mouvement de « recentrage » impulsé par la récente loi d'orientation et de programmation du ministère de la justice 2023-2027, supposera des créations de postes proportionnées à l'ampleur du travail à réaliser (qui ne pourra être mesuré qu'une fois connus le périmètre et les modalités concrètes du contrôle mais pourrait s'avérer plus limité que prévu si, comme le préconisent les rapporteurs, un travail est engagé dans le même temps sur la forme et le périmètre du nouveau contrôle) et une reconsidération du statut et des missions de ce magistrat. Elle imposera, aussi et surtout, de se donner du temps pour construire les outils nécessaires au bon traitement de ce contrôle.

Dans tous les cas, pour ne pas dégrader les capacités d'enquête des services de police et de gendarmerie, cette nouvelle formalité devra aller de pair avec la création d'une procédure d'urgence permettant aux enquêteurs à titre exceptionnel d'accéder sans contrôle préalable aux données de trafic et de localisation ; dans ce cas, le contrôle aurait lieu a posteriori et à bref délai.

De façon plus générale, cette réflexion doit être une opportunité de remettre à plat le cadre juridique de la preuve numérique, aujourd'hui fragmenté et peu cohérent, pour faire dépendre l'intensité du contrôle exercé par l'autorité judiciaire sur les actes d'enquête du degré d'intrusion dans la vie privée.

C. PRÉSERVER LE QUOTIDIEN DES ENQUÊTEURS ET ÉVITER LE « CHOC PROCÉDURAL »

Les rapporteurs ont également eu pour préoccupation de limiter, autant que faire se peut, l'impact sur les services d'enquête de la nouvelle procédure de contrôle des accès aux métadonnées. En d'autres termes, outre la question du « qui contrôle ? », il leur a semblé devoir mettre au coeur de leurs travaux la question du « comment contrôler ? ».

Ainsi, il leur a semblé essentiel que le rôle « pivot » de la PNIJ soit préservé selon deux axes : d'une part, une formation renforcée des enquêteurs pour les aider à mieux tirer profit des modules offerts par la plateforme et pour les aider à sélectionner des outils qui limitent les demandes d'accès à ce qui est strictement nécessaire à l'enquête ; d'autre part, l'encadrement renforcé du « para-PNIJ » que constitue l'usage de logiciels de rapprochement judiciaire, avec la mise en place de nouvelles vérifications en amont de leur déploiement.

Surtout, les rapporteurs estiment indispensable que, dès les premières étapes de la conception du futur contrôle des accès aux données de connexion, une réflexion soit engagée sur ses modalités concrètes et notamment sur les outils informatiques sur lesquels il s'appuiera. Il leur semble à cet égard nécessaire :

- de calibrer la procédure de demande d'accès aux données de trafic et de localisation pour limiter la surcharge de travail des enquêteurs, avec une harmonisation du périmètre des autorisations d'accès - périmètre aujourd'hui très variable, puisque certains parquets donnent des autorisations par dossier et pour six mois alors que d'autres souhaitent être saisis pour chaque nouvelle ligne identifiée ;

- de travailler sur la forme de la demande d'accès aux données de connexion, afin que celle-ci passe par un applicatif simple, ergonomique et souple ;

- de relier cet applicatif à la PNIJ pour que l'autorisation, une fois émise, emporte l'ouverture de la possibilité d'émettre une réquisition.

Enfin, les rapporteurs ont constaté que des projets informatiques majeurs ayant vocation à toucher les services d'enquête étaient en cours, à l'instar du programme « procédure pénale numérique » (PPN). Ils ont appelé à une prise en compte, par ces chantiers, des enjeux liés à la mise en place de la nouvelle procédure de contrôle des accès aux métadonnées et à la préservation du caractère modulable des outils ainsi créés afin qu'ils puissent évoluer avec la procédure pénale comme avec les besoins des acteurs de l'enquête.

LISTE DES PROPOSITIONS

|

Proposition n° 1 : Lever toute ambiguïté quant à la nature des données devant être conservées par les opérateurs. Proposition n° 2 : Intégrer dans le code de procédure pénale le faisceau d'indices retenu par la Cour de cassation pour définir la notion de « criminalité grave ». Proposition n° 3 : Maintenir au niveau de chaque État membre la définition de ce que recouvre la « criminalité grave », sans en faire une notion autonome du droit de l'Union européenne. |

|

AGIR EN EUROPE DANS LE SENS |

|

Proposition n° 4 : Obtenir du Gouvernement qu'il rende compte au Parlement des échanges menés dans le cadre du groupe d'experts de haut niveau Going dark. Proposition n° 5 : Tirer profit des éventuelles évolutions de la position de la CJUE pour, d'une part, renforcer les souplesses d'accès aux données de connexion en matière de lutte contre les infractions commises en ligne et, d'autre part, envisager un assouplissement du régime d'accès aux adresses IP. |

|

ADAPTER LES NORMES FRANÇAISES À L'IMPÉRATIF D'UN CONTRÔLE PRÉALABLE DES ACCÈS AUX DONNÉES DE CONNEXION DANS LE CADRE DES ENQUÊTES PÉNALES |

|

Proposition n° 6 : Permettre au parquet d'exercer le contrôle des demandes d'accès aux données de connexion aux seules fins d'identification. Proposition n° 7 : Attribuer la mission de contrôle des accès aux données de connexion au juge des libertés et de la détention. Proposition n° 8 : Prévoir, en cas d'urgence, la possibilité d'un accès aux données de connexion avec une autorisation a posteriori. Proposition n° 9 : En cas de choix du juge des libertés et de la détention pour contrôler l'accès aux données de connexion, engager une réflexion sur le statut et les missions de ce magistrat. Proposition n° 10 : Engager une réflexion sur la proportionnalité des actes d'enquête en fonction de leur degré d'intrusion dans la vie privée. |

|

GARANTIR LA FLUIDITÉ DE LA CHAÎNE PÉNALE POUR PROTÉGER LES ACTEURS DE L'ENQUÊTE DU « CHOC PROCÉDURAL » |

|

Proposition n° 11 : Renforcer la formation des services enquêteurs au maniement de la PNIJ. Proposition n° 12 : Soumettre à un contrôle renforcé l'emploi par les services enquêteurs d'outils de retraitement des données de connexion. Proposition n° 13 : Sécuriser l'action des services d'enquête en précisant par circulaire le périmètre des autorisations d'accès aux données de connexion. Proposition n° 14 : Engager un travail sur la forme de la motivation de la demande d'accès aux métadonnées visant à limiter la charge de travail supplémentaire induite par la nouvelle procédure. Proposition n° 15 : S'imposer, avant l'entrée en vigueur du nouveau contrôle des autorisations d'accès aux données de connexion, de mener à bien le projet procédure pénale numérique (PPN). Proposition n° 16 : Assurer la modularité des outils créés par les chantiers informatiques sur la procédure pénale numérique (PPN). |

INTRODUCTION

Rares sont aujourd'hui les citoyens qui n'ont pas auprès d'eux, presque en permanence, un téléphone portable ou qui ne vont pas quotidiennement sur internet pour s'informer, se divertir, se cultiver, acheter en ligne ou communiquer avec leurs proches. Le constat de l'omniprésence du numérique dans tous les aspects de nos vies est aussi banal que majeur, et le recours à ce qu'on appelait au siècle dernier « les télécommunications » est devenu inévitable pour quiconque entend mener une existence normale.

Applicable au commun des mortels, cette observation n'est pas moins vraie pour les délinquants de tous ordres qui, eux aussi, dépendent de plus en plus du numérique pour préparer et commettre des infractions. Les réseaux les mieux organisés vont jusqu'à développer leurs propres outils, à l'image d'EncroChat, un réseau crypté transnational qui promettait à ses 60 000 utilisateurs une confidentialité absolue et dont le démantèlement sous l'égide de la gendarmerie nationale a permis le décryptage de 115 millions de conversations criminelles et l'arrestation, à travers toute Europe, de 6 500 personnes.

Il n'est pas étonnant dans ce contexte que les données numériques - et, parmi elles, les plus faciles d'accès que sont les données de connexion - soient désormais un instrument de preuve essentiel pour les services d'enquête. Leur usage a cependant été remis en question par des arrêts rendus depuis dix ans par la Cour de justice de l'Union européenne qui, venant limiter la conservation des données de connexion et l'accès à celles-ci au motif d'une nécessaire protection de la vie privée, ont justifié une inquiétude croissante non seulement de la part des acteurs de l'enquête pénale en France - policiers, gendarmes et magistrats du parquet -, mais aussi des forces de l'ordre dans toute l'Union. Les responsables des services de police de vingt-six États membres ont ainsi, dans une déclaration commune faite à Lisbonne le 30 mars 2023, fait le constat d'un « déséquilibre croissant entre les outils et moyens dévoyés par des organisations criminelles et [la] capacité [des services de police] d'offrir une réponse opérationnelle et efficace » et appelé à une évolution de la jurisprudence2(*).

Ce souhait est partagé par les acteurs français de l'enquête qui, s'estimant déjà fragilisés par une complexification continue de la procédure pénale, craignent de voir se renforcer la crise des vocations qui affecte leurs métiers et, surtout, de se trouver démunis face à des délinquants de plus en plus « connectés » et insaisissables.

Les arrêts de la Cour de Luxembourg ont, par ailleurs, incité la quasi-intégralité des législateurs européens à modifier leur procédure pénale. En France, ils ont d'ores et déjà suscité deux modifications législatives en 2021 et 2022, qui n'ont pas suffi à garantir la complète conformité du droit interne au droit de l'Union.

Cette situation a incité la commission des lois du Sénat à constituer en son sein, en février 2023, dans le cadre du programme de contrôle de la Haute assemblée, une mission d'information sur l'usage des données de connexion dans l'enquête pénale, en chargeant Agnès Canayer, Philippe Bonnecarrère et, jusqu'en octobre 2023, Jean-Yves Leconte, des fonctions de rapporteurs.

Le sujet de l'usage des données de connexion dans l'enquête pénale, aride en première approche, n'en est pas moins au coeur des préoccupations des pouvoirs publics. Outre la mission d'information du Sénat, il fait en effet l'objet d'une mission de réflexion lancée par le Garde des Sceaux et confiée au conseiller d'État Alexandre Lallet et d'un « groupe d'experts de haut niveau » européen installé en juin 2023 et placé sous l'autorité conjointe de la Commission et du Conseil. Ces initiatives, comme celle du Sénat, visent à identifier des solutions qui, conformes au cadre juridique établi par les juges de Luxembourg et par les cours suprêmes nationales, fassent dans le même temps preuve de pragmatisme et intègrent les besoins et les contraintes du « terrain ».

Si l'objet de la présente mission suscite une telle attention, c'est parce que la numérisation grandissante de nos vies quotidiennes donne aux données de connexion une importance majeure dans l'ensemble de nos pratiques sociales et privées - et parce que cette importance est appelée à croître à l'heure de l'« internet des objets ». Au-delà des moments où nous utilisons un appareil, sa simple présence dans notre poche ou au fond de notre sac laisse des marques tangibles sur le réseau auquel il se connecte à chaque instant ; cette observation vaut pour nos téléphones portables comme pour les accessoires « connectés » (montres connectées, mais aussi appareils portables de santé) de plus en plus populaires et qui enregistrent en continu l'activité, les déplacements, voire les constantes vitales de leurs utilisateurs.

Formidable opportunité d'apporter aux enquêteurs de nouveaux moyens de preuve pour mieux garantir la sécurité publique, l'importance croissante des données de connexion fait dans le même temps monter le spectre d'une surveillance de masse qui mobilise, en France comme dans le reste de l'Europe, des associations et des citoyens. De manière paradoxale, cette crainte se concentre davantage sur les États, pourtant garants de l'intérêt général, que sur les géants du numérique dont la puissance concurrence celle des autorités publiques et qui font des données qu'ils collectent un usage extrêmement intrusif qui, loin de se cantonner à la sphère mercantile, peut avoir un impact non seulement sur les choix de consommation des individus mais aussi sur les délibérations politiques d'un pays.

Aussi ancienne que le droit pénal moderne lui-même, cette crainte doit cependant être mise en balance avec les nombreux leviers dont notre droit s'est progressivement doté pour protéger la vie privée des individus. Alors que l'introduction du code napoléonien d'instruction criminelle de 1811 affirmait « qu'aucune partie de l'empire n'est privée de surveillance ; qu'aucun crime, aucun délit, aucune contravention ne doit rester sans poursuite, et que l'oeil du génie qui sait tout animer embrasse l'ensemble de cette vaste machine sans néanmoins que le moindre détail puisse lui échapper »3(*), l'article préliminaire de notre code de procédure pénale rappelle, avec certes moins d'emphase mais davantage d'équilibre, qu'« au cours de la procédure pénale, les mesures portant atteinte à la vie privée d'une personne ne peuvent être prises, sur décision ou sous le contrôle effectif de l'autorité judiciaire, que si elles sont, au regard des circonstances de l'espèce, nécessaires à la manifestation de la vérité et proportionnées à la gravité de l'infraction ». Cette nécessaire proportionnalité, consacrée en tête du code, impose de maintenir un juste équilibre entre les libertés individuelles et le droit à la sécurité - ou, pour l'exprimer autrement, entre la protection de l'individu et celle de la société : c'est dans cet état d'esprit et avec la préoccupation constante de préserver cet équilibre qu'ont été établis le présent rapport et les propositions qu'il contient.

PREMIÈRE PARTIE

LES DONNÉES DE

CONNEXION, NOUVELLE PIERRE ANGULAIRE DE L'ENQUÊTE PÉNALE

I. LES DONNÉES DE CONNEXION : DES INFORMATIONS SENSIBLES AUX USAGES MULTIPLES

Données personnelles sensibles, les données de connexion constituent en cas d'infraction autant de « gisements de preuves » qui ont le pouvoir de confirmer ou d'infirmer un alibi, de mettre au jour un mobile ou de rendre visible une complicité qu'un examen de preuves matérielles n'aurait pas rendue apparente. Elles jouent aujourd'hui un rôle majeur dans l'élucidation des crimes et des délits : on estime qu'elles apparaissent dans 85 % des dossiers, tous types d'infractions confondus, et dans l'intégralité des procédures liées à la criminalité organisée.

A. LES DONNÉES DE CONNEXION : UNE NOTION TECHNIQUE SAISIE PAR LE DROIT PÉNAL

1. Une définition technique des données de connexion

Aussi appelées « métadonnées », les données de connexion sont, comme leur nom l'indique, les données techniques produites par un appareil (téléphone, tablette, ordinateur...) lors de sa connexion au réseau de communications électroniques. Elles sont traitées puis conservées par les opérateurs de communications électroniques, ou « OCE » (opérateurs de téléphonie fixe et mobile, fournisseurs d'accès à internet4(*), etc.).

Schématiquement, on distingue trois types de données de connexion :

- celles qui permettent d'identifier l'utilisateur, les « données d'identification » : il s'agit de l'identité civile liée à des données techniques, c'est-à-dire à un numéro de téléphone, à une adresse mail, à une adresse IP, à un numéro d'abonné, ou encore à un numéro de carte SIM (IMSI) ou à un identifiant de téléphone (IMEI) ;

- celles qui portent sur l'acheminement des communications, ou « données de trafic », qui concernent l'activité numérique et téléphonique de l'appareil : adresse IP5(*), liste circonstanciée des contacts téléphoniques entrants et sortants (ce qui recouvre notamment les factures détaillées, communément appelées « fadettes »), des SMS et courriels reçus et envoyés, des sites internet consultés, etc. ;

- celles qui portent sur la localisation de l'appareil, via l'identification de l'antenne-relai par laquelle ont transité les flux issus dudit appareil. Loin de constituer une géolocalisation retraçant le parcours exact de l'utilisateur ou donnant un point exact de présence, ces données permettent toutefois une localisation par zone relativement précise (a fortiori dans les zones urbaines où de nombreuses antennes-relais sont installées).

Les métadonnées recouvrent donc l'intégralité des données techniques liées aux communications, à l'exception notable de celles relatives au contenu des échanges : elles ne permettent de connaître ni le texte des messages (courriels, SMS...) envoyés ou reçus, ni la nature des propos tenus lors de conversations téléphoniques.

Techniquement, il est possible d'accéder aux données de connexion non seulement en temps réel, mais aussi en temps différé et de manière rétrospective (sous réserve, évidemment, qu'elles aient été conservées par l'opérateur concerné). L'accès en temps réel est plus intrusif que l'accès en temps différé, dans la mesure où il porte sur un périmètre plus vaste de données : outre les données de connexion telles qu'elles ont été décrites ci-avant, l'accès en temps réel couvre en effet les données traitées par les OCE pour des raisons techniques, ce qui intègre de facto les données de localisation GPS, les données d'acheminement (qui font apparaître, le cas échéant, le recours à des techniques d'anonymisation ou à des réseaux privés virtuels (VPN)), les certificats électroniques ou encore les logins et mots de passe renseignés par l'utilisateur.

Les rapporteurs ont concentré leurs travaux sur l'accès en temps différé, puisqu'il s'agit du type d'accès dont la mise en oeuvre est la plus mise en cause par la jurisprudence de la Cour de justice de l'Union européenne (CJUE).

De la même manière, si le présent rapport porte sur l'usage des données de connexion dans l'enquête pénale, il convient de relever que les services enquêteurs ne sont pas les seuls à s'être vus ouvrir par la loi un droit d'accès aux données de connexion. Alors que la loi pour la sécurité quotidienne de 20016(*) - qui a, la première, posé une base légale de conservation des métadonnées et d'accès à celles-ci - liait la conservation des métadonnées par les opérateurs aux « besoins de la recherche, de la constatation et de la poursuite des infractions pénales », sans distinction particulière mais avec un objectif clair de « mise à disposition de l'autorité judiciaire d'informations », des textes sectoriels ont été adoptés au fil du temps pour autoriser des acteurs extra-judiciaires à accéder aux métadonnées selon des régimes spécifiques.

Le législateur a ainsi ouvert un accès à l'ensemble des données de connexion conservées par les opérateurs aux services fiscaux et aux services des douanes dans l'exercice de leurs fonctions « judiciaires », c'est-à-dire dans le cadre de leurs prérogatives de recherche et de sanction de certaines infractions pénales, sous l'égide d'un contrôleur indépendant7(*). Il a parallèlement aménagé un accès partiel, généralement limité aux données d'identification et à certaines données de trafic, à l'inspection du travail8(*) ainsi qu'à des autorités administratives indépendantes dotées d'un pouvoir répressif (Autorité de la concurrence, Autorité des marchés financiers, Hadopi - aujourd'hui intégrée à l'Arcom -, Agence nationale de la sécurité des systèmes d'information). Il a enfin doté les services de renseignement d'un régime d'accès propre, pour les besoins de la prévention du terrorisme et pour la défense et la promotion des intérêts fondamentaux de la Nation, avec notamment une possibilité d'accès rétrospectif aux données de connexion analogue à celle qui existe en matière pénale et aménagée par l'article L. 851-1 du code de la sécurité intérieure.

L'accès administratif aux données de connexion des services de renseignement

Les services de renseignement peuvent, selon les cas, recourir à quatre techniques de renseignement mobilisant les données de connexion conservées ou traitées par les opérateurs. Ils disposent ainsi :

- d'un accès en temps différé aux données de connexion conservées par ces opérateurs : organisé par l'article L. 851-1 du code de la sécurité intérieure, il s'apparente, sur le plan technique (mais non sur le plan juridique), à l'accès prévu pour les services d'enquête pénale ;

- d'un accès en temps réel aux données de connexion conservées ou traitées par les opérateurs (article L. 851-2 du même code) : cette technique, dont l'usage est limité à la prévention du terrorisme, couvre un périmètre de données plus large que les seules données conservées (voir ci-avant) ;

- de la possibilité de recourir à un traitement algorithmique des données de connexion qui vise, afin de prévenir le terrorisme et au-delà du suivi de « cibles » déjà repérées et identifiées, à détecter les comportements de communication en ligne susceptibles de constituer des signaux de « faible intensité » (article L. 851-3 du même code). Mis en place pour une durée de deux mois renouvelables, ce traitement n'emporte la levée de l'anonymat que s'il permet de détecter des éléments caractérisant l'existence d'une menace terroriste ;

- d'une géolocalisation en temps réel (article L. 851-4), qui peut prendre la forme soit du suivi dynamique d'un terminal de communication, soit de l'utilisation d'une balise GSM ou GPS placée sur un objet ou un véhicule à l'insu de son utilisateur.

La mise en oeuvre de ces techniques est soumise à l'avis de la CNCTR (Commission nationale de contrôle des techniques de renseignement) et à une autorisation du Premier ministre ; pour mémoire, si son avis défavorable n'est pas suivi, la Commission peut saisir la formation spécialisée du Conseil d'État afin d'obtenir l'interruption du recours à la technique en cause et la destruction des données ainsi collectées.

Le code de la sécurité intérieure (article L. 851-6) permet également aux services de renseignement d'utiliser un dispositif mobile destiné à « capter » les données de connexion (appelé « IMSI catcher ») lorsque celles-ci sont difficiles, voire impossibles à obtenir par d'autres moyens (notamment lorsqu'une personne utilise une ligne occulte, c'est-à-dire un téléphone acquis sous une fausse identité ou emprunté à un tiers). Le recours à cette technique est limité par la loi à la captation des données d'identification d'un terminal (numéros IMSI et IMEI) ou du numéro d'abonnement de son utilisateur, d'une part, et aux données relatives à la localisation des équipements concernés, d'autre part.

Source : commission des lois du Sénat

2. Une définition juridique difficile

S'il est relativement aisé de tracer les contours techniques des données de connexion, il est plus complexe d'en donner une définition juridique stricte. Non seulement les métadonnées, qui relèvent tout autant du droit économique que du droit pénal ou du droit public, « mettent à l'épreuve les divisions classiques entre les différentes branches du droit »9(*), mais surtout elles peinent à s'insérer dans des cadres intellectuels qui, conçus au XIXe siècle, ne s'acclimatent que difficilement à la numérisation de nos vies quotidiennes.

En matière de procédure pénale, les données de connexion sont ainsi le reflet d'une désorganisation générale du droit de la preuve numérique.

En théorie, le droit de la preuve repose, comme l'ont rappelé les juristes entendus par les rapporteurs au cours d'une table ronde, sur une catégorisation des moyens de preuve en fonction du degré d'atteinte à la vie privée induit par leur utilisation (le principe sous-jacent étant que, plus l'infraction commise est grave, plus on peut admettre des atteintes à la vie privée pour en connaître l'auteur). Ce degré lui-même s'appuie sur une summa divisio qui sépare, d'un côté, le contenu des échanges, réputé sensible par définition en écho au principe constitutionnel de secret des correspondances, qui jouit d'une protection équivalente à celle dont bénéficient l'inviolabilité du domicile privé et le droit à la vie privée10(*) et, de l'autre, le contenant des communications, vu comme une information principalement technique et donc peu intrusive.

Cette théorie, bien que pertinente dans son principe, se heurte à une double limite.

En premier lieu, la distinction entre le contenu et le contenant ne paraît pas avoir un impact systématique sur les régimes de preuves prévus par le code de procédure pénale : l'intégration de la preuve numérique à notre procédure pénale s'est effectuée dans un mouvement de pragmatisme désordonné. Elle résulte non pas d'une construction intellectuelle homogène, mais d'une sédimentation progressive de normes adoptées en réaction à l'évolution des technologies sans vue d'ensemble et dans laquelle « les régimes juridiques que la loi ou la jurisprudence ont progressivement attribués aux modes de preuve numérique [...] [sont] pensés les uns après les autres au lieu d'être pensés les uns par rapport aux autres »11(*).

Une lecture attentive du code de procédure pénale suffit à s'en convaincre : la mise en cohérence des régimes auxquels sont soumises les preuves numériques est inaboutie. En pratique, on observe ainsi une forte disparité de leurs caractéristiques, qu'il s'agisse des modalités de recours aux différentes techniques probatoires, de l'intensité du contrôle judiciaire ou du nombre des formalités à accomplir. Plus encore, il apparaît que les modalités d'encadrement des différentes techniques probatoires n'ont qu'un lien imparfait avec nature de la donnée recueillie (contenu ou contenant). C'est ainsi que, par exemple, le recours aux données de connexion (qui sont théoriquement des « contenants ») est moins contraint que l'exploitation intégrale du téléphone des personnes gardées à vue ou des ordinateurs découverts sur le lieu d'une perquisition, possible pour tout type d'infraction et sous le seul contrôle du parquet. Dans le même ordre d'idées, et bien que leur régime d'emploi présente des différences notables12(*), on relèvera que depuis l'intervention du législateur en 2022 pour réguler l'accès aux données de connexion, la géolocalisation en temps réel prévue par l'article 230-32 du code de procédure pénale a le même champ matériel d'application que l'accès rétrospectif aux métadonnées, ces deux techniques étant utilisables pour toute infraction punie d'une peine de trois ans d'emprisonnement ou plus.

La deuxième limite de cette distinction entre le contenu et le « contenant » est qu'elle est remise en question par le fonctionnement d'internet, qui génère des données dont la catégorisation est de plus en plus complexe. Ainsi que le soulignait lors de son audition Patrick Pailloux, conseiller d'État, la notion de « données de connexion » recouvre une quantité substantielle d'informations de natures diverses ; or, si la distinction entre le contenu et le contenant est simple à appréhender lorsqu'on l'applique à un courriel (le « contenant » correspondant aux indications relatives à l'expéditeur et à son interlocuteur et le « contenu », le texte envoyé), elle perd de sa pertinence lorsqu'on tente de l'appliquer à certaines catégories de données. En témoignent les récents débats législatifs sur le statut des URL dans le cadre de l'examen du projet de loi relatif à la prévention d'actes de terrorisme et au renseignement (devenu la loi n° 2021-998 du 30 juillet 2021), au cours duquel les rapporteurs du Sénat relevaient que « les URL constituent des données mixtes, comprenant à la fois des données de connexion, c'est-à-dire des éléments relatifs à l'acheminement de la communication internet, et des données de communication, c'est-à-dire des éléments fournissant des précisions sur l'objet ou le contenu du site internet consulté »13(*) (le libellé des URL, c'est-à-dire des adresses des sites internet visités par un utilisateur, étant très souvent un révélateur direct et explicite de la nature de l'information consultée) ; malgré ce statut à part, les URL sont aujourd'hui intégrées, au même titre que les données de connexion « classiques », au champ matériel des données susceptibles d'un traitement algorithmique en application de l'article L. 851-3 du code de la sécurité intérieure comme à celui des données techniques auxquelles les services de renseignement peuvent accéder en temps réel sur le fondement de l'article L. 851-2 du même code (voir supra).

La même hybridité s'applique aux données générées par les applications sur smartphone : ces dernières génèrent, en effet, une très grande quantité de données qui sont développées (et traitées) librement par des acteurs privés et dont certaines ont une nature hybride ; à titre d'illustration, le numéro de compte qui sert d'identifiant pour une application bancaire peut à la fois être analysé comme une donnée de « contenant », car il s'agit fonctionnellement d'un identifiant, et comme un « contenu », le numéro de compte étant en soi une information signifiante. La même observation vaut, peut-être encore davantage, pour des applications dont la fonction même renvoie à des éléments de la vie privée de l'utilisateur (applications de rencontre, applications de prise de rendez-vous médical, etc.).

Ces éléments brouillent la prise en charge juridique des données numériques et remettent en cause la traditionnelle distinction qui présidait, bien qu'imparfaitement, à la définition des régimes probatoires.

B. UN RÔLE DÉSORMAIS CENTRAL DANS L'ÉLUCIDATION DES INFRACTIONS

1. De l'utilité des métadonnées dans l'enquête pénale

Les métadonnées apportent aux services de police et de gendarmerie de nombreux éléments de fond pour caractériser une infraction, révéler des liens de complicité ou encore identifier des témoins. Mais elles sont aussi utilisées à décharge, l'alibi d'une personne pouvant être attesté par des données de connexion qui la localisent hors du secteur de commission d'une infraction au moment de celle-ci.

Selon les éléments recueillis par les rapporteurs au cours de leurs auditions et déplacements, les principaux usages des données de connexion sont les suivants :

- l'identification des protagonistes d'une infraction (auteurs, victimes, mais aussi témoins ou complices) grâce aux données non seulement d'identification stricto sensu mais aussi de trafic, avec notamment :

· l'établissement de la liste des contacts d'une victime ou d'un suspect et l'analyse des caractéristiques des messages et appels (date, horaire, durée...), ces informations étant potentiellement révélatrices d'un environnement relationnel qui peut contribuer à l'élucidation des affaires. Elles sont, en particulier, précieuses lorsque la ligne utilisée par un délinquant est reliée à une fausse identité ou enregistrée au nom d'un tiers qui n'en est manifestement pas l'utilisateur réel : dans une telle hypothèse, c'est par l'analyse des principaux contacts de l'utilisateur que les services de police ou de gendarmerie parviennent à attribuer la ligne à son détenteur effectif ; symétriquement, l'étude de la liste des contacts d'un suspect peut révéler l'existence d'une ligne « occulte » (comme le sont fréquemment les lignes dédiées à une activité criminelle) qui, bien qu'elle ne soit pas officiellement rattachée à une personne citée dans l'enquête, s'avérera être utilisée par celle-ci ;

· corrélativement, l'identification - grâce aux numéros contactés par un suspect - d'éventuels complices, les données d'identification permettant de faire le lien entre un numéro téléphonique et une identité civile ;

· l'identification, grâce aux numéros IMEI, des différentes cartes SIM utilisées sur un même téléphone, cette information étant par exemple utile en cas de vol pour identifier un receleur ;

· la découverte, pour les infractions commises en ligne ou dont la préparation s'est traduite par un échange de messages sur internet, de l'identité réelle d'une personne qui utilise un pseudonyme ;

- la vérification, grâce à la localisation des téléphones portables (aussi appelée « bornage »), des déplacements d'un suspect ou d'une personne recherchée : les données de localisation peuvent être utilisées à la fois pour estimer la localisation de l'utilisateur, par référence aux antennes-relais auxquelles il s'est trouvé relié, comme pour définir la liste des utilisateurs présents dans une même zone à un instant déterminé via le recueil des flux ayant transité par une ou plusieurs bornes. Elles permettent ainsi, selon la direction générale de la police nationale, « de conforter les déclarations d'un mis en cause contestant s'être trouvé sur le lieu des faits dont on l'accuse, ou au contraire d'établir sa présence sur un site, de retrouver des personnes portées disparues ou ayant indiqué une volonté suicidaire » ou encore, comme l'indique la conférence nationale des procureurs de la République, d'apporter « des éléments utiles sur les déplacements des personnes suspectées et leurs habitudes de vie, afin par exemple de faciliter leur interpellation ». Elles permettent également, par recoupement des numéros de téléphone ayant « borné » dans certains lieux au moment de la commission de plusieurs infractions, d'en identifier l'auteur ;

- la mise au jour de l'utilité fonctionnelle d'un appareil : comme le relève la direction générale de la police nationale, « le type de données de trafic (voix, SMS, DATA) renseigne sur l'utilisation du terminal de communications (ligne `de vie', ligne dédiée à un circuit fermé de terminaux, ligne associée à un tracker...) », permettant par exemple d'identifier, dans une affaire de prostitution, le téléphone utilisé comme « standard » par des proxénètes (dont la nature peut être révélée par le fait qu'il reçoive un nombre important de SMS provenant d'un nombre important de numéros toujours différents) ;

- dans les formes de criminalité les plus graves et conformément aux principes de subsidiarité et de proportionnalité posés par le législateur, le préalable à l'utilisation de techniques plus lourdes et plus intrusives. L'un des magistrats de la section F3 du parquet de Paris (délinquance organisée et stupéfiants) soulignait ainsi devant les rapporteurs que les données de connexion permettent de faire un « premier tri » avant de solliciter l'autorisation de recourir aux écoutes et/ou à la géolocalisation en temps réel afin que l'utilisation de ces techniques soit limitée aux lignes pertinentes.

Par ailleurs et par nature, les données de connexion sont également l'un des seuls moyens d'élucider les crimes et délits commis en ligne, ou à tout le moins le seul « point d'entrée » pour identifier les auteurs ; elles sont donc essentielles à la lutte contre les actes de cyber-délinquance de toute nature (fraudes sur internet, cyber-attaques, menaces et appels à la violence en ligne, « rançongiciels », pédopornographie et infractions sexuelles sur mineurs en ligne...).

En bref, et comme le résumait l'un des enquêteurs que les rapporteurs ont rencontrés au commissariat central du 17e arrondissement de Paris, les données de connexion sont fréquemment le seul moyen de répondre aux questions essentielles de l'investigation pénale, à savoir le « qui ? », le « quand ? » et le « où ? ».

2. L'émergence d'un monopole probatoire

Mais la véritable particularité des données de connexion réside dans la place singulière qu'elles occupent désormais dans le dispositif d'enquête, où elles ont acquis une forme de monopole probatoire. Ainsi que le relève le criminaliste Benoît Auroy, « Alors même qu[e la preuve numérique] n'a qu'une valeur indiciaire, la pratique lui a reconnu une remarquable force de conviction »14(*) : les données de connexion sont devenues une preuve « reine », susceptible de faire ou de défaire un dossier, de disculper comme d'inculper.

Ce rôle central s'explique par un constat : à rebours de l'image d'Épinal d'une enquête pénale se dénouant au cours des auditions grâce aux informations données par des témoins ou aux aveux d'un suspect, la présence des avocats et l'usage de plus en plus répandu du « droit au silence » seraient venus priver la garde à vue de son rôle traditionnellement central dans la conduite des investigations. De même, face aux réticences de plus en plus fortes des citoyens à voir leur nom apparaître dans des procédures pénales, et donc à apporter leur témoignage aux enquêteurs, les données de connexion deviennent le seul moyen d'établir la présence d'un suspect sur les lieux d'une infraction ou l'existence de relations entre deux personnes qui apparaissent complices mais prétendent ne pas se connaître.

Parallèlement, les délinquants aguerris semblent avoir développé des stratégies afin d'éviter de laisser des traces physiques (empreintes, ADN) sur les lieux des infractions : l'utilité des moyens d'investigation biologique et génétique serait ainsi devenue réservée aux « primo-délinquants encore peu affûtés aux moyens de la police technique et scientifique »15(*). À l'inverse, et comme le relevait la direction générale de la gendarmerie nationale lors de son audition par les rapporteurs, les traces numériques dépendent de tiers, les opérateurs, et ne sont pas maîtrisées par celui qui les produit : elles sont donc quasiment impossibles à effacer.

Dans ce contexte, les métadonnées constituent souvent le seul moyen, pour les enquêteurs, de disposer d'éléments matériels susceptibles de conduire à l'élucidation d'une affaire ; elles présentent également la particularité d'être des données objectives, ce qui les rend (contrairement à des témoignages, par exemple) difficilement contestables par les personnes mises en cause.

En outre, l'ensemble des personnes entendues par les rapporteurs ont rappelé que les données de connexion permettent une accélération substantielle de l'élucidation des enquêtes, ainsi qu'un gain important en effectifs : la découverte d'un nombre d'informations comparable à celui que permet la consultation des données de connexion supposerait, si elle était traduite en moyens humains, une « consommation » difficilement soutenable d'emplois de gendarme et de policier. Ainsi, pour connaître les déplacements d'une personne (par exemple dans le cas où les allées et venues de celle-ci révèlent des repérages avant des cambriolages, ou encore la localisent sur les lieux de commission d'infractions sérielles graves), l'accès aux données de connexion offre une exhaustivité et une facilité qu'une surveillance humaine, bien plus coûteuse, ne saurait garantir. Comme le synthétise le conseiller d'État Alexandre Lallet, rapporteur public de la décision French data network de 2021, dans ses conclusions, « le recours exclusif à des méthodes traditionnelles d'investigation nécessiterait des moyens humains considérables que notre pays ne peut s'offrir dans les proportions qui seraient nécessaires pour compenser la perte de capacités opérationnelles enregistrées ».

Les rapporteurs ont par ailleurs constaté que, loin de remettre en cause l'utilité des données de connexion, la montée en puissance de technologies échappant à la téléphonie classique ne faisait qu'en renforcer l'importance pour les acteurs de l'enquête. En effet, l'essor du chiffrement de bout en bout des échanges et du recours à des messageries cryptées rend impossible, ou presque, l'interception du contenu des communications par des voies classiques (c'est-à-dire via les opérateurs) : avec le cryptage, la captation des contenus suppose désormais des « chevaux de Troie », qui sont des procédés techniques lourds et coûteux. Cette évolution a eu pour effet paradoxal de rendre les métadonnées plus essentielles encore, puisqu'elles constituent dans de nombreux cas les seules données qui ont transité par le réseau cellulaire - et donc les seules indications techniquement exploitables16(*). En d'autres termes, face à un contenu devenu inaccessible, le « contenant » est désormais la principale source d'informations des enquêteurs de la police et la gendarmerie.

La valeur probante acquise par les données de connexion s'est aussi progressivement diffusée auprès des magistrats du siège, qui les voient comme un gage de fiabilité de l'accusation, même pour les infractions les plus simples et y compris, dans certains cas, pour des délits flagrants. Il a ainsi été relevé par les personnes auditionnées par les rapporteurs, et notamment par les praticiens de l'enquête pénale, que l'absence de métadonnées dans un dossier était systématiquement interprétée par les juges comme la marque d'une investigation incomplète, de nature à générer un doute qui devait profiter aux accusés et conduire à leur relaxe. Comme l'illustre la DGPN, « le bornage est [...] devenu un véritable élément de preuve demandé quasi-systématiquement par les magistrats pour vérifier la présence d'un suspect sur les lieux de l'infraction, y compris pour un vol à la tire ou un vol à l'arrachée ».

Ces éléments convergent pour créer, comme le résumait le procureur général près la Cour de cassation François Molins lors son audition, une « dépendance » des policiers et gendarmes envers les métadonnées.

Les rapporteurs estiment, plus largement, que cette dépendance touche - au moins autant que les enquêteurs - les autres acteurs de la chaîne pénale, ainsi que les citoyens. Dans un contexte où le sentiment d'insécurité va croissant et où de fortes attentes s'expriment quant au maintien d'un taux élevé d'élucidation, il semble en effet illusoire de renoncer aux informations révélées par les données de connexion : loin d'être un caprice des enquêteurs, la recherche des moyens les plus performants pour résoudre une affaire est une exigence non seulement des victimes, mais aussi et surtout du corps social dans son ensemble.

II. LA STRUCTURATION PROGRESSIVE D'UN USAGE DEVENU MASSIF

Les données de connexion présentent, pour les services enquêteurs, des avantages considérables. Outre la facilité longtemps accordée par le droit français pour y recourir, elles sont peu onéreuses (notamment en comparaison du coût substantiel lié à l'usage d'autres techniques) et, depuis le milieu des années 2010 et la mise en service de la plateforme nationale des interceptions judiciaires (PNIJ), aisément accessibles. Il n'est donc pas étonnant qu'elles soient devenues un outil de choix, plusieurs centaines de milliers de données étant exploitées chaque année dans un cadre pénal avec une croissance annuelle de l'ordre de 10 % jusqu'en 2022.

A. UN ACCÈS LARGE QUI CONCERNE PLUSIEURS CENTAINES DE MILLIERS DE DONNÉES CHAQUE ANNÉE

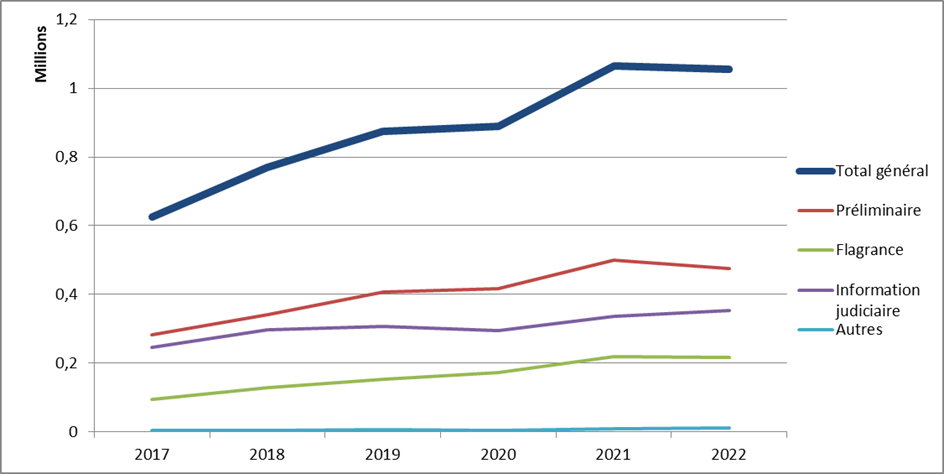

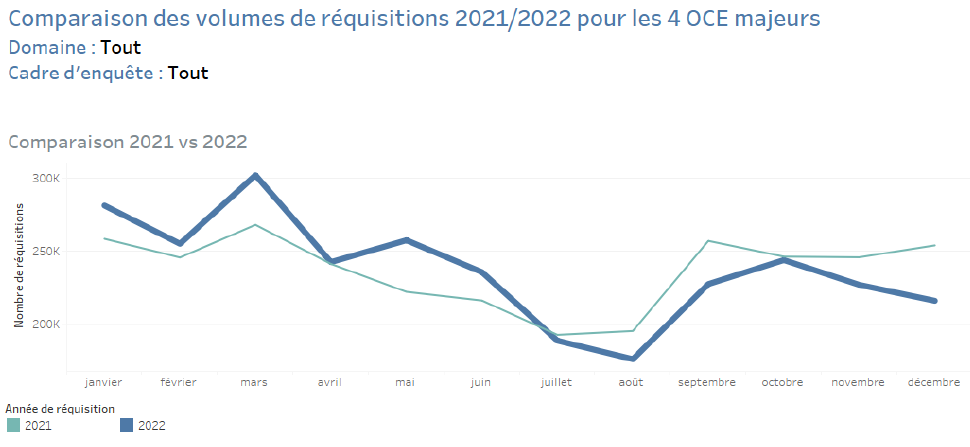

Comme le confirment les chiffres communiqués par

l'Agence nationale des techniques d'enquête numériques judiciaires

(ANTENJ), gestionnaire de la PNIJ, l'utilisation des données de

connexion a connu une croissance continue jusqu'à l'intervention, en

juillet 2022, d'arrêts de la chambre criminelle de la Cour de cassation

remettant en cause le rôle du parquet et qui seront commentées

plus loin. Ce sont ainsi environ un million de données d'identification

et, sur la fin de la période étudiée, autant de

données de trafic et de localisation conservées par les quatre OCE dits « majeurs » (c'est-à-dire les opérateurs de téléphonie Bouygues, Free, Orange et SFR) qui ont été exploitées chaque année depuis 2017, selon l'évolution représentée par les schémas ci-dessous17(*).

Données d'identification (2017-2022), par cadre d'enquête

Données de trafic et de localisation (2017-2022), par cadre d'enquête

Source : commission des lois du Sénat

Au-delà de ces chiffres, une analyse par nature des données de connexion utilisées par les services d'enquête témoigne de l'importance quantitative des données d'identification, soit pour identifier l'ensemble des utilisateurs présents sur une zone par « bornage », soit pour associer une identité civile à un numéro d'appel : ces réquisitions représentent près de la moitié des accès aux données de connexion conservées par les quatre principaux opérateurs de téléphonie. Viennent ensuite les factures détaillées, ou « fadettes », qui comportent à la fois l'heure et la durée des appels (donc des données de trafic), les numéros des correspondants (données d'identification) et les coordonnées spatiales de l'antenne-relai déclenchée par le terminal (données de localisation).

Il convient, toutefois, d'appréhender ces chiffres avec prudence : en effet, plusieurs données sont parfois nécessaires à l'accomplissement d'un seul acte d'enquête et, comme l'indique la conférence nationale des procureurs de la République, « une seule demande de bornage visant à obtenir le trafic sur une borne de téléphonie mobile peut se traduire par la délivrance d'une dizaine de réquisitions (4 OCE ayant chacun 3 antennes pour couvrir 360° sur une borne) ». De la même manière, plusieurs accès ayant un même objet peuvent se succéder au cours d'une enquête : lorsqu'un « bornage » permet d'identifier des terminaux nouveaux, des données complémentaires sont nécessaires pour faire le lien entre la ligne concernée et l'abonné qui y est rattaché. Les statistiques présentées, sans être négligées, doivent donc être relativisées.

Une autre grille d'analyse de ces chiffres tient à la nature des dossiers. En effet, plus une affaire est complexe, plus elle est « consommatrice » en données de connexion, si bien que les accès se concentrent en pratique sur les infractions les plus graves : un magistrat de la section P12 du parquet de Paris estimait ainsi que, pour les dossiers couverts par le large périmètre de compétence de son service (« Traitement en temps réel des majeurs », c'est-à-dire les infractions flagrantes), 85 % des données consultées par les enquêteurs étaient exploitées dans le cadre d'une infraction liée au trafic de stupéfiants.

Il n'en reste pas moins que ces chiffres témoignent d'un accès massif aux données de connexion par les services enquêteurs, cette situation trouvant sa source, au moins pour partie, dans la facilité d'un tel accès jusqu'en 2022.

En effet, et en dépit de leur spécificité, les métadonnées ont longtemps été incluses dans le droit commun des réquisitions judiciaires, applicable au « tout-venant » de la preuve en matière pénale. Or ce statut pose question dans un contexte où de telles réquisitions constituent un mode de preuve extrêmement général et peu contrôlé, voire une « technique probatoire à tout faire »18(*).

Jusqu'à la loi n° 2022-299 du 2 mars 2022 visant à combattre le harcèlement scolaire (voir infra), les métadonnées étaient ainsi soumises au régime prévu par le code de procédure pénale qui permet, tant en flagrance (article 60-1) qu'en enquête préliminaire (article 77-1-1) et dans le cadre d'une information judiciaire (article 99-3), au magistrat compétent (procureur de la République ou juge d'instruction) ou aux officiers de police judiciaire (ainsi que, sous le contrôle de ces derniers et hors information judiciaire, aux agents de police judiciaire), de requérir « par tout moyen » et « de toute personne, de tout établissement ou organisme privé ou public ou de toute administration publique », des « informations intéressant l'enquête », quelle qu'en soit la nature et sans limitation particulière.

La réponse à de telles réquisitions est une obligation juridique pour ceux qui en sont l'objet, l'absence de suite donnée « dans les meilleurs délais » étant passible d'une amende de 3 750 euros (article 60-1 précité).

Sur le fondement de ce régime généraliste, les données de connexion étaient par ailleurs exploitables pour n'importe quelle infraction, sans critère de gravité et sans mention d'un quantum minimal de peine encourue (voir ci-après).

Dès lors, et comme l'a résumé la conférence nationale des procureurs auprès des rapporteurs, « l'exploitation des données de connexion, de localisation était ainsi un acte d'enquête courant, quels que soient l'infraction commise et le cadre d'enquête » ; le choix d'y recourir ou non était dicté par des considérations d'opportunité tenant à la fois à l'objectif de « maîtrise des frais de justice » - chaque réquisition auprès des opérateurs devant faire l'objet d'une compensation financière - et au respect des instructions permanentes émises par les procureurs de la République visant, par exemple, à limiter l'engagement de moyens techniques et humains en cas de préjudice faible.

B. LA « MISE EN ORDRE » PROGRESSIVE DES ACCÈS

1. Un accès initialement décentralisé, coûteux et peu régulé

Pour qu'elles puissent être consultées en temps différé, encore faut-il que les données de connexion aient été préalablement conservées.

C'est au début des années 2000, déjà sous l'effet d'une directive européenne, que la loi a posé le principe et défini les modalités de la conservation des données de connexion par les OCE19(*), apportant une base juridique à une pratique d'enquête émergente sur internet, mais déjà bien établie en matière de téléphonie.

Ce principe de conservation est, en réalité, une dérogation à un impératif plus large, lui aussi inscrit dans le droit européen comme dans la loi, à savoir celui de l'anonymisation ou de l'effacement des données liées aux communications électroniques : en d'autres termes, hors des hypothèses dans lesquelles la conservation est prescrite ou autorisée20(*) par la loi, elle est strictement interdite.

Le système ainsi instauré repose sur l'obligation d'une conservation effectuée directement par les opérateurs, en contrepartie d'une compensation financière21(*) ; cette conservation est à la fois générale et indifférenciée, ce qui signifie qu'elle touche l'ensemble des données de connexion et l'intégralité des lignes et des abonnés.

Codifiée depuis 2001 au sein du code des postes et télécommunications, la conservation présente une durée variable en fonction de la nature des métadonnées en cause. Jusqu'à l'intervention de la loi n° 2021-998 du 30 juillet 2021 relative à la prévention d'actes de terrorisme et au renseignement, qui a modifié en profondeur le régime de conservation des données de connexion pour l'adapter aux arrêts de la Cour de justice de l'Union européenne (voir infra), les opérateurs devaient ainsi conserver, pour une durée d'un an :

- des données d'identification : les informations permettant d'identifier l'utilisateur ; les données relatives aux équipements terminaux de communication utilisés (numéro IMEI, par exemple) ; les données permettant d'identifier le ou les destinataires de la communication ;

- des données de trafic : les caractéristiques techniques ainsi la date, l'horaire et la durée de chaque communication (donc des données de trafic) ; les données relatives aux services complémentaires demandés ou utilisés et à leurs fournisseurs ;

- des données de localisation : les données permettant d'identifier l'origine et la localisation des communications téléphoniques.

Avant 2021, le code des postes et communications électroniques donnait à cette conservation un périmètre fonctionnel singulièrement large, puisqu'il la liait aux « besoins de la recherche, de la constatation et de la poursuite des infractions pénales ou d'un manquement à l'obligation définie à l'article L. 336-3 du code de la propriété intellectuelle [i.e. la prévention du téléchargement illicite d'oeuvres protégées par le droit d'auteur ou un droit voisin] ou pour les besoins de la prévention des atteintes aux systèmes de traitement automatisé de données prévues et réprimées par les articles 323-1 à 323-3-1 du code pénal ». Le code précise que la conservation s'effectue conformément aux principes fixés par la loi n° 78-17, dite « informatique et libertés » du 6 janvier 1978, ce qui constitue de toute évidence un garde-fou important et un gage de protection pour les droits et libertés des utilisateurs.

Depuis 200022(*), des règles analogues existent s'agissant des données devant être conservées par les fournisseurs d'accès à internet ; elles sont, depuis 2004, intégrées au cadre général de la loi n° 2004-575 pour la confiance en l'économie numérique.