- L'ESSENTIEL

- I. PRENDRE EN COMPTE LES BESOINS DES SERVICES DE

RENSEIGNEMENT ET DE LA SECURITÉ DES SYSTÈMES D'INFORMATION

- II. LA POSITION DE LA COMMISSION : FAIRE FACE

AUX ENJEUX CONNUS EN MATIÈRE DE RENSEIGNEMENT ET SÉCURISER

JURIDIQUEMENT LES DISPOSITIFS PROPOSÉS

- A. UNE PRISE EN COMPTE INSUFFISANTE DES GARANTIES

NÉCESSAIRES AU FONCTIONNEMENT DU RÉGIME LÉGAL DU

RENSEIGNEMENT

- 1. Alerter sur la nécessité de

réformer le cadre des échanges entre services français et

étrangers sans attendre une éventuelle condamnation de la France

par la Cour européenne des droits de l'homme

- 2. Maintenir l'équilibre entre les

développements des moyens accordés aux services et ceux du

contrôle

- 1. Alerter sur la nécessité de

réformer le cadre des échanges entre services français et

étrangers sans attendre une éventuelle condamnation de la France

par la Cour européenne des droits de l'homme

- B. DES AJUSTEMENTS DESTINÉS À

RENFORCER LE CARACTÈRE OPÉRATIONNEL ET LA SÉCURITÉ

JURIDIQUE DES DISPOSITIFS PROPOSÉS

- A. UNE PRISE EN COMPTE INSUFFISANTE DES GARANTIES

NÉCESSAIRES AU FONCTIONNEMENT DU RÉGIME LÉGAL DU

RENSEIGNEMENT

- I. PRENDRE EN COMPTE LES BESOINS DES SERVICES DE

RENSEIGNEMENT ET DE LA SECURITÉ DES SYSTÈMES D'INFORMATION

- EXAMEN DES ARTICLES

- Article 19

Permettre l'accès des services de renseignement au casier judiciaire

au titre des enquêtes administratives de sécurité

- Article 20

Soumission de certains militaires et personnels civils

disposant de compétences particulières dans le domaine de la défense

à l'obligation de déclarer leurs projets de reconversion professionnelle

au service d'un État étranger ou d'une entreprise ou organisation

sous contrôle étranger au ministre de la défense

- Article 21

Permettre la communication par l'autorité judiciaire aux services

de renseignement des éléments d'une procédure ouverte pour crime

ou délit de guerre ou crime contre l'humanité

- Article 22

Protéger l'anonymat des anciens agents des services de renseignement

ou des anciens membres des forces spéciales ou unités d'intervention spécialisées dans le cadre des procédures judiciaires

- Article additionnel après l'article

22

Conditions d'accès la Commission nationale de contrôle des techniques de renseignement aux éléments recueillis par les services dans le cadre de certaines techniques

- Article additionnel après l'article

22

Information de la délégation parlementaire au renseignement

- Article additionnel après l'article

22

Missions de la Commission nationale de contrôle des techniques

de renseignement pour l'information de la délégation parlementaire

au renseignement

- Article 27

Renforcement du régime légal de lutte contre les aéronefs circulant

sans personne à bord présentant une menace

- Article 32

Possibilité pour l'ANSSI de prescrire des mesures

de filtrage de noms de domaine

en cas de menace sur la sécurité nationale

- Article 33

Communication à l'ANSSI de données techniques de cache par les fournisseurs de systèmes de résolution de noms de domaine

- Article 34

Obligation pour les éditeurs de logiciels victimes d'un incident informatique ou d'une vulnérabilité critique d'en informer l'ANSSI

et les utilisateurs du produit affecté

- Article 35

Renforcement des compétences de l'ANSSI en matière de détection

des cyberattaques et d'information des victimes

- Article 19

- EXAMEN EN COMMISSION

- LISTE DES PERSONNES ENTENDUES

PAR LE RAPPORTEUR POUR AVIS

- LA LOI EN CONSTRUCTION

N° 726

SÉNAT

SESSION ORDINAIRE DE 2022-2023

Enregistré à la Présidence du Sénat le 13 juin 2023

AVIS

PRÉSENTÉ

au nom de la commission des lois constitutionnelles, de législation, du suffrage universel, du Règlement et d'administration générale (1) sur le projet de loi, adopté par l'Assemblée nationale après engagement de la procédure accélérée, relatif à la programmation militaire pour les années 2024 à 2030 et portant diverses dispositions intéressant la défense,

Par M. François-Noël BUFFET,

Sénateur

(1) Cette commission est composée de : M. François-Noël Buffet, président ; Mmes Catherine Di Folco, Marie-Pierre de La Gontrie, MM. Christophe-André Frassa, Jérôme Durain, Marc-Philippe Daubresse, Philippe Bonnecarrère, Mme Nathalie Goulet, M. Thani Mohamed Soilihi, Mmes Cécile Cukierman, Maryse Carrère, MM. Alain Marc, Guy Benarroche, vice-présidents ; M. André Reichardt, Mmes Laurence Harribey, Muriel Jourda, Agnès Canayer, secrétaires ; Mme Éliane Assassi, MM. Philippe Bas, Arnaud de Belenet, Mmes Nadine Bellurot, Catherine Belrhiti, Esther Benbassa, MM. François Bonhomme, Hussein Bourgi, Mme Valérie Boyer, M. Mathieu Darnaud, Mmes Françoise Dumont, Jacqueline Eustache-Brinio, M. Pierre Frogier, Mme Françoise Gatel, MM. Loïc Hervé, Patrick Kanner, Éric Kerrouche, Jean-Yves Leconte, Henri Leroy, Stéphane Le Rudulier, Mme Brigitte Lherbier, MM. Didier Marie, Hervé Marseille, Mme Marie Mercier, MM. Alain Richard, Jean-Yves Roux, Jean-Pierre Sueur, Mme Lana Tetuanui, M. Dominique Théophile, Mmes Claudine Thomas, Dominique Vérien, M. Dany Wattebled.

Voir les numéros :

|

Assemblée nationale (16ème législ.) : |

1033, 1234 rect. et T.A. 127 |

|

|

Sénat : |

712 (2022-2023) |

|

L'ESSENTIEL

Réunie le 13 juin 2023, la commission des lois a donné, sur le rapport de François-Noël Buffet, un avis favorable à l'adoption du projet de loi n° 712 relatif à la programmation militaire pour les années 2024 à 2030 et portant diverses dispositions intéressant la défense.

La commission a souscrit aux évolutions proposées tant en matière de renseignement qu'en matière de sécurité des systèmes d'information dans un contexte budgétaire favorable aux recrutements et au développement des missions des services de renseignement.

Par ses amendements, elle s'est efforcée de remédier à certains manques et de sécuriser juridiquement les dispositifs proposés, potentiellement attentatoires aux libertés. Elle a adopté à cette fin des amendements aux articles 20, 27, 32, 33, 34 et 35 ainsi qu'un amendement portant sur le rapport annexé et que trois amendements portant articles additionnels relatifs aux pouvoirs de la délégation parlementaire au renseignement et de la commission nationale de contrôle des techniques de renseignement.

I. PRENDRE EN COMPTE LES BESOINS DES SERVICES DE RENSEIGNEMENT ET DE LA SECURITÉ DES SYSTÈMES D'INFORMATION

A. DES DISPOSITIONS UTILES MAIS PONCTUELLES POUR L'ATTRACTIVITÉ ET L'EFFICACITÉ DES SERVICES RELEVANT DU MINISTÈRE DES ARMÉES

Les services de renseignement font actuellement face à plusieurs enjeux dont le besoin de recrutements durables sinon pérennes et la nécessité d'investir dans des moyens ambitieux pour faire face aux nouveaux défis technologiques. Sur ces deux points, le projet de loi apporte aux services relevant du ministère des armées (la direction générale de la sécurité extérieure (DGSE), la direction du renseignement et de la sécurité de la défense (DRSD) et la direction du renseignement militaire (DRM) des moyens budgétaires sur la période de programmation qui paraissent à la hauteur des besoins.

La commission approuve cet engagement. Elle soutient également les mesures susceptibles de permettre aux services d'assurer plus efficacement leurs missions et de mieux protéger leurs agents. L'article 19 autorise ainsi les services en charge des enquêtes administratives à consulter le bulletin n° 2 du casier judiciaire afin de mieux mesurer les vulnérabilités voire les risques posés par des personnes susceptibles d'être recrutées ou d'avoir accès à des lieux ou informations protégées. L'article 21 permet la transmission d'informations figurant dans une procédure judiciaire ouverte pour crime contre l'humanité ou crime de guerre afin de renforcer la capacité des services à traiter l'évolution de la menace pesant sur la France et ses intérêts. L'article 22 renforce la protection des anciens agents et membres des unités spéciales en leur garantissant l'anonymat lors de leur témoignage dans une procédure judiciaire, dans les mêmes conditions qu'à ceux actuellement en activité. Ces mesures, ponctuelles et techniques, viennent compléter celles déjà adoptées dans la loi du 30 octobre 2017 renforçant la sécurité intérieure et la lutte contre le terrorisme et dans la loi du 30 juillet 2021 relative à la prévention d'actes de terrorisme et au renseignement.

L'article 20 marque pour sa part la volonté de lutter contre les ingérences étrangères et de protéger les intérêts supérieurs de la France en mettant en place un mécanisme de contrôle des activités exercées par les militaires ou anciens militaires et par certains personnels civils ayant occupé des fonctions d'une sensibilité particulière et souhaitant, à l'issue de leurs fonctions, exercer une activité lucrative pour le compte d'un État étranger ou d'une entreprise étrangère ou sous contrôle étranger intervenant dans le domaine de la défense et de la sécurité.

B. DES POUVOIRS RENFORCÉS POUR L'AGENCE NATIONALE DE LA SÉCURITÉ DES SYSTÈMES D'INFORMATION (ANSSI)

Les articles 32 à 35 renforcent la capacité de l'Agence nationale de la sécurité des systèmes d'information (ANSSI) à détecter, identifier et prévenir les attaques informatiques visant les systèmes d'information des autorités publiques, des opérateurs stratégiques et de leurs sous-traitants. En ce sens, l'article 32 dote l'ANSSI de la possibilité d'enjoindre aux acteurs du numérique de filtrer ou de rediriger des noms de domaine utilisés par des cyberattaquants. L'article 33 lui permet de recevoir communication des données de cache, non identifiantes, afin de mieux comprendre les modes opératoires des attaquants. Enfin, l'article 35 étend à plusieurs titres les données pouvant être recueillies par l'ANSSI, rend obligatoire la mise en place de capacités de détection chez les opérateurs de communication électronique d'importance vitale, et supprime l'assermentation des agents de l'ANSSI habilités à analyser les données recueillies.

En outre, les dispositions prévoient de renforcer l'information des victimes des cyber-attaques. À cette fin, l'article 34 oblige les éditeurs de logiciels à notifier à l'ANSSI et aux utilisateurs concernés les vulnérabilités significatives susceptibles de compromettre la sécurité de leurs produits, tandis que l'article 35 élargit aux hébergeurs de données l'obligation de communiquer à l'ANSSI les informations concernant des utilisateurs ou détenteurs de systèmes d'informations vulnérables ou attaqués afin de les en informer.

C. DES POUVOIRS ETENDUS DANS LA LUTTE CONTRE LES DRONES MALVEILLANTS

L'article 27 du projet de loi vise à autoriser les services de l'État à utiliser divers moyens techniques pour neutraliser un drone qui présenterait une menace imminente pour l'ordre public, la défense et la sécurité nationales ou le service public de la justice. En élargissant le champ du dispositif « anti-brouillage », adopté dans le cadre de la loi du 30 juillet 2021 précitée, à tout type de dispositif pouvant aller jusqu'à la destruction du drone malveillant, il dote les services de l'État de la capacité de réagir sans délai face au survol d'une zone interdite (centrale nucléaire, établissement pénitentiaire, etc.) ou en cas de risque pour un évènement ou une manifestation sensible (G7, jeux Olympiques, etc.).

II. LA POSITION DE LA COMMISSION : FAIRE FACE AUX ENJEUX CONNUS EN MATIÈRE DE RENSEIGNEMENT ET SÉCURISER JURIDIQUEMENT LES DISPOSITIFS PROPOSÉS

A. UNE PRISE EN COMPTE INSUFFISANTE DES GARANTIES NÉCESSAIRES AU FONCTIONNEMENT DU RÉGIME LÉGAL DU RENSEIGNEMENT

1. Alerter sur la nécessité de réformer le cadre des échanges entre services français et étrangers sans attendre une éventuelle condamnation de la France par la Cour européenne des droits de l'homme

La commission déplore l'absence dans le projet de loi de mesure prévoyant la mise en conformité du cadre des échanges d'informations entre les services de renseignement français et étrangers. Les insuffisances du cadre actuel au regard des exigences découlant du respect de la Convention européenne des droits de l'homme sont connues depuis plusieurs années et la délégation parlementaire au renseignement a déploré la volonté de ne s'engager dans la mise en conformité du droit français que le plus tard possible, le cas échéant après une éventuelle condamnation de la France par la Cour européenne des droits de l'Homme.

La commission relève que cette mise en conformité a déjà été conduite par le Royaume-Uni sans entraver l'action de ses services de renseignement. Si, désireuse qu'une solution proportionnée et acceptable par tous puisse être trouvée, la commission, suivant la position du rapporteur, n'a pas souhaité proposer à ce stade de réforme du cadre légal, elle souhaite souligner qu'à défaut d'une initiative gouvernementale, un texte d'origine parlementaire deviendra nécessaire à brève échéance.

2. Maintenir l'équilibre entre les développements des moyens accordés aux services et ceux du contrôle

La commission a également souhaité que les prérogatives accordées aux services et l'évolution de leurs pratiques trouvent leur pendant nécessaire dans le renforcement des pouvoirs de contrôle de la délégation parlementaire au renseignement (DPR) et de la commission nationale de contrôle des techniques de renseignement (CNCTR). La commission des lois a accompagné, avec responsabilité, le développement des moyens techniques et légaux accordés aux services. Mais elle tient à rappeler que l'équilibre du dispositif et sa conformité au cadre tant constitutionnel qu'européen repose sur le développement parallèle des capacités de contrôle effectives. Ces mécanismes de contrôle reposent sur une délégation parlementaire commune aux deux assemblées, chargée de l'ensemble des questions relatives au renseignement, ainsi que sur la CNCTR, clef de voûte non seulement du contrôle des techniques du renseignement, mais également, depuis la loi du 30 juin 2021, de celui des échanges entre services.

À l'initiative du rapporteur, la commission a donc adopté quatre amendements COM-127, COM-128, COM-129 et COM-141 poursuivant les objectifs suivants :

- garantir, conformément à l'intention initiale de la loi du 30 juin 2021, que lorsque des sujets d'actualité concernant une action des services de renseignement revendiquée par le gouvernement font l'objet d'une publicité, ceux-ci pourront faire l'objet d'un suivi par la DPR ;

- renforcer les liens entre la DPR et la CNCTR en prévoyant la présentation à la délégation d'un bilan annuel des recommandations de la commission et son information sur les saisines du procureur de la République dans le cadre du dispositif de lanceur d'alerte ;

- permettre l'accès immédiat de la CNCTR aux éléments collectés par les services de renseignement lors de la mise en oeuvre des techniques les plus intrusives afin de renforcer le contrôle du respect des autorisations accordées et la destruction des données ;

- supprimer, suivant la position constante du Sénat, la mention de la création d'une délégation au renseignement économique, qui aboutirait à un émiettement du contrôle en décalage avec les enjeux de la souveraineté nationale.

La commission a également adopté les amendements COM-134, COM-136 et COM-139 tendant à ce que la CNCTR puisse donner un avis avant la prise des décrets renforçant les pouvoirs de l'ANSSI. En effet, si l'ANSSI n'est pas un service de renseignement, ses liens avec ceux-ci sont étroits et la nature de son intervention appelle le regard particulièrement informé de la CNCTR sur les pratiques de ces services.

B. DES AJUSTEMENTS DESTINÉS À RENFORCER LE CARACTÈRE OPÉRATIONNEL ET LA SÉCURITÉ JURIDIQUE DES DISPOSITIFS PROPOSÉS

1. Des ajustements destinés à donner leur pleine effectivité aux dispositifs relatifs à l'ANSSI

Suivant l'avis de son rapporteur, la commission des lois a largement approuvé les articles 32 à 35 destinés à doter l'ANSSI de la capacité à mieux lutter contre les cyber-attaques et à mieux en informer les victimes, tels qu'ils ont été précisés par l'Assemblée nationale.

Aux articles 32, 33 et 35, elle a adopté les amendements COM-131, COM-132, COM-133, COM-135 et COM-138 visant à clarifier la rédaction retenue et à ajuster les dispositifs afin de les rendre pleinement opérationnels. À l'article 34, elle a adopté l'amendement COM-137 afin de prévoir que l'ensemble des utilisateurs d'un logiciel présentant une vulnérabilité critique devront être informés par l'éditeur de cette dernière, et pas uniquement les seuls utilisateurs professionnels comme l'ont prévu les députés de façon injustifiée. Elle a également adopté l'amendement COM-140 visant à supprimer l'obligation d'assermentation, qu'elle estime superflue, pour les agents de l'ANSSI habilités à analyser les données recueillies.

2. Des précisions destinées à sécuriser les dispositifs « anti-drones » et « anti-ingérences »

Si la commission partage sans réserve les finalités poursuivies par l'article 27, qui vise à doter les services de l'État des moyens de parer sans délai à une menace représentée par un drone, elle relève que, dans certaines conditions, ces moyens pourront être mis en oeuvre dans des zones où la circulation du drone est par principe légale. Elle a adopté l'amendement COM-130 visant à renvoyer au décret au Conseil d'État la définition des conditions dans lesquelles, en cas de menace imminente, les moyens de neutralisation seront mis en oeuvre, dans le respect des principes et des finalités édictés par cet article.

Enfin, à l'article 20, qui vise à soumettre certains militaires et anciens militaires à déclarer au ministre de la défense leurs projets de reconversion professionnelle au service d'un État ou d'une société étrangère, la commission des lois a adopté l'amendement COM-126 prévoyant que les conditions d'application du dispositif à certains civils relevant du ministère de la défense devront être précisées par décret en Conseil d'État.

*

* *

La commission a émis un avis favorable à l'adoption du projet de loi sous réserve des amendements qu'elle a adoptés.

EXAMEN DES ARTICLES

Article 19

Permettre

l'accès des services de renseignement au casier judiciaire

au titre

des enquêtes administratives de sécurité

L'article 19 propose de permettre aux services de renseignement en charge des enquêtes administratives de consulter le bulletin n° 2 du casier judiciaire.

La commission a émis un avis favorable à l'adoption de cet article sans modification.

1. L'enquête administrative est la première et la plus importante phase de maitrise des risques

Les enquêtes administratives, anciennes enquêtes de moralité, sont une pratique ancienne qui recouvre, historiquement et souvent conjointement, deux finalités.

La première est l'enjeu de réputation. La nécessité de garantir les « bonnes vie et moeurs » du futur conjoint d'une personne investie d'une responsabilité publique fondait notamment l'obligation d'obtenir une autorisation préalable du ministre pour le mariage des militaires1(*). Cette autorisation, dont le champ s'est progressivement réduit, a finalement disparu du statut général des militaires en 2005. La seconde, qui s'est au contraire plutôt développée, est liée à la prévention des risques en matière de sécurité, que ce soit la sécurité nationale ou celle des personnes.

Les modalités et le périmètre de ces enquêtes ont été redéfinis au début des années 2000. La loi du 18 mars 2003 pour la sécurité intérieure2(*) a autorisé (article 21) la création de fichiers automatisés de traitement des antécédents judiciaires et permis (article 25) leur consultation dans le cadre des « décisions administratives de recrutement, d'affectation, d'autorisation, d'agrément ou d'habilitation, prévues par des dispositions législatives ou réglementaires, concernant soit les emplois publics participant à l'exercice des missions de souveraineté de l'État, soit les emplois publics ou privés relevant du domaine de la sécurité ou de la défense, soit les emplois privés ou activités privées réglementées relevant des domaines des jeux, paris et courses, soit l'accès à des zones protégées en raison de l'activité qui s'y exerce, soit l'utilisation de matériels ou produits présentant un caractère dangereux (...) » pour « vérifier que le comportement des personnes physiques ou morales intéressées n'est pas incompatible avec l'exercice des fonctions ou des missions envisagées ».

L'article 25 de la loi du 18 mars 2003 est désormais codifié à l'article L. 114-1 du code de la sécurité intérieure.

Le régime des fichiers d'antécédents judiciaires a été complété par la loi du 14 mars 2011 d'orientation et de programmation pour la performance de la sécurité intérieure3(*), qui a inséré dans le code de procédure pénale une nouvelle section relative aux fichiers d'antécédents4(*) et a renforcé les garanties qui leur sont liées5(*), notamment celles offertes aux personnes en matière de rectification.

C'est sur le fondement de la loi du 14 mars 2011 qu'a été créé le traitement d'antécédents judiciaires6(*) (TAJ), fusion de deux fichiers antérieurs. Ainsi que l'indique la Commission nationale de l'informatique et des libertés (Cnil)7(*) :

« Commun à la police et à la gendarmerie, le TAJ regroupe des informations concernant les personnes mises en cause ou victimes d'infractions pénales.

« Ce fichier comporte des données issues des comptes rendus d'enquête établis par les forces de police et de gendarmerie, pour des crimes (par ex. : homicide involontaire), délits (par ex. : dégradations de biens publics ou privés) ou certaines contraventions de 5e classe (par ex. : conduite sous l'empire d'un état alcoolique, détention de stupéfiants).

« Le TAJ est totalement différent du casier judiciaire national, qui comprend uniquement les faits ayant fait l'objet d'une condamnation pénale prononcée par les tribunaux français. »

Les enquêtes administratives font l'objet du chapitre IV au sein du titre Ier du livre Ier de la partie réglementaire du code de la sécurité intérieure.

L'article L. 114-1 dispose que la liste des décisions pouvant donner lieu, en application de l'article L. 114-1, à des enquêtes administratives est fixée aux articles R. 114-2 à R. 114-5. L'article R. 114-2 vise notamment les autorisations et habilitations en lien avec l'accès à des informations couvertes par le secret de la défense nationale, mais aussi celles des personnels appelés à la mise en oeuvre des missions de vérification de traitements de données à caractère personnel ou des agents qualifiés pour la réalisation des opérations matérielles nécessaires à la mise en place des interceptions de correspondances émises par la voie des communications électroniques. L'article R. 114-4 concerne les enquêtes préalables à l'octroi des autorisations d'accès aux lieux protégés. Enfin l'article R. 114-5 concerne les enquêtes relatives aux matériels, produits ou activités présentant un danger pour la sécurité publique, parmi lesquels la fabrication de matériels de guerre, d'armes et de munitions.

Le service national des enquêtes administratives de sécurité du ministère de l'intérieur (SNEAS), la direction générale de la sécurité intérieure (DGSI), la direction du renseignement et de la sécurité de la Défense (DRSD) et la direction générale de la sécurité extérieure (DGSE) sont compétents pour mener des enquêtes administratives préalablement à des décisions de recrutement, d'affectation, de titularisation, d'autorisation, d'agrément ou d'habilitation8(*).

Le rapport du Président Christian Cambon relatif à l'activité de la délégation parlementaire au renseignement pour l'année 2019-20209(*) a dressé un bilan de l'activité de la DRSD, de la DGSI et de la DGSE en 2020.

|

Structure interne chargée des enquêtes |

Ressources humaines |

Missions |

Populations concernées |

Statistiques |

|

|

DRSD |

Centre national des habilitations de défense (CNDH), rattaché à la sous-direction des centres nationaux d'expertises (SDCNE). NB : les enquêtes sur le personnel du service sont assurées par le « bureau enquêtes personnel service » (BEPS), qui relève du CNDH. Les enquêtes sur le personnel du BEPS sont réalisées par un autre bureau du CNDH. |

Effectifs : 135 personnes au CNDH, dont 6 au BEPS habilités « secret défense » (un officier, deux sous-officiers, 2 personnels civils de catégorie B et un militaire du rang). Ancienneté moyenne : 4 ans à la DRSD, 2 ans au sein du BEPS. Les agents du BEPS sont choisis parmi les personnels affectés au CNHD. |

Enquêtes administratives pour le renseignement et la sûreté (EARS) au profit de l'ensemble de la sphère défense. |

- Ensemble de la sphère défense : forces armées, directions et services du ministère, base industrielle et technologique de défense, division des applications militaires du CEA (commissariat à l'énergie atomique et aux énergies alternatives) et entreprises contractant avec la DAM (direction des applications militaires ; - personnel de la DRSD (y compris les stagiaires). |

- Nombre d'organismes étatiques ou industriels concernés par les EARS : 6 800. - Nombre d'avis restrictifs : 130 agents du service font l'objet d'un avis restrictif au niveau « secret défense ». |

|

DGSI |

- Un service en charge des enquêtes ***** ; - *****. |

***** |

Enquêtes sur le personnel de la DGSI et contrôles après habilitation. |

Personnel de la DGSI, y compris les enquêteurs. |

- Nombre d'enquêtes menées de janvier à novembre 2019 : 787, dont 564 pour des premières demandes (557 au niveau « secret défense » et 7 au niveau « très secret défense ») et 223 pour des renouvellements (222 au niveau « secret défense » et 1 au niveau « très secret défense »). NB : quelque 1 000 enquêtes sont menées chaque année. - Résultat des enquêtes (de janvier à novembre 2019) : 645 avis sans objection, 88 mises en éveil et 6 avis défavorables. - Durée moyenne des enquêtes : 3 mois ½. |

|

***** |

***** |

***** |

***** |

***** |

|

|

DGSE |

Service de la sécurité du personnel, rattaché au service de sécurité, lui-même dirigé par le directeur de cabinet (n° 2 du service). NB : une cellule est dédiée aux enquêtes sur la population des enquêteurs et de l'encadrement supérieur du service. En outre, un bureau est spécialement chargé des échanges avec les autres services de sécurité de la communauté du renseignement. |

Effectifs : 50 personnes environ. Ancienneté moyenne : 10 ans à la DGSE, 5 ans dans le poste. |

- Enquêtes sur les candidats au recrutement ; - suivi du personnel de la DGSE ; - émission des avis de sécurité, des avis d'habilitation et des avis d'opportunité ; - conseil en matière de sécurité ; - liaison avec les services nationaux ; - octroi des badges d'accès ; - avis sur l'encadrement supérieur et les désignations à l'étranger ; - avis sur les congés à l'étranger ; - enquêtes sur les personnes morales de droit privé et les personnes physiques passant des marchés publics avec la DGSE ; - émission d'avis techniques d'aptitude à détenir des informations classifiées au sein des entreprises. |

- Personnel de la DGSE ; - entreprises intervenant sur les sites de la DGSE ; - vacataires linguistes accédant au site. NB : les agents des services du premier cercle placés pour emploi bénéficient d'un accès à la DGSE octroyé sur la base de leur habilitation de sécurité fournie par leur service d'origine. Cet accès est révocable sur décision du service de sécurité. |

- Recrutements : 1 831 enquêtes réalisées en 2018 (contre 1 677 en 2017). - Suivi des agents : 972 enquêtes réalisées en 2018 (contre 1 521 en 2017). - Durée moyenne des enquêtes : de 1 à 3 mois suivant la complexité du dossier. |

Source : Délégation parlementaire au renseignement, 2020 à partir des réponses des services à son questionnaire écrit.

2. Le dispositif proposé par le projet de loi

Afin de renforcer l'efficacité des contrôles exercés lors des enquêtes administratives, le projet de loi propose de donner aux services en charge des enquêtes administratives, au-delà des fichiers auxquels ils peuvent avoir accès comme le TAJ, l'accès au bulletin n° 2 du casier judiciaire (B2), qui comporte l'ensemble des condamnations judiciaires et des sanctions administratives10(*), sous réserve de certaines exceptions11(*). Plus restrictif que le TAJ, le B2 permettra de mieux cibler les enquêtes des services sur les vulnérabilités des personnes ou les risques qu'elles sont susceptibles de poser.

Cette disposition n'a pas fait l'objet de modifications autres que rédactionnelles à l'Assemblée nationale.

3. La position de la commission : une disposition utile dans un contexte de forte pression sur les services menant les enquêtes

La commission est particulièrement consciente de l'ampleur de travail demandé aux services en matière d'enquêtes administratives et particulièrement, dans le champ de la défense, à la DRSD. Elle note d'ailleurs que ces enquêtes sont conduites non seulement a priori, mais également, de plus en plus, en cours d'exercice pour permettre de détecter une éventuelle évolution des risques.

Le nombre de demandes et la nécessité de mener des investigations adéquates mobilisent fortement les personnels. L'importance d'un contrôle de l'accès aux données, aux technologies ou aux lieux les plus sensibles justifie pleinement ce travail qui, en matière de défense, aboutit dans environ 15 % des cas à des restrictions ou à des refus. Mais il a une conséquence sur la possibilité pour des personnels d'accéder aux fonctions pour lesquelles ils ont été pressentis ou recrutés, et les délais d'enquête avant avis par les services sont un facteur de découragement des candidats et potentiellement de blocage des recrutements.

Toute mesure permettant de mieux cibler les enquêtes est donc nécessaire. L'accès au B2 permet d'aller en ce sens et suscite donc l'adhésion de la commission.

La commission a donné un avis favorable à l'adoption de l'article 19 sans modification.

Article 20

Soumission de certains militaires et

personnels civils

disposant de compétences particulières dans

le domaine de la défense

à l'obligation de déclarer

leurs projets de reconversion professionnelle

au service d'un État

étranger ou d'une entreprise ou organisation

sous contrôle

étranger au ministre de la défense

L'article 20 vise à soumettre certains militaires et personnels civils disposant de compétences particulières dans le domaine de la défense à l'obligation de déclarer leurs projets de reconversion au service d'un État étranger ou d'une entreprise ou organisation sous contrôle étranger au ministre de la défense, lequel pourra s'y opposer en cas de risque pour les intérêts fondamentaux de la Nation.

La commission a donné un avis favorable à l'adoption de cet article après avoir proposé de le préciser.

1. Un angle mort de la prévention des ingérences étrangères

De par ses caractéristiques opérationnelles, le service dans les forces armées implique la plupart du temps un temps de carrière court, qui soulève l'enjeu de la reconversion des personnels concernés à l'issue de cette période. À l'heure actuelle, la moyenne d'âge de la population militaire est de 33 ans, et plus de 25 000 militaires12(*) quittent chaque année le ministère des armées pour poursuivre une activité professionnelle dans un autre secteur13(*).

Or, certains de ces personnels ont acquis au cours de l'exercice de leurs fonctions un savoir-faire et des compétences très spécifiques que des puissances étrangères peuvent être tentées d'attirer. Il y a quelques mois, la presse s'est faite l'écho du recrutement d'anciens pilotes de chasse américains, britanniques et français par des sociétés contrôlées par la Chine. Mais, comme le souligne l'étude d'impact, certains emplois sensibles dans les domaines des sous-marins, de la cyberdéfense et du nucléaire sont également susceptibles d'intéresser des États étrangers souhaitant bénéficier de l'expertise et du savoir-faire des armées françaises.

Il n'existe pourtant à l'heure actuelle aucun dispositif permettant de prévenir ou de contrôler ce risque de « captation » de compétences par une puissance étrangère. S'il existe en effet depuis 1996 une commission de déontologie des militaires, celle-ci n'est compétente qu'en matière de prévention des conflits d'intérêts, qui relève d'une logique bien différente.

En outre, si les articles 411-5 à 411-8 du code pénal punissent de peines sévères le fait d'entretenir des intelligences avec une puissance étrangère ou de livrer des informations ou des documents au mépris des intérêts fondamentaux de la Nation, non seulement leur mise en oeuvre suppose de pouvoir constituer des preuves, ce qui peut s'avérer en pratique impossible lorsque les nouvelles fonctions sont exercées en dehors du territoire national, mais surtout, à supposer que des éléments utiles aient pu être réunis, l'éventuel engagement de poursuites intervient par définition « trop tard », lorsque le transfert de compétences ou d'informations a déjà eu lieu.

Enfin, comme le souligne l'étude d'impact, l'emploi d'un ancien militaire français par un État étranger n'est pas systématiquement problématique, par exemple lorsque cet État est partie à une alliance militaire avec la France impliquant des coopérations techniques régulières dans le domaine considéré.

2. Le dispositif proposé par le projet de loi

Afin de remédier à ce vide juridique sans pour autant entraver les possibilités de reconversion d'anciens militaires dans des situations qui ne soulèveraient pas de difficulté au regard de la protection des intérêts fondamentaux de la Nation, l'article 20 du projet de loi crée une obligation de déclaration à destination des militaires ou anciens militaires ayant exercé certaines fonctions spécifiques au sein des armées (lesquelles seront précisées par voie réglementaire) et qui envisageraient d'exercer une activité dans le domaine de la défense ou de la sécurité au bénéfice d'un État étranger ou d'une entreprise ou d'une organisation sous contrôle étranger. Il complète à cette fin le chapitre du code de la défense consacré aux obligations et responsabilités des militaires de deux nouveaux articles L. 4122-11 et L. 4122-12.

Cette obligation s'appliquerait non seulement aux militaires concernés en exercice, mais également pendant un délai de dix ans après la cessation de leurs fonctions14(*). Les militaires soumis à cette obligation en seraient individuellement informés, dès lors que, pour des raisons de confidentialité, l'arrêté listant précisément les fonctions concernées ne ferait pas l'objet d'une publication.

Le ministre de la défense pourrait s'opposer à l'exercice de l'activité envisagée par l'intéressé s'il estime :

- d'une part, que cet exercice comporte le risque d'une divulgation par l'intéressé de savoir-faire nécessaires à la préparation et à la conduite des opérations militaires auxquels il a eu accès dans le cadre de ses fonctions ;

- et, d'autre part, que cette divulgation est de nature à porter atteinte aux intérêts fondamentaux de la Nation.

En cas de méconnaissance de son obligation de déclaration, ou s'il passe outre l'opposition du ministre, le militaire concerné encourrait des sanctions administratives et pénales :

- au titre des sanctions administratives, des retenues sur pension et le retrait de décorations ;

- au titre des sanctions pénales, cinq ans d'emprisonnement et 75 000 euros d'amende ;

- en outre, le contrat conclu en vue de l'exercice de l'activité envisagée serait nul de plein droit - sanction en partie symbolique lorsque l'activité est exercée à l'étranger mais qui permettrait de faire obstacle à son exécution sur le territoire national.

L'ensemble de ce dispositif est inspiré d'une disposition applicable aux magistrats de l'ordre judiciaire (voir encadré).

Article 9-2 de l'ordonnance n° 58-1270 du

22 décembre 1958

portant loi organique relative au statut de la

magistrature

« Le magistrat en disponibilité ou qui demande à être placé dans cette position doit, lorsqu'il se propose d'exercer une activité privée, en informer préalablement le garde des sceaux, ministre de la justice. La même obligation s'applique pendant cinq ans au magistrat ayant définitivement cessé ses fonctions.

« Le garde des sceaux, ministre de la justice, peut s'opposer à l'exercice de cette activité lorsqu'il estime qu'elle est contraire à l'honneur ou à la probité, ou que, par sa nature ou ses conditions d'exercice, cette activité compromettrait le fonctionnement normal de la justice ou porterait le discrédit sur les fonctions de magistrat.

« En cas de violation d'une interdiction prévue au présent article, le magistrat mis en disponibilité est passible de sanctions disciplinaires dans les conditions prévues au chapitre VII. Le magistrat retraité peut faire l'objet, dans les formes prévues au chapitre VII, du retrait de son honorariat, et, le cas échéant, de retenues sur pension.

« Les modalités d'application du présent article sont déterminées par un décret en Conseil d'État ».

Le principe de ce dispositif a fait l'objet d'une approbation unanime lors de son examen par les députés, qui ont adopté plusieurs amendements destinés à le compléter. Outre des amendements rédactionnels, ils ont notamment :

- étendu le champ de l'obligation de déclaration aux activités exercées au bénéfice, non seulement d'États, d'entreprises et d'organisations étrangers, mais également de collectivités territoriales étrangères (amendement de Charles Sitzenstuhl adopté en séance publique) ;

- précisé que l'activité envisagée pourrait être exercée au profit de l'un de ces derniers « directement ou indirectement » (amendement d'Isabelle Santiago adopté en commission), afin de prévoir l'hypothèse d'une embauche par une société « fantôme », établie en France mais en réalité contrôlée par une puissance étrangère ;

- exempté du respect de l'obligation de déclaration les projets de reconversion au service d'une entreprise de la base industrielle et technologique de défense (BITD) française, titulaire de l'autorisation prévue à l'article L. 2332-1 du code de la défense (amendement de Jean-Michel Jacques, rapporteur, adopté en commission) ;

- enfin, étendu à certains agents civils de l'État et de ses établissements publics participant au développement de savoir-faire nécessaires à la préparation et à la conduite des opérations militaires le champ de cette obligation de déclaration (amendement du Gouvernement adopté en séance publique).

3. La position de la commission : approuver ce dispositif qui vient combler un vide juridique préjudiciable aux intérêts de la France

L'article 20 du projet de loi vient combler un vide juridique particulièrement dommageable aux intérêts fondamentaux de la Nation. En instaurant un régime déclaratif ciblé sur les fonctions les plus stratégiques, il permet à la fois d'exercer un contrôle sur des tentatives de recrutement d'anciens militaires par des puissances étrangères sans pour autant entraver de façon excessive les possibilités de reconversion professionnelle des militaires français. Le dispositif proposé paraît à cet égard à la fois adapté et proportionné à l'objectif poursuivi de sauvegarde des intérêts fondamentaux de la Nation.

Lors de l'examen du projet de loi à l'Assemblée nationale, les députés ont souhaité que puissent également être inclus dans le champ de cette obligation certains personnels civils du ministère des armées ayant accès à des informations stratégiques. L'amendement du Gouvernement qu'ils ont adopté se borne ainsi, de façon non codifiée, à prévoir l'application des dispositions introduites par l'article 20 « aux agents civils de l'État ou de ses établissements publics participant au développement de savoir-faire nécessaires à la préparation et à la conduite des opérations militaires », sans davantage de précisions, bien que l'exposé des motifs de l'amendement précise que les agents civils oeuvrant au développement des capacités militaires au sein de la direction générale de l'armement ou de la division des applications militaires du Commissariat à l'énergie atomique et aux énergies alternatives pourront être concernés.

Toutefois, si cette rédaction permet d'appliquer aux intéressés l'ensemble du régime introduit par les nouveaux articles L. 4122-11 et L. 4122-12 du code de la défense (obligation de déclarer le projet d'activité au ministre de la défense en respectant un préavis, soumission à cette obligation pendant un délai de dix ans, précision des fonctions concernées par un décret en Conseil d'État et un arrêté non publié du ministre de la défense, information individuelle des personnes concernées), des précisions et adaptations seront probablement nécessaires en raison des différences de statut entre militaires, d'une part, et fonctionnaires et agents contractuels de droit public, d'autre part. Compte tenu de l'incidence de ces dispositions sur la situation des intéressés, la commission a souhaité qu'elles soient précisées par un décret en Conseil d'État et a proposé de compléter le texte en ce sens (amendement n°COM-126 du rapporteur).

La commission a donné un avis favorable à l'adoption de l'article 20 ainsi modifié.

Article 21

Permettre la communication par

l'autorité judiciaire aux services

de renseignement des

éléments d'une procédure ouverte pour crime

ou

délit de guerre ou crime contre l'humanité

L'article 21 tend à compléter les possibilités d'échange d'informations entre la justice et les services de renseignement en autorisant le parquet anti-terroriste à leur transmettre les informations qu'il aurait découvertes dans le cadre des procédures ouvertes pour crimes ou délits de guerre ou pour crimes contre l'humanité

La commission a émis un avis favorable à l'adoption sans modification de cet article.

1. Des dérogations encadrées au secret de l'enquête pour permettre l'action des services de renseignement

L'article 706-25-2 du code de procédure pénale permet au procureur de la République de communiquer aux services dits du premier cercle des informations issues des procédures ouvertes en matière de terrorisme.

Cette disposition est issue d'un amendement du rapporteur du Sénat, alors François Grosdidier, adopté par la commission des lois lors de l'examen de la loi n° 2017-258 du 28 février 2017 relative à la sécurité publique. Le rapporteur expliquait cette dérogation au secret de l'enquête par les considérations suivantes :

« La lutte contre le terrorisme, à laquelle concourent l'autorité judiciaire et les services spécialisés de renseignement, nécessite une coordination efficace entre la police administrative et la police judiciaire. Dans cette perspective, les services de renseignement alimentent les procédures judiciaires en application du deuxième alinéa de l'article 40 du code de procédure pénale, auquel il est fait une référence explicite au troisième alinéa de l'article L. 811-2 du code de la sécurité intérieure, et à l'occasion des réponses aux réquisitions judiciaires dont ces services sont saisis. À l'inverse, il apparaît indispensable que les services de renseignement puissent avoir accès à certains éléments figurant dans les procédures judiciaires lorsque leur connaissance est nécessaire à l'exercice de leurs missions en matière de prévention des actes terroristes. »

La loi n° 2021-998 du 30 juillet 2021 relative à la prévention d'actes de terrorisme et au renseignement a prévu deux nouvelles exceptions à ce principe, inscrites à l'article 706-105-1 code de procédure pénale.

L'une, dans le prolongement de la loi du 28 février 2017, permet aux services de renseignement de se voir transmettre, à l'initiative du procureur ou, selon le cas, du juge d'instruction, ou à leur demande, les informations issues des procédures et relatives à la prévention de la criminalité et de la délinquance organisées. Cette extension particulièrement large bénéficie tant aux services du premier cercle qu'à ceux du second.

L'autre permet au procureur de la République de Paris, pour les procédures d'enquête et d'instruction en matière de cybercriminalité, de communiquer des éléments de toute nature figurant dans ces procédures.

La commission des lois avait admis ces nouvelles exceptions pour faire face au risque émergent de la cybercriminalité et pour mieux faire face au risque lié à la criminalité organisée dont le pouvoir de corruption et donc de déstabilisation des institutions a été souligné par la délégation parlementaire au renseignement15(*).

Elle avait cependant posé deux conditions. La première était que les dérogations au secret de l'enquête ne deviennent pas trop nombreuses, au risque de priver à terme ce principe de toute effectivité. La seconde était la préservation de l'appréciation des magistrats sur les informations à communiquer, même en cas de demande formulée par les services. Ce deuxième point a semble-t-il été garanti par les protocoles établis entre les services et la Chancellerie pour définir les procédures de transmission.

2. Le dispositif proposé par le projet de loi

Le projet de loi propose d'introduire dans le code de procédure pénale un article 628-8-1 prévoyant une nouvelle possibilité de transmission d'information aux services de renseignement, celle-ci en matière de crimes contre l'humanité, de crimes et délits de guerre, ainsi que les infractions qui leur sont connexes. Cette exception serait justifiée par la situation au Sahel, au Levant et en Ukraine, selon l'étude d'impact :

« Une personne impliquée dans des crimes de guerre peut également être suivie par un service de renseignement afin de s'assurer de la nature de la menace qu'il représente, à raison de ses contacts, de ses activités, ou de tout autre critère.

« De façon plus générale, les services spécialisés doivent pouvoir continuer de collecter et traiter les informations nécessaires à leurs missions préventives d'évaluation de la menace, notamment sur les individus ou groupes divers positionnés à l'extérieur du territoire, dès lors que la légitimité du droit d'en connaître a été validée par la seule autorité judicaire. »

L'exception proposée comporte plusieurs limites. Tout d'abord, la transmission d'informations ne sera possible qu'avec les services du premier cercle. Ensuite, elle ne pourra être justifiée que pour certaines des finalités prévues à l'article L. 811-13 du code de la sécurité intérieure :

- l'indépendance nationale, l'intégrité du territoire et la défense nationale ;

- les intérêts majeurs de la politique étrangère, l'exécution des engagements européens et internationaux de la France et la prévention de toute forme d'ingérence étrangère ;

- la prévention du terrorisme ;

- la prévention de la criminalité et de la délinquance organisées ;

- la prévention de la prolifération des armes de destruction massive.

Enfin, comme c'est le cas pour les autres exceptions prévues par le code de procédure pénale, les informations transmises ne pourront faire l'objet d'un échange avec des services étrangers. Elles sont couvertes par le secret professionnel, sauf pour les condamnations publiques.

3. La position de la commission : un complément légitime aux exceptions déjà prévues en matière de secret de l'enquête

La commission des lois considère que cet article s'inscrit dans le prolongement de la loi du 28 février 2017 et apporte une dérogation suffisamment limitée et légitime au secret de l'enquête.

La justification de la nécessité et de l'ampleur de la délégation repose sur l'existence « d'une certaine porosité entre les différents faits criminels [contre l'humanité, de guerres et connexes] et (...) la diversification de certains individus ou groupes déterminés dans leurs activités ». La commission reconnaît l'existence de cette porosité mais constate son caractère limité qui ne devrait conduire qu'à des transferts d'informations peu nombreux. Elle souligne cependant que, spécialement dans le cadre du développement de la compétence universelle des juridictions françaises (articles 689 et suivants du code de procédure pénale), la finalité de l'action des services tenant aux « intérêts majeurs de la politique étrangère, [à] l'exécution des engagements européens et internationaux de la France et [à] la prévention de toute forme d'ingérence étrangère » pourrait être invoquée plus fréquemment par les services pour susciter des échanges.

La commission des lois sera donc attentive au bilan qui pourra être tiré des échanges entre la justice et les services de renseignement dans le cadre autorisé par ce nouvel article.

La commission a donné un avis favorable à l'adoption de l'article 21 sans modification.

Article 22

Protéger l'anonymat des anciens agents

des services de renseignement

ou des anciens membres des forces

spéciales ou unités d'intervention spécialisées

dans le cadre des procédures judiciaires

L'article 22 tend à permettre de protéger l'identité des anciens agents des services de renseignement ou unités des forces spéciales dans les affaires dans lesquelles ils sont appelés à témoigner du fait de leur participation à une mission intéressant la défense et la sécurité nationales, au même titre qu'est protégée l'identité des agents en fonction.

La commission a émis un avis favorable à l'adoption de cet article sans modification.

1. L'identité des agents des services de renseignement et des unités spéciales

La divulgation de l'identité des agents des services de renseignement et des membres des unités des forces spéciales est réprimée par les articles 413-13 et 413-14 du code pénal.

Cette protection s'applique également dans le cadre de la procédure pénale, l'article 651-1 du code de procédure pénale dispose que l'« identité réelle [d'un agent des services de renseignements ou d'un membre d'une unité spéciale] ne doit jamais apparaître au cours de la procédure judiciaire », lorsque son témoignage « est requis au cours d'une procédure judiciaire sur des faits dont il aurait eu connaissance lors d'une mission intéressant la défense et la sécurité nationale ».

2. Le dispositif proposé par le projet de loi

L'article 22 tend à compléter l'article 651-1 du code de procédure pénale pour prévoir que l'interdiction de faire apparaître l'identité d'un agent ou membre d'une unité spéciale s'applique également aux anciens agents et membres des unités.

Cette précision, nécessaire du fait du principe d'interprétation stricte de la loi pénale, permet de répondre aux situations dans lesquelles une personne est appelée à témoigner de faits qu'elle a connus dans le cadre de l'exercice de ses missions en tant qu'agent ou au sein d'une unité spéciale.

Elle souligne le fait que ce sont les personnes elles-mêmes qu'il convient de protéger et non pas uniquement le fonctionnement des services ou unités auxquelles elles appartiennent ou ont appartenu.

L'Assemblée nationale n'a pas adopté de modifications autres que rédactionnelles à cet article.

3. La position de la commission : un complément pragmatique aux dispositions protégeant l'identité des agents et membres des unités spéciales.

La commission des lois considère que les dispositions proposées par l'article 22 sont proportionnées, les garanties prévues devant légitimement s'appliquer aux personnes qu'elles soient encore en fonction ou non.

Elle a émis un avis favorable à l'adoption de cet article sans modification.

La commission a donné un avis favorable à l'adoption de l'article 22 sans modification.

Article additionnel après l'article 22

Conditions

d'accès la Commission nationale de contrôle des techniques de

renseignement aux éléments recueillis par les services dans le

cadre de certaines techniques

L'amendement adopté à l'initiative du rapporteur tend à donner à la Commission nationale de contrôle des techniques de renseignement (CNCTR) un accès immédiat aux éléments collectés par les services de renseignement afin d'assurer son contrôle de la mise en oeuvre des techniques de renseignement les plus intrusives.

Le dispositif proposé

La Commission nationale de contrôle des techniques de renseignement (CNCTR) est l'autorité administrative indépendante en charge du contrôle de l'utilisation des techniques de renseignement.

Elle apprécie la proportionnalité des atteintes portées à la vie privée par une technique de renseignement au regard de finalités prévues par l'article L.811-3 du code de la sécurité intérieure.

Le contrôle de la CNCTR s'exerce a priori, puisqu'elle émet un avis sur toutes les demandes de mise en oeuvre d'une technique de renseignement soumises par les services au Premier ministre.

Il s'exerce également a posteriori pour contrôler que la mise en oeuvre de la technique de renseignement respecte les conditions posées lors de son autorisation et notamment les conditions de conservation et de destruction des données, renseignements ou documents collectés.

Matériellement, le contrôle de la CNCTR a posteriori prend deux formes. Lorsque les données sont centralisées au Groupement interministériel de contrôle, elle les contrôle depuis ses propres locaux ; lorsque les éléments collectés sont stockés au sein des services de renseignement, elle s'y déplace. La centralisation ou non des éléments collectés varie selon le type de technique.

La nécessité pour les agents de la CNCTR de se déplacer pose deux principales difficultés.

D'une part, cela impose un déplacement physique, généralement avec prise de rendez-vous, ce qui est une contrainte matérielle sur le contrôle. D'autre part, le fait que les éléments collectés soient stockés dans les services et non immédiatement accessibles à la CNCTR pose le risque d'éclatement des données collectées, c'est-à-dire que certaines soient stockées par exemple sur un poste de travail et échappent ainsi au tri et au contrôle.

Cette situation est particulièrement inadaptée pour les trois techniques les plus intrusives, qui sont en outre sans doute appelées à devenir les plus utilisées en matière de renseignement :

- la captation de paroles prononcées à titre privé (article L. 853-1 du code de la sécurité intérieure) ;

- la captation d'images dans un lieu privé (article L. 853-1 du code de la sécurité intérieure) ;

- le recueil ou la captation de données informatiques (article L. 853-2 du code de la sécurité intérieure).

L'amendement portant article additionnel adopté par la commission à l'initiative du rapporteur (COM-127) tend donc à prévoir l'accès direct et immédiat de la CNCTR aux éléments collectés par l'intermédiaire de ces trois techniques. Ceci facilitera matériellement le travail de la CNCTR. Surtout cette disposition renforcera le caractère exhaustif du contrôle sur les masses d'éléments collectés grâce à ces techniques. Elle s'inscrit dans la continuité des échanges entre la CNCTR et la coordination nationale du renseignement tendant à la centralisation des éléments collectés par les différentes techniques de renseignement et permettra les progrès nécessaires en ce domaine.

La commission a donné un avis favorable à l'adoption de cet article additionnel ainsi rédigé.

Article additionnel après l'article 22

Information

de la délégation parlementaire au renseignement

L'amendement adopté par la commission, adopté à l'initiative du rapporteur, tend à compléter l'information de la délégation parlementaire au renseignement en prévoyant explicitement qu'elle a connaissance des sujets d'actualité et qu'un bilan annuel des recommandations présentées par la Commission nationale de contrôle des techniques de renseignement au Premier ministre lui est adressé.

Le dispositif proposé par la commission

La loi n° 2021-998 du 30 juillet 2021 relative à la prévention d'actes de terrorisme et au renseignement a renforcé les prérogatives de la délégation parlementaire au renseignement (DPR) en lui reconnaissant explicitement la possibilité de traiter des enjeux d'actualité liés au renseignement. Il s'agissait, sans interférer avec les opérations en cours, de souligner l'intérêt pour la délégation de mener des travaux en prise avec l'actualité, en usant d'un droit d'accès à des informations classifiées, ce qui n'est permis à aucun autre organe parlementaire. Or, la DPR s'est vu refuser par le Gouvernement des auditions relatives aux affaires « Pegasus » et « Sirli » dont les médias s'étaient pourtant fait l'écho. Ce point a fait l'objet d'une analyse dans le dernier rapport annuel de la DPR16(*).

Afin d'écarter toute divergence d'interprétation, il est proposé par l'amendement COM-128 du rapporteur de remplacer le terme d'enjeux d'actualité, aux contours flous, par les termes « enjeux et sujets d'actualité ».

L'amendement tend par ailleurs à ce que soit communiqué à la DPR un bilan annuel des recommandations présentées par la Commission nationale de contrôle des techniques de renseignement au Premier ministre.

Il modifie en conséquence l'article 6 nonies de l'ordonnance n° 58-1100 du 17 novembre 1958 relative au fonctionnement des assemblées parlementaires qui détermine les pouvoirs de la DPR.

La commission a donné un avis favorable à l'adoption d'un article additionnel ainsi rédigé.

Article additionnel après l'article 22

Missions de

la Commission nationale de contrôle des techniques

de renseignement

pour l'information de la délégation parlementaire

au

renseignement

L'amendement adopté par la commission, à l'initiative du rapporteur, tend à compléter les missions de la Commission nationale de contrôle des techniques de renseignement pour prévoir qu'elle transmet à la délégation parlementaire au renseignement un bilan annuel des recommandation qu'elle adresse au Premier ministre et l'informe de ses saisines du procureur de la République sur le fondement de l'article L. 861-3 du code de la sécurité intérieure.

Le dispositif proposé par la commission

Dans son rapport 2019-2020, la délégation parlementaire au renseignement (DPR) a formulé une recommandation visant à lui permettre d'être informée des recommandations adressées au gouvernement par la commission nationale de contrôle des techniques de renseignement (CNCTR) et tendant à l'interruption de la mise en oeuvre d'une technique de renseignement et à la destruction des renseignements collectés, en cas d'irrégularité constatée.

Il est essentiel pour la délégation de disposer, chaque année, d'un bilan des recommandations adressées par l'autorité administrative indépendante afin de savoir si des techniques de renseignement ont été accordées, mises en oeuvre ou exploitées en méconnaissance du livre VIII du code de la sécurité intérieure. Les membres de la DPR pourront ainsi disposer de ces éléments pour savoir si des contournements au cadre juridique qu'ils ont posé ont été constatés pour, le cas échéant, apporter les modifications législatives nécessaires. Dans ce bilan, il ne sera fait mention d'aucun élément permettant aux membres de la délégation de connaître d'une opération en cours ou d'une méthode opérationnelle.

Dans ce même rapport, la DPR a émis une recommandation visant à ce qu'elle soit informée des saisines du procureur de la République par la commission nationale de contrôle des techniques de renseignement (CNCTR), sur le fondement de l'article L. 861-3 du code de la sécurité intérieure - il s'agit d'un dispositif de lanceur d'alerte limité aux seules techniques de renseignement, introduit par la loi de 2015. Cette information est destinée à orienter la délégation dans ses travaux de contrôle de la politique publique de renseignement, lesquels n'ont pas vocation à se substituer au travail de la justice.

Par coordination avec l'amendement précédent adopté par la commission, cet amendement inscrit la transmission d'un bilan annuel des recommandations parmi les missions de la CNCTR à l'article L. 833-6 du code de la sécurité intérieure. Il inscrit par ailleurs l'information la transmission à la DPR des saisines du procureur à l'article L. 861-3 du même code.

La commission a donné un avis favorable à l'adoption d'un article additionnel ainsi rédigé.

Article 27

Renforcement du régime légal de

lutte contre les aéronefs circulant

sans personne à bord

présentant une menace

L'article 27 a pour objet d'étendre les moyens techniques dont disposent les services de l'État pour prévenir les menaces résultant de l'utilisation malveillante d'un drone civil.

La commission a donné un avis favorable à l'adoption de cet article, après l'avoir complété pour préciser que les conditions de mise en oeuvre des moyens de neutralisation du drone devraient être précisées par décret en Conseil d'État.

1. La nécessité de doter les services de l'État des moyens de prévenir les menaces résultant de l'utilisation malveillante d'un drone

Issus de la technologie militaire, les drones civils se sont considérablement développés au cours des dix dernières années - leur nombre en circulation sur le territoire national serait ainsi passé de 400 000 en 2017 à 2,5 millions en 2021, dont plus de 40 000 drones de plus de 800 grammes, d'après un récent rapport de la commission des affaires étrangères, de la défense et des forces armées17(*).

Porteurs d'opportunités de développement technologique variées et prometteuses (en matière de protection civile, de surveillance de l'environnement, d'information, d'agriculture ou encore de transport de colis notamment), ils peuvent également présenter des risques pour la sécurité des personnes et des biens, du fait de risques de collision et de chute, mais également, par les dispositifs de captation d'image et de son à l'insu des personnes dont ils peuvent être dotés, un défi pour la protection de la vie privée et le respect des données personnelles.

Surtout, la prévention de leur utilisation à des fins malveillantes constitue un véritable enjeu pour les pouvoirs publics, comme l'a par exemple montré l'incident de l'aéroport de Londres Gatwick en décembre 2018, lorsque le survol illégal de ce dernier par plusieurs drones a entraîné la paralysie totale du trafic aérien pendant plusieurs jours et le blocage de 140 000 personnes. La protection des sites et évènements sensibles (centrales nucléaires, sommets internationaux, manifestations sportives, etc.) et la prévention de la menace terroriste et des trafics criminels nécessitent à cet égard de pouvoir agir vite.

Afin de prévenir ces différents risques sans entraver le développement d'un secteur économique en expansion, la France s'est dotée à partir de 2012 d'une réglementation complète, progressivement inscrite dans un cadre communautaire, qui soumet les drones aux normes internationales et nationales du droit aérien en les assimilant à des aéronefs et définit leurs conditions d'utilisation et de navigation en fonction, notamment, de la masse de l'engin et du type de zones survolées (voir encadré).

Réglementation applicable au vol de drones

Les usages de drones, récréatifs ou professionnels, font l'objet des règlements européens (UE) 2019/945 relatif aux systèmes d'aéronefs sans équipage à bord et 2019/947 concernant les règles et procédures applicables à l'exploitation d'aéronefs sans équipage à bord. Ceux-ci posent un ensemble de conditions pour l'exploitation des drones et leur circulation dans l'espace aérien en fonction du niveau de risque de l'opération entreprise. Ainsi, à titre d'exemple, tout drone doit voler à moins de 120 mètres de hauteur et de façon à ne pas survoler de rassemblement de personnes au sol. Les États membres peuvent fixer des exigences complémentaires pour leur circulation. La plupart des activités professionnelles sont déclaratives et nécessitent de respecter un ensemble de conditions relatives aux opérations, à la formation du pilote et aux équipements du drone. Les usages les plus complexes nécessitent toutefois une autorisation de la direction générale de l'aviation civile. Au niveau national, diverses interdictions et restrictions de vol sont imposées pour protéger des activités et sites spécifiques, notamment les abords d'aérodromes, des zones militaires, des installations industrielles ou nucléaires, des parcs et réserves naturelles nationaux. En milieu urbain, pour les vols en espace public, il est requis une déclaration à la préfecture, qui peut opposer un refus. Une notification aux autorités militaires est exigée dans certaines zones. En outre, des zones réservables pour l'utilisation de drones peuvent être créées dans l'espace aérien à titre permanent ou temporaire pour des expérimentations, par exemple pour des opérations sur de longues distances. Il en a été créé un nombre limité en France, en fonction des besoins. L'ensemble de la réglementation concernant les drones est présenté de façon didactique et détaillée sur le site internet du ministère de la transition écologique et de la cohésion des territoires à l'adresse https://www.ecologie.gouv.fr/politiques/drones-aeronefs-telepilotes. [...]

Source : extrait de la réponse du

Ministère auprès du ministre de la transition écologique

et de la cohésion des territoires, chargé des transports publics,

à une question de Jean-Louis Masson,

publiée au JO

Sénat le 6 octobre 2022.

En outre, afin de parer aux menaces imminentes, la loi n° 2021-998 du 30 juillet 2021 relative à la prévention des actes de terrorisme et au renseignement a inséré à l'article L. 33-3-1 du code des postes et des communications électroniques une disposition autorisant les services de l'État à recourir à des dispositifs de « brouillage » des drones, « en cas de menace imminente, pour les besoins de l'ordre public, de la défense et de la sécurité nationales ou du service public de la justice » - cette dernière mention ayant vocation à désigner pour l'essentiel les établissements pénitentiaires -, ou afin d'empêcher le survol d'une zone interdite18(*).

Comme l'expliquait l'étude d'impact annexée à cette loi, la neutralisation de l'équipement radioélectrique de ce type d'aéronef a pour effet de l'empêcher de recevoir et d'émettre des ondes lui permettant de se localiser dans l'espace et de perturber ainsi son itinéraire et, le cas échéant, la transmission immédiate de données captées pendant le vol au télépilote ou à un tiers. Cette neutralisation de l'équipement radioélectrique par brouillage ne permet pas à l'aéronef de continuer son vol tel que programmé initialement ou tel que prévu par le télépilote. Dans certains cas, sa mise en oeuvre peut avoir pour conséquence la chute et la destruction du drone.

La mise en oeuvre de ce dispositif a été précisée par un récent décret n° 2023-204 du 27 mars 2023 relatif au brouillage des aéronefs circulant sans personne à bord, lequel donne compétence au Premier ministre, au ministre de la défense et au représentant de l'État dans le département, dans le champ de leurs attributions respectives, pour autoriser l'utilisation de matériels de brouillage, décrit la procédure d'autorisation du brouillage, qu'il subordonne à la réalisation d'une étude d'impact coordonnée par l'Agence nationale des fréquences afin d'évaluer l'impact du brouillage sur les affectataires de fréquences, et recense, enfin, les agents de l'État autorisés à utiliser les brouilleurs.

2. Le dispositif proposé par le projet de loi

Bien qu'il ne soit opérationnel que depuis peu de temps, le Gouvernement fait valoir que le dispositif introduit par la loi du 30 juillet 2021 ne répond que partiellement au besoin de protection contre les drones malveillants, dès lors que les développements technologiques rendent progressivement une partie des drones autonomes19(*) et donc insensibles au brouillage.

L'article 27 du projet de loi vise donc à élargir le dispositif adopté en 2021 à un plus large ensemble de moyens techniques, qui seront désignés par arrêté, permettant de « rendre inopérant ou de neutraliser » un drone présentant une menace imminente pour l'ordre public, la défense ou la sécurité nationales, le service public de la justice ou survolant une zone interdite de survol. Concrètement, il s'agit d'autoriser les services de l'État à utiliser non seulement des systèmes de brouillage, mais également des armes à effet dirigé électromagnétiques ou des drones intercepteurs, lesquels pourront notamment capturer le drone par filet ou le percuter afin de le faire chuter. Compte tenu de cet élargissement des dispositifs autorisés, l'article transfère la disposition dans le code de la sécurité intérieure et abroge concomitamment celle qui avait été introduite dans le code des postes et des communications électroniques en 2021. Ses modalités d'application outre-mer sont réglées à l'article 36 du projet de loi.

Cet article a suscité peu de débats lors de son examen à l'Assemblée nationale, qui a adopté en séance publique un amendement du Gouvernement tendant à permettre également aux services de certains établissements publics concourant à la défense nationale, tels que le Commissariat à l'énergie atomique, de recourir le cas échéant à ces dispositifs de brouillage ou de neutralisation de drones représentant une menace.

3. La position de la commission : approuver le dispositif de l'article 27 tout en appelant à une vigilance particulière sur les conditions dans lesquelles il sera mis en oeuvre

Cet article appelle plusieurs observations de la part de la commission des lois.

En premier lieu, au regard du nombre important de survols de zones interdites constatés chaque année20(*) et des risques qu'ils présentent pour la sécurité nationale, de la capacité croissante des drones à transporter des substances dangereuses (explosifs, armes, dispositifs de piratage) ou interdites (produits stupéfiants), et à l'approche de grandes manifestations sportives (coupe du monde de rugby, jeux Olympiques) qui vont poser des enjeux de sécurité inédits, les finalités poursuivies par cet article ne souffrent guère de contestation : il paraît en effet indispensable de doter les services de l'État des moyens de réagir rapidement à toute menace que pourrait représenter l'incursion d'un drone dans un périmètre sensible.

En second lieu, la rédaction proposée par le projet de loi est particulièrement épurée, tant en ce qui concerne les conditions de mise en oeuvre du dispositif - l'existence d'une menace imminente - qu'en ce qui concerne les finalités poursuivies - les besoins de l'ordre public, de la défense et de la sécurité nationales ou du service public de la justice (lequel ne semble viser, d'après l'étude d'impact, que la protection des établissements pénitentiaires), ou encore le survol d'une zone interdite.

D'après les précisions apportées par les services du ministère des armées, la référence aux « besoins de la défense nationale » vise en particulier à assurer la sécurité des convois militaires et des convois transportant des matières nucléaires, tandis que celle des « besoins de la sécurité nationale » traduit la nécessité, pour les services de renseignement, d'assurer la protection de leurs emprises qui ne seraient pas nécessairement des zones interdites de survol. Quant aux « besoins de l'ordre public », ils peuvent viser notamment la nécessité d'assurer la protection de certains évènements sportifs (par exemple le Tour de France cycliste).

Il ressort surtout des explications fournies que le dispositif proposé par cet article sera, la plupart du temps, mis en oeuvre dans des zones faisant l'objet d'une interdiction de survol édictée à titre permanent ou temporaire. En effet, les grands évènements ou manifestations sont la plupart du temps organisés dans des agglomérations ou des zones où le vol est déjà très réglementé, voire interdit. Les drones qui s'y trouveraient sont alors en principe titulaires d'une autorisation permettant aux forces de sécurité de les identifier facilement et de les différencier des drones non autorisés. En présence d'un drone non autorisé, les mesures sont mises en oeuvre par les forces de l'ordre de façon graduelle, allant de l'invitation faite au télépilote de faire sortir son drone de la zone concernée à, en dernier ressort, la « neutralisation » de ce dernier, si les mesures d'effarouchement, d'immobilisation, de perturbation ou de capture du drone n'ont précédemment eu aucun effet.

La commission admet sans difficultés que le dispositif de neutralisation du drone puisse être mis en oeuvre dans de telles circonstances.

Elle s'interroge en revanche sur la possibilité, que laisse ouverte le dispositif, de les mettre en oeuvre également dans des zones qui ne feraient pas l'objet d'une interdiction de survol permanente ou temporaire. En pareille hypothèse, la circulation des drones est alors non seulement, par principe, légale (sous réserve du respect par ailleurs de la réglementation générale applicable aux drones), mais elle peut en outre poursuivre une finalité légitime - par exemple lorsque le drone est utilisé par des journalistes aux fins d'informer le public sur un évènement ou une manifestation. Il pourrait en résulter une atteinte excessive à des droits ou libertés constitutionnellement garantis (droit de propriété, liberté de communication, liberté d'informer, notamment). Or, au regard de ce risque, le texte proposé par le projet de loi se contente de rappeler les principes de la jurisprudence constitutionnelle aux termes de laquelle les mesures prises doivent être « adaptées, nécessaires et proportionnées au regard des finalités poursuivies ».

En réponse à ces interrogations, les services du ministère des armées ont précisé que, dans de telles circonstances, les forces de l'ordre caractérisent l'existence d'une menace imminente en prenant en compte le « comportement » du drone, par exemple si celui-ci demeure de façon prolongée en surplomb d'une zone ou d'un évènement sensible, s'il projette des matières, explosives ou pas, ou s'il paraît suivre une trajectoire destinée à toucher une infrastructure, un bien ou une personne. Dans tous les cas, les mesures ne sont mises en oeuvre qu'afin de répondre à l'une des finalités prévues par le texte.

La commission estime néanmoins qu'au regard des risques d'atteinte à certains droits et libertés constitutionnellement garantis que pourrait présenter la neutralisation du drone, en particulier dans une zone dans laquelle la circulation de ce dernier n'a pas été préalablement interdite, les conditions de mise en oeuvre du dispositif mériteraient d'être précisées de façon explicite. À l'initiative du rapporteur, elle a donc adopté un amendement n° COM-130 tendant à prévoir qu'elles le seront par décret en Conseil d'État, dans le respect des principes et finalités édictés par cet article.

La commission a donné un avis favorable à l'adoption de l'article 27 ainsi modifié.

Article 32

Possibilité pour l'ANSSI de prescrire

des mesures

de filtrage de noms de domaine

en cas de menace sur la

sécurité nationale

L'article 32 vise à doter l'Agence nationale de la sécurité des systèmes d'information (ANSSI) de la possibilité de prescrire des mesures de filtrage ou de redirection de noms de domaine utilisés ou instrumentalisés par des cyber-attaquants en cas de menace pour la sécurité nationale.

La commission propose d'adopter cet article sous réserve de deux modifications tendant à en simplifier et préciser le dispositif.

1. L'exploitation frauduleuse du système DNS, une menace informatique pouvant porter atteinte à la sécurité nationale

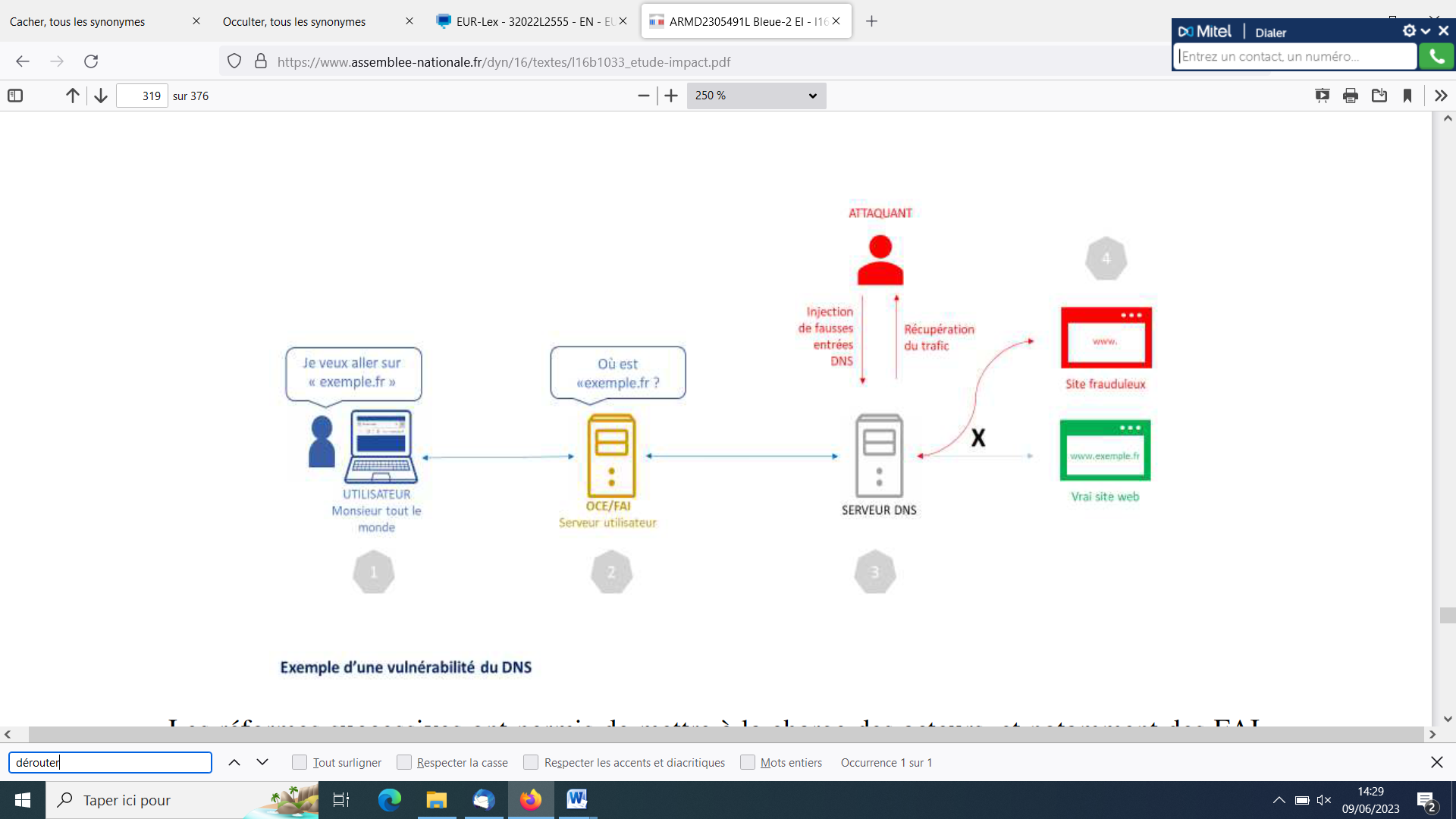

Infrastructure essentielle d'Internet, le système DNS (pour « Domain Name System » ou « système de nom de domaine ») est, à ce titre, sujet à de nombreuses exploitations frauduleuses et attaques informatiques qui menacent la sécurité des systèmes d'information et peuvent par ce biais porter atteinte à la sécurité nationale.

Concrètement, le système DNS est un service informatique permettant de faire correspondre une adresse IP (pour Internet Protocol) avec un identifiant alphanumérique (appelé Fully Qualified Domain Name). Les adresses IP, qui prennent la forme d'une suite de numéros, permettent d'identifier l'ensemble des périphériques connectés au réseau internet. Le nom de domaine, plus simple à retenir que cette suite de numéros, permet quant à lui de faciliter l'usage et les recherches des utilisateurs du réseau IP.

Cet identifiant alphanumérique est créé selon un système hiérarchique, permettant de garantir l'unicité d'un nom, et rassemblant des domaines successifs séparés par un point : généralement, le premier niveau, appelé « Top Level Domain », correspond à une identification nationale (« .fr » par exemple), le second à la dénomination du site (« senat.fr » par exemple), et le troisième à l'hôte ( www.senat.fr. par exemple).

Source : étude d'impact du projet de loi

Afin d'établir la correspondance entre le nom de domaine et l'adresse IP, il est nécessaire d'interroger différents serveurs de nom de domaine, selon le système hiérarchique du DNS. La grande majorité des attaques informatiques utilisent ce mécanisme d'association, appelé « résolution du nom de domaine ». Comme expliqué par l'étude d'impact du projet de loi, elles peuvent par exemple rediriger le flux d'un des domaines composant l'ensemble du nom vers un site malveillant.

Source : étude d'impact du projet de loi

En vue de renforcer la sécurisation des systèmes d'information, certains pouvoirs ont déjà été conférés à l'ANSSI, notamment par l'article L. 2321-2-1 du code de la défense qui lui permet de mettre en oeuvre des dispositifs de détection sur le serveur d'un hébergeur, d'un fournisseur d'accès à Internet, ou d'un opérateur de communication électronique lorsqu'elle a connaissance d'une menace susceptible d'affecter la sécurité des systèmes d'exploitation. Toutefois, si elle dispose de pouvoirs de détection des attaques informatiques, aucune capacité de neutralisation des menaces graves et avérées ne lui est encore attribuée.

2. Le dispositif proposé par le projet de loi : conférer à l'ANSSI un pouvoir d'injonction de mesures de filtrage afin de sécuriser le système DNS en cas de menaces susceptibles de porter atteinte à la sécurité nationale